前言:

受保密协议影响,此次仅介绍发现过程、思路、以及该Rootkit行为,以便大家后续的参考,此文章篇幅较长,建议大家穿好纸尿裤观看!

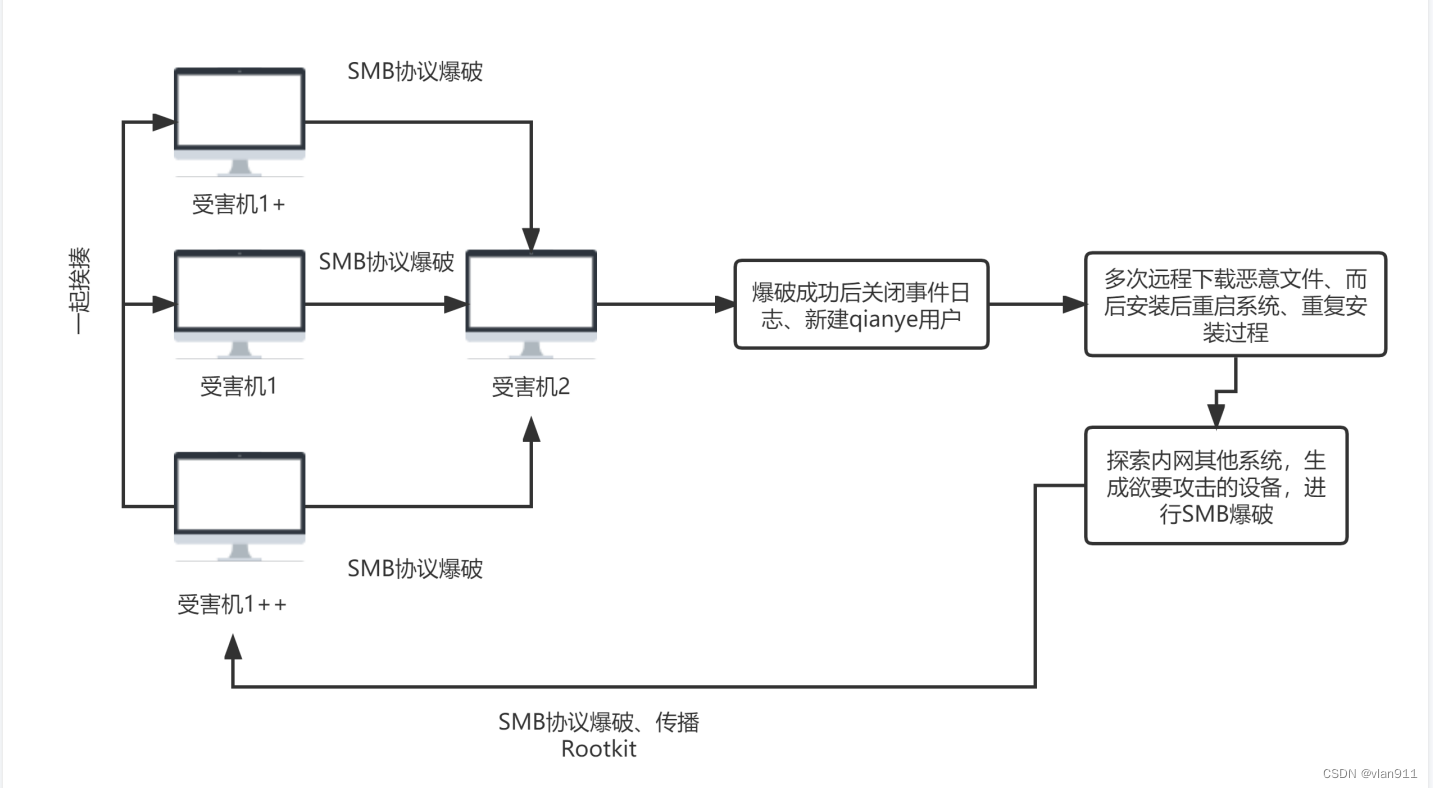

紫狐(Purple Fox)Rootkit概述

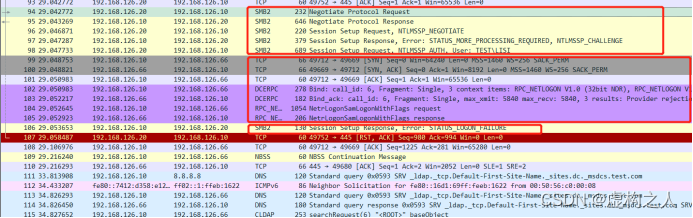

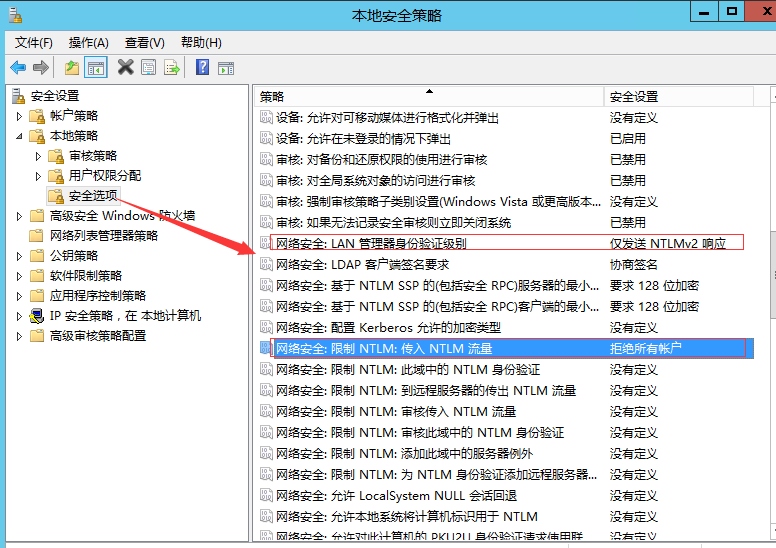

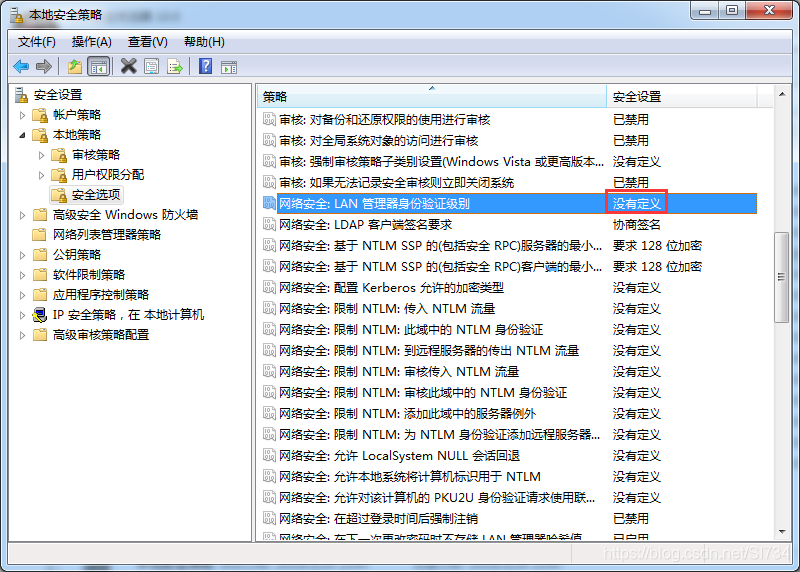

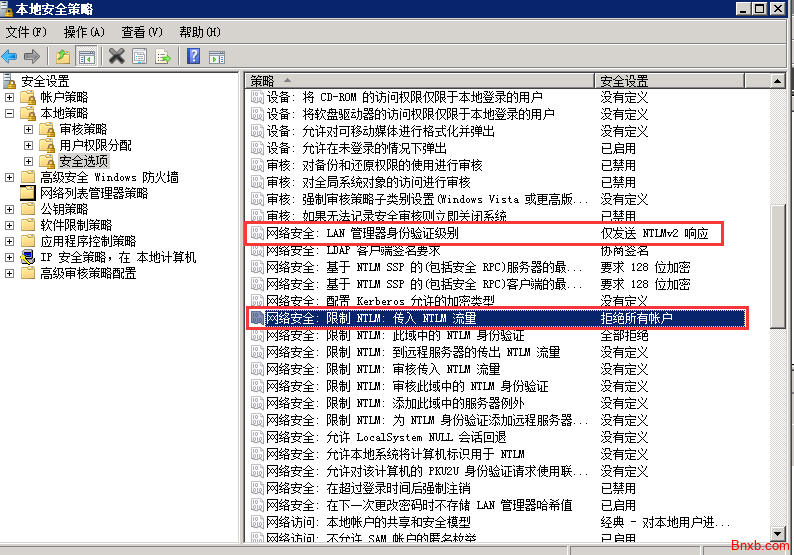

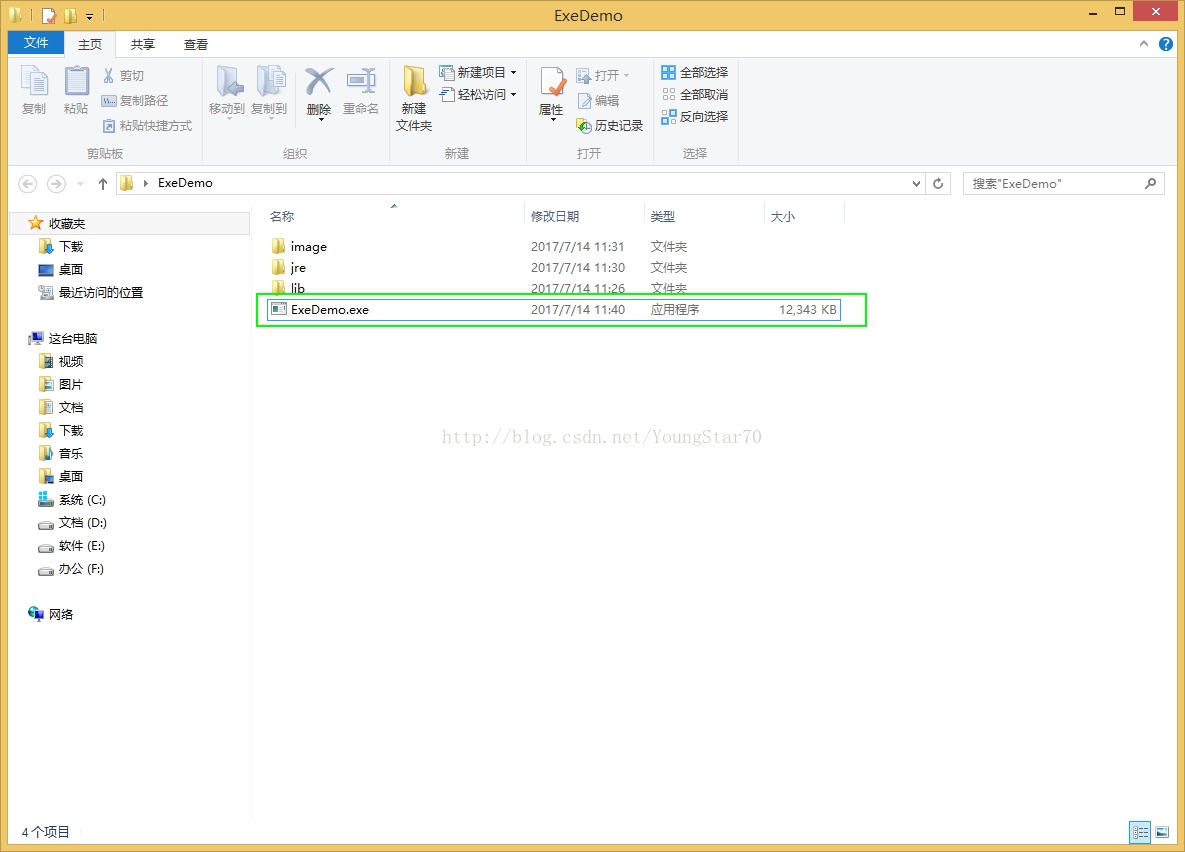

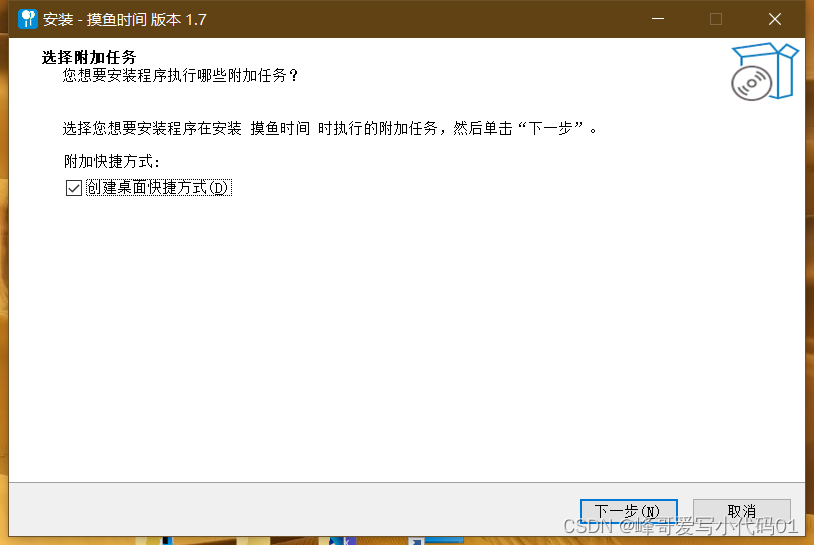

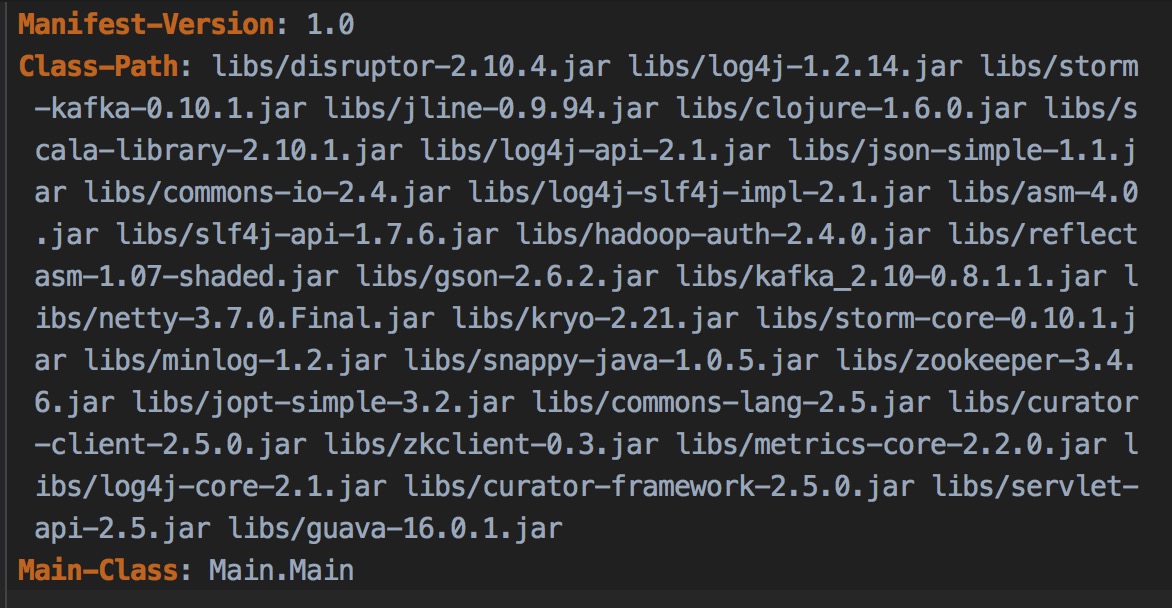

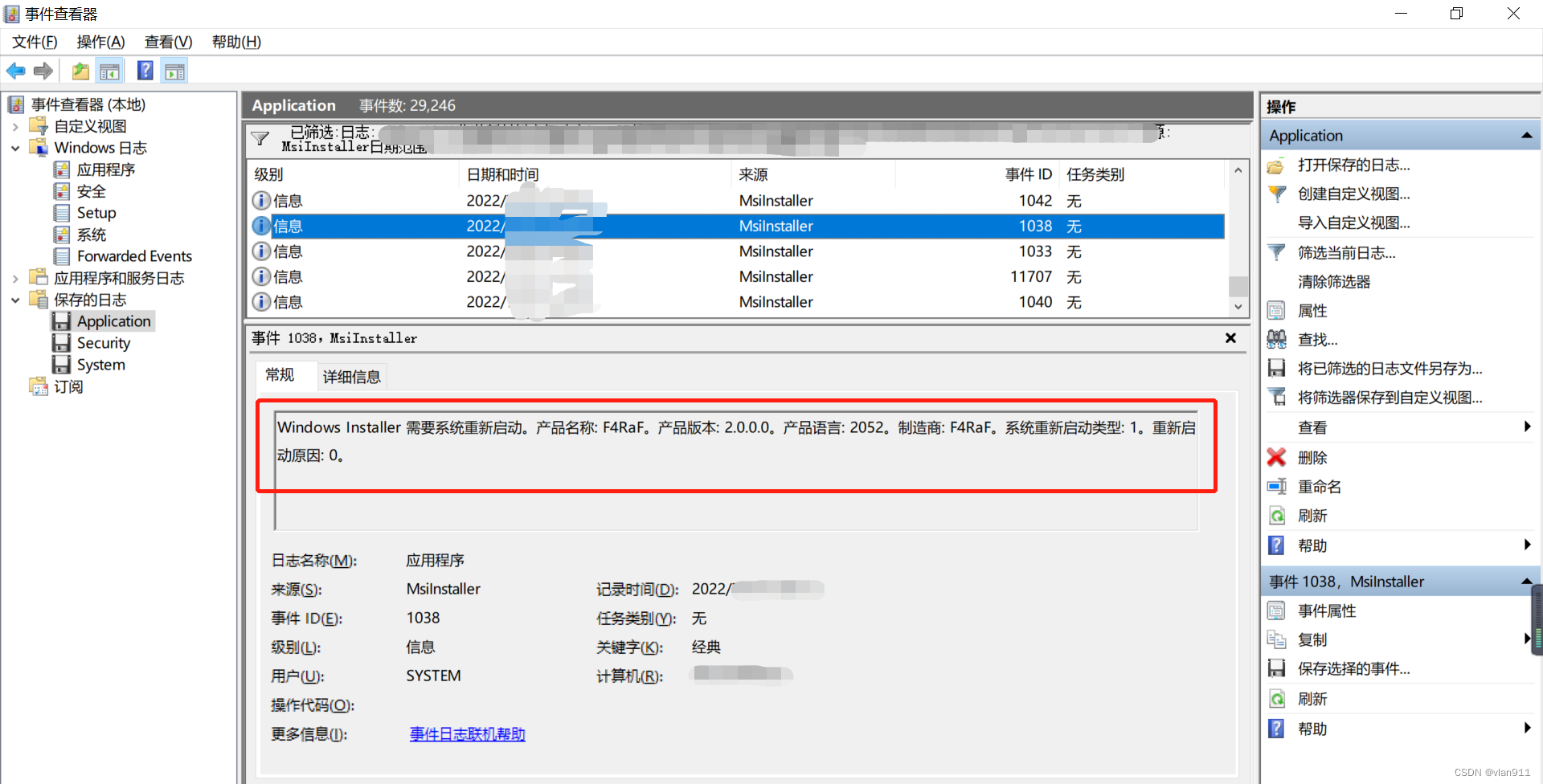

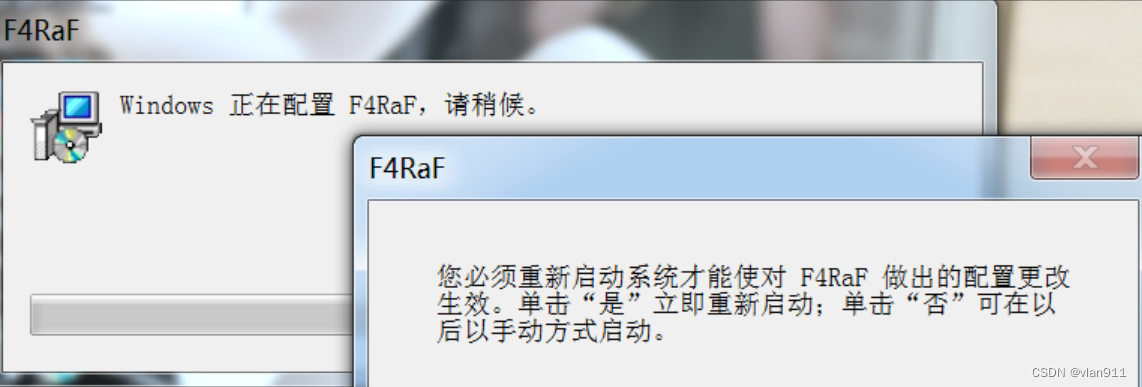

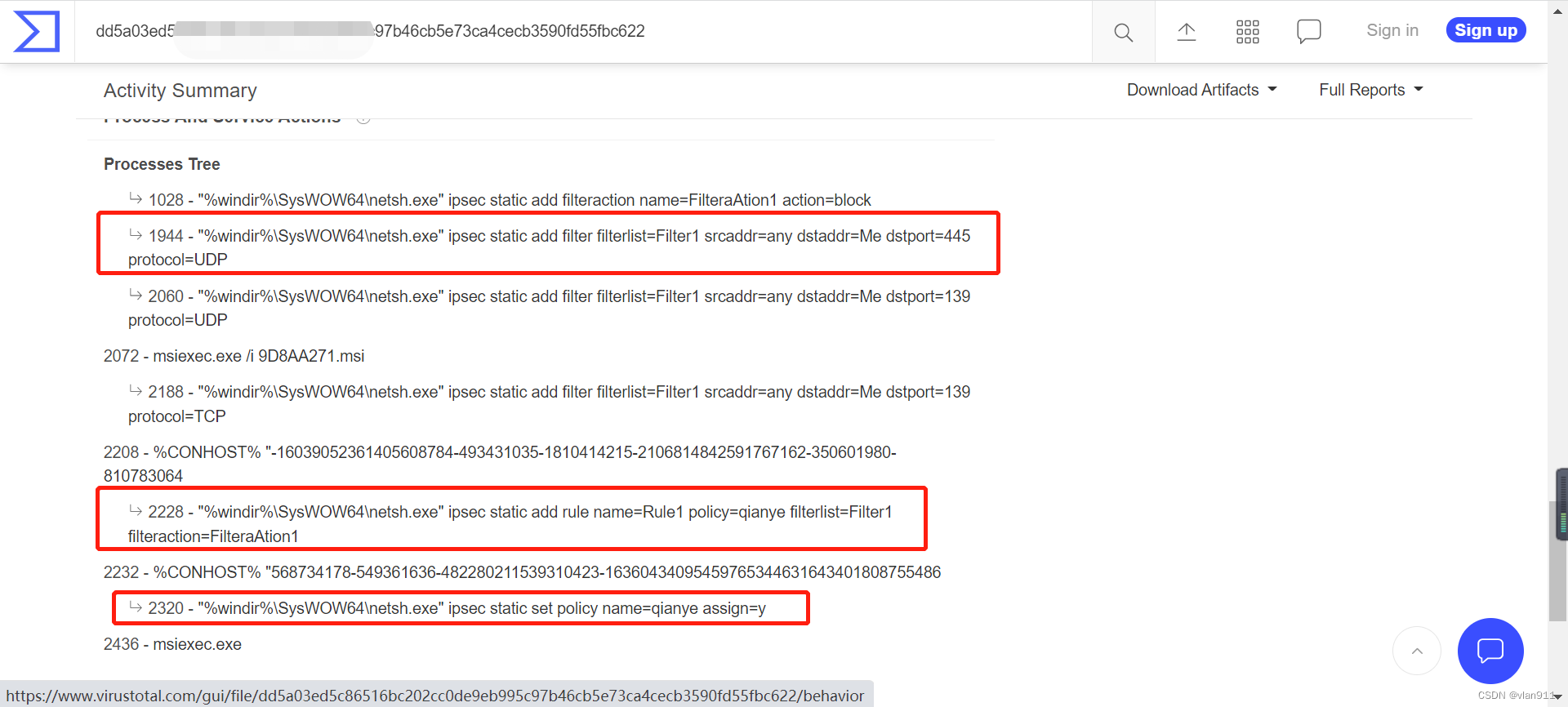

紫狐(Purple Fox)恶意软件,主要是通过网络钓鱼和漏洞利用工具包进行攻击,其攻击带有蠕虫特性,可在内网通过SMB协议,进行帐号、密码的暴力破解(体现于大量的NTLMSSP爆破),之后将恶意程序植入这些电脑(远程下载恶意文件,已随机命名为结尾的png格式,实际为MSI安装文件);紧接着,这个恶意的MSI安装文件在安装的过程中,可以看到它会伪装成微软更新套件,并会显示为含有随机字母及简体中文介面的视窗,由于hash不同,很难进行关联排查,有较好的隐蔽性。而紫狐部署的最后一步,是载入MSI档里面的rootkit,执行目的是要隐藏多个登录秘钥、数值及文件等(会更改大量的DLL文件,用于后续的权限维持),因此具有良好的隐蔽性和达到长期权限维持的一个效果。一旦系统载入MSI档中的rootkit,安装程序随即就会命令受害者电脑进行重新开机的程序,目的是将恶意软件提供的DLL改为Windows操作系统的提供的DLL,然后在系统开机的过程中执行这些DLL,恶意软件也将跟着启动,随后开始散播,在此同时,恶意软件也会自动产生IP位址范围,并开始针对这些IP位址的445端口进行扫描,恶意软件会通过SMB暴力破解使用者的身份验证。一旦身份验证成功,将会建立新服务,就如同受害者电脑初期感染的状况(即安装恶意的MSI文件、重启电脑、继续向其他内网机器进行蔓延)。

标题 紫狐Rootkit分析过程

某天,客户现场反馈,某服务器出现异常用户登录行为,由于该客户现场地处偏远地区不方便现场排查,便先以访谈的形式进行信息收集,主要收集了服务器的系统日志、开放的端口、正在运行的进程、用户组策略表、一些包括启动项、用户在内的注册表信息等等,当然了必不可少的就是网络拓扑图、服务器提供了哪些服务,但是客户不方便给,于是笔者在两眼一抹黑,也不知道这个服务器是干啥的,不知道有哪些安全设备的情况下就干了~

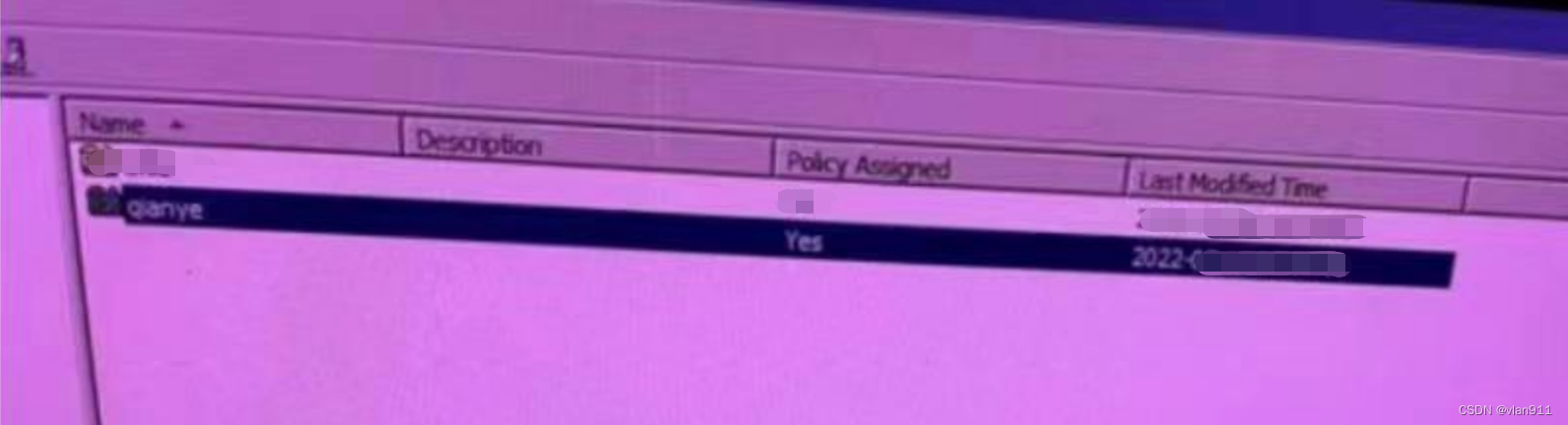

首先客户反馈了一张截图,该用户名为"qianye",首先需要我们去看的其实就是在找这个用户的创建时间、他在这个时间段做了什么,但是不幸的是,运维人员第一时间就将该用户所有的相关信息全部删除了,包括用户文件夹~我只能说做得漂亮!

下图为客户反馈的截图,时间节点打厚码了,别问我为什么这么糊,因为我怀疑他们是用座机拍的

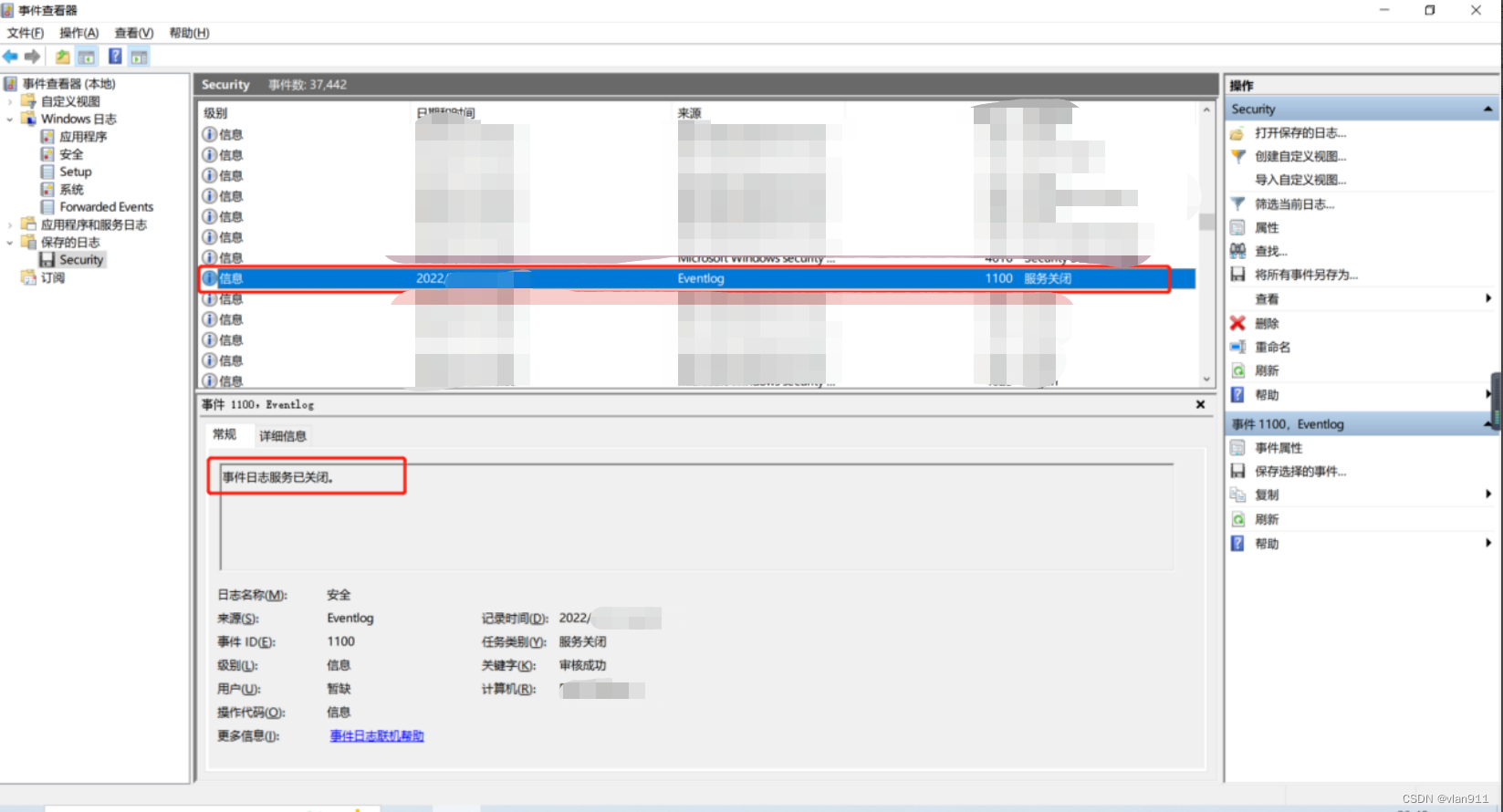

第一步当然是通过这个用户的创建时间往前推,笔者往前推了一天,但是发现实际上所有的动作都发生在50分钟之内;笔者首先是查看用户创建日志,4720事件ID,但是很不幸的是,并没有这个事件日志,后来发现人家在爆破成功后就把事件日志给关了

而后笔者查看了登录失败的事件日志,这回终于是发现了问题所在,在短短50分钟内爆破次数高达数万次!

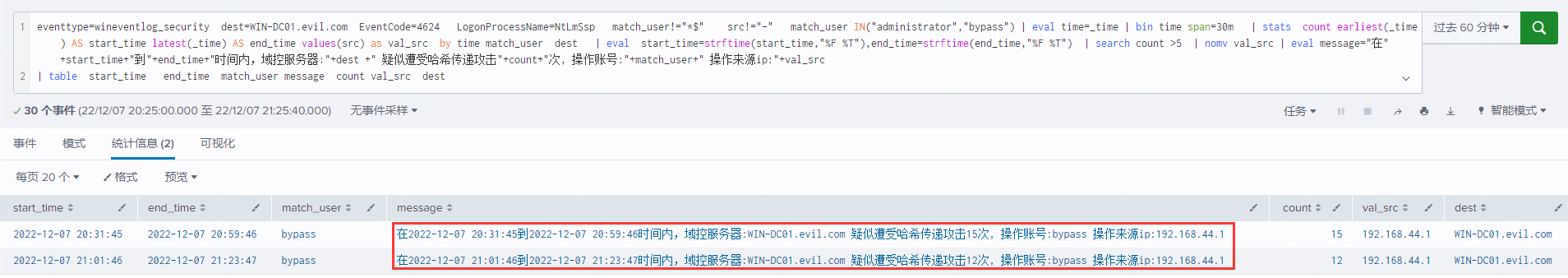

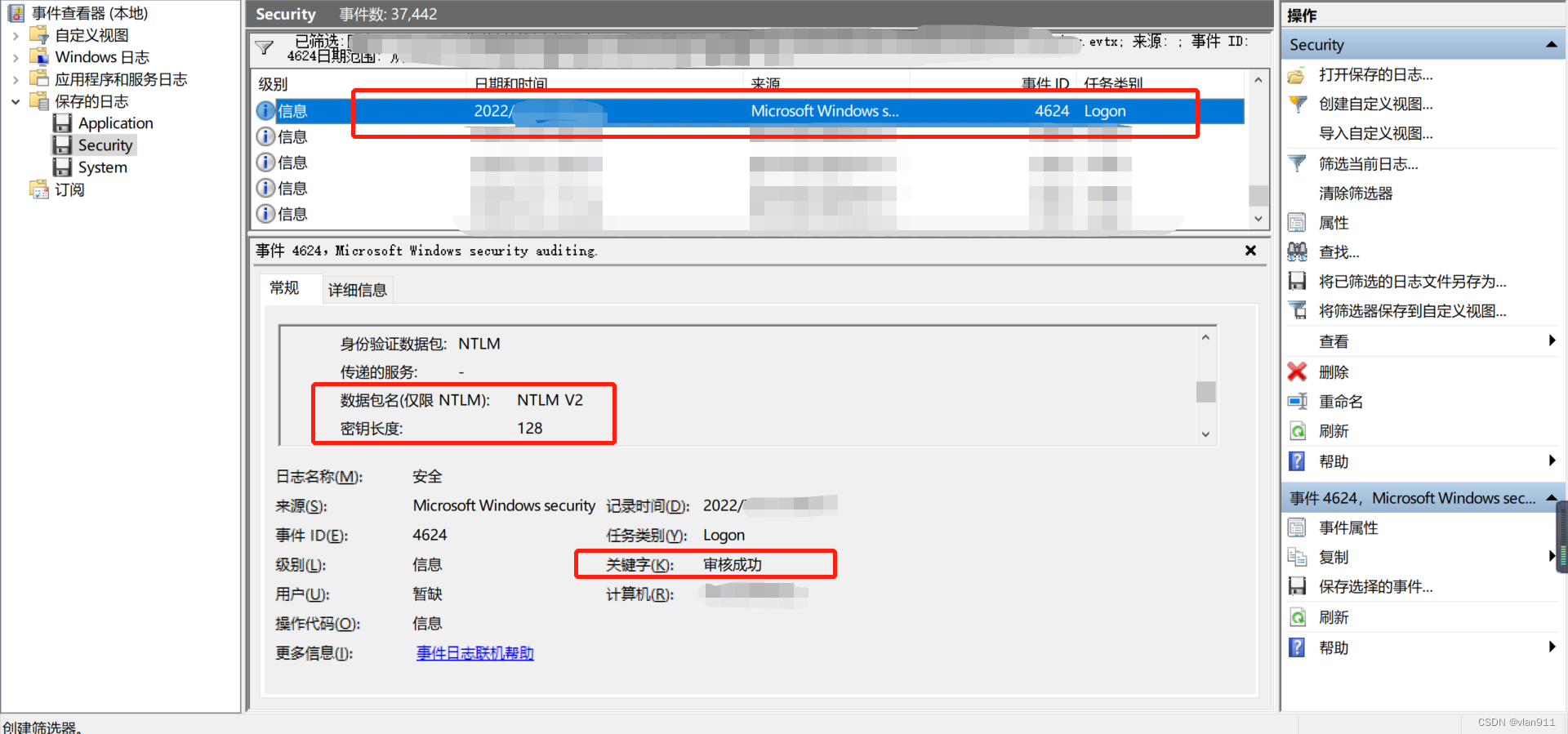

笔者水平有限,只能一点点的看,最后分析出,NTLM爆破主要集中在两个时间点,实际上攻击者只用了不到20分钟便爆破成功了,但是爆破并没有停止,所以可以看出该行为并非是人为控制的

该完整日志信息如下,已脱敏

已成功登录帐户。

使用者:

安全 ID: NULL SID

帐户名: -

帐户域: -

登录 ID: 0x0

登录类型: 3

新登录:

安全 ID: S-1-5-21-xxxxxxxxxxx

帐户名: Administrator

帐户域: xxxxxx

登录 ID: 0xxxxxx

登录 GUID: {00000000-0000-0000-0000-000000000000}

进程信息:

进程 ID: 0x0

进程名: -

网络信息:

工作站名: xxxxxx

源网络地址: xx.xx.xx.xx

源端口: xxxxx

详细身份验证信息:

登录进程: NtLmSsp

身份验证数据包: NTLM

传递的服务: -

数据包名(仅限 NTLM): NTLM V2

密钥长度: 128

从这里,笔者捕获到了第一个登录成功的IP地址,该IP地址为内网地址,为什么说是第一个呢?因为笔者通过日志审计发现对该服务器进行爆破的IP地址并非这一个IP甚至并非这一个网段!此时事件已经变味儿了,该服务器并非是首要目标,他是被横向的!

而后事件日志就出现了登录日志,事件日志也被关闭了,时间节点与客户给的图也比较吻合,笔者猜测就是在这个时间段qianye用户被创建,但是可惜的是用户被删了

事件到此本应结束,此时的结论定向为横向攻击,笔者本以为这仅仅是一次平凡无奇的漏洞攻击引起的横向事件,直至笔者查看服务器的应用程序日志,才发现了端倪

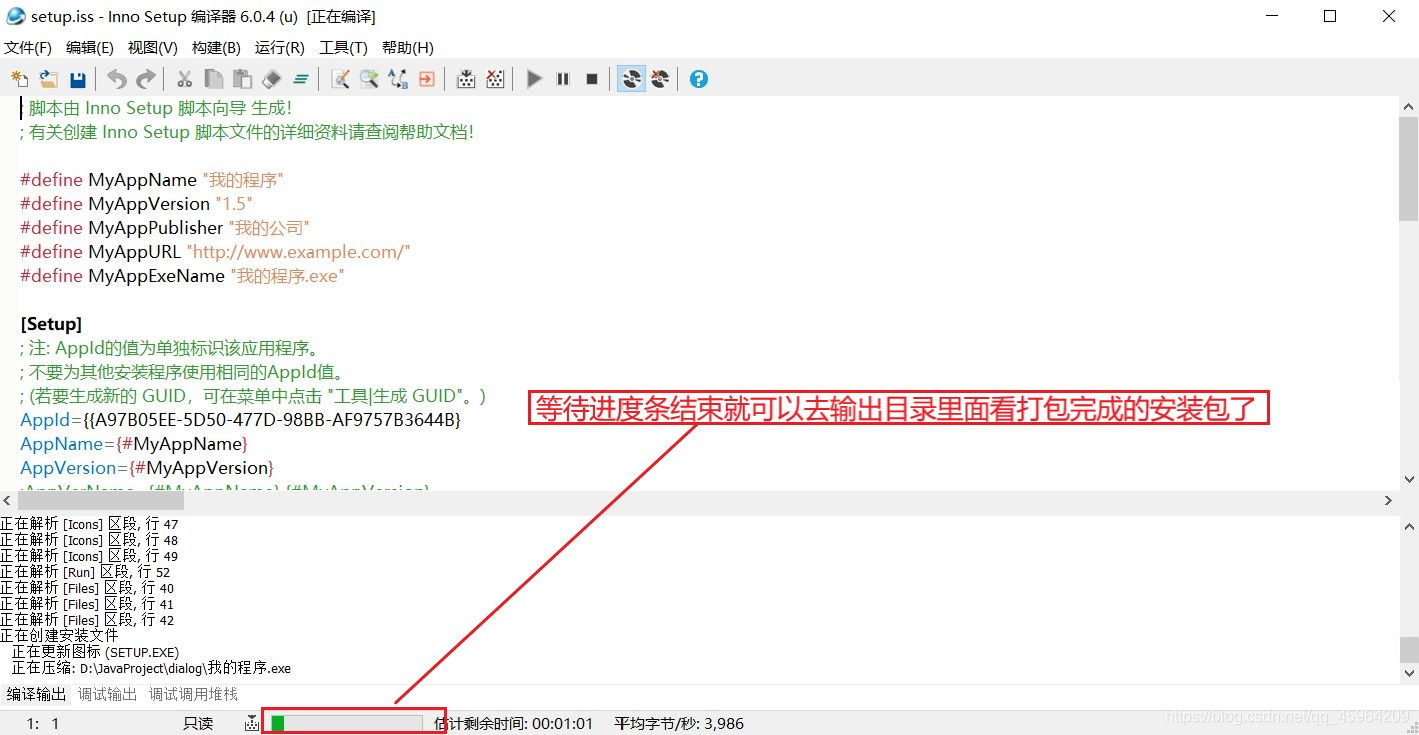

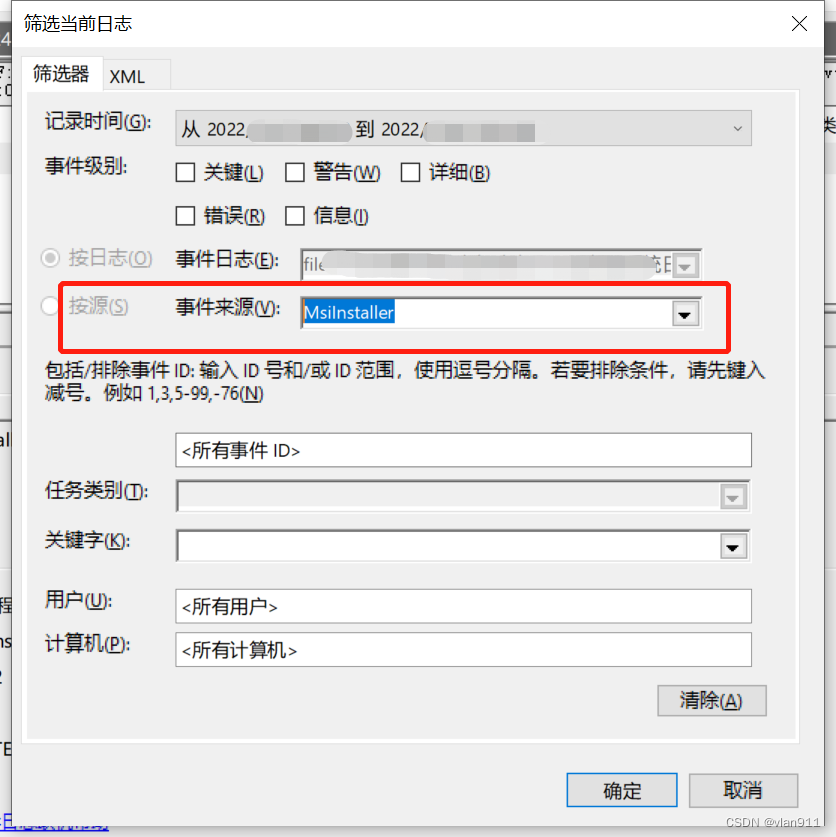

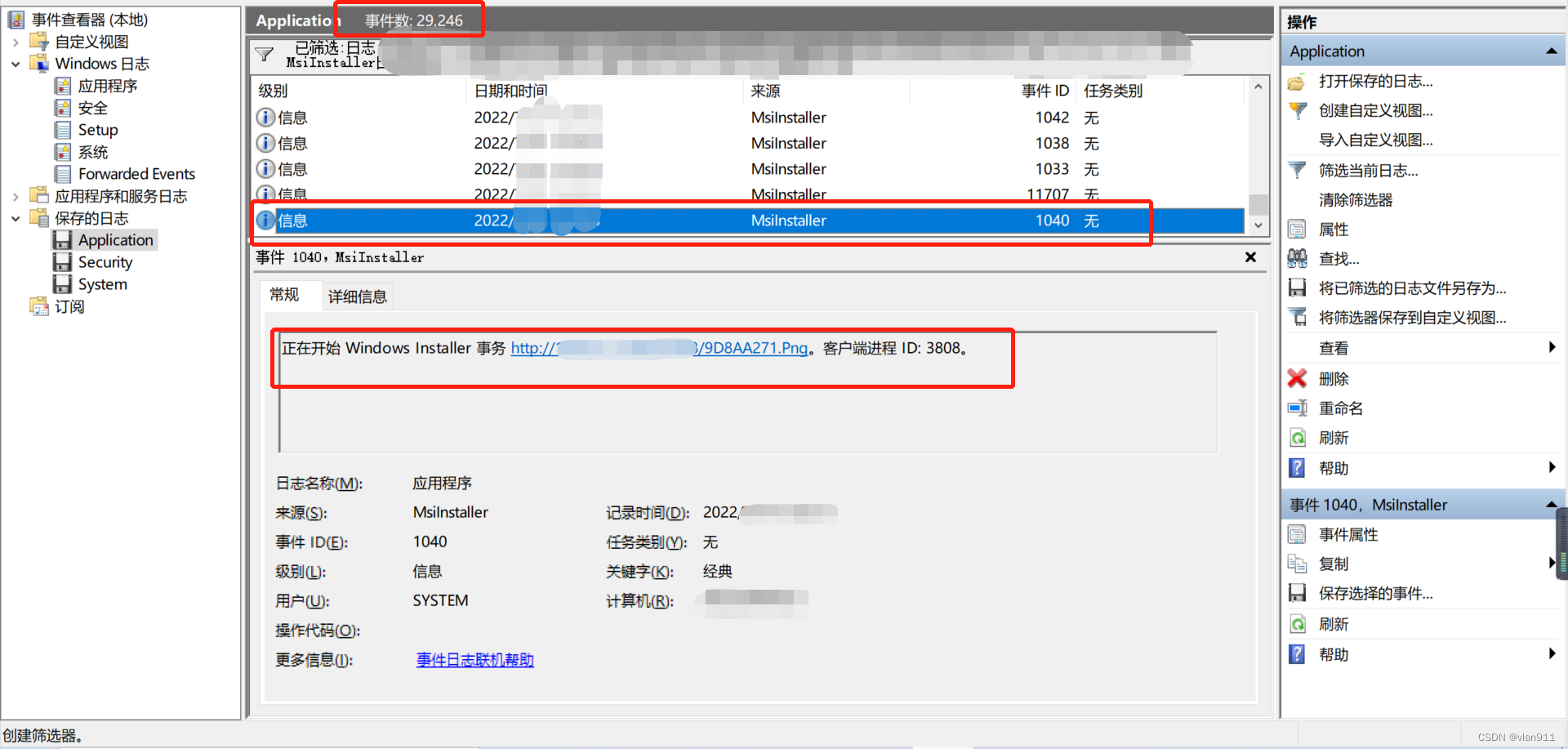

笔者在查看应用程序日志的过程中,重点关注了MsiInstaller事件,该事件为服务器安装服务事件

下图为捕获到的恶意地址、样本信息

而后计算机就被重启了

笔者发现,安装日志出现了数百条乃至数千条恶意地址,服务器不停地从不同的恶意地址下载恶意文件进行安装,以确保能安装成功,其中恶意地址进行开源情报平台查看,指向皆为紫狐Rootkit

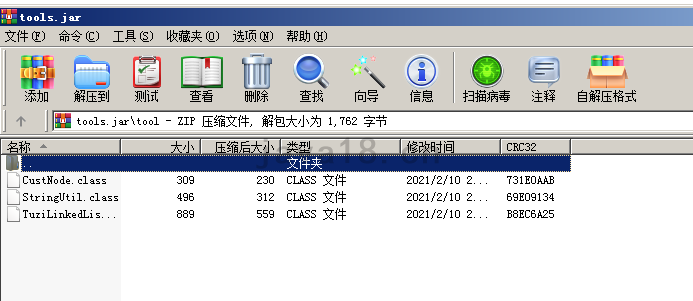

笔者将该样本下载至本地进行分析,但是很遗憾的是该样本进行了加密,笔者水平有限,并没有从ida、windbg、xdbg中看到什么端倪,只能说是安装一遍查看注册表、查看各种启动项,但是都没看出什么,只是能筛选出来一些被篡改的dll文件

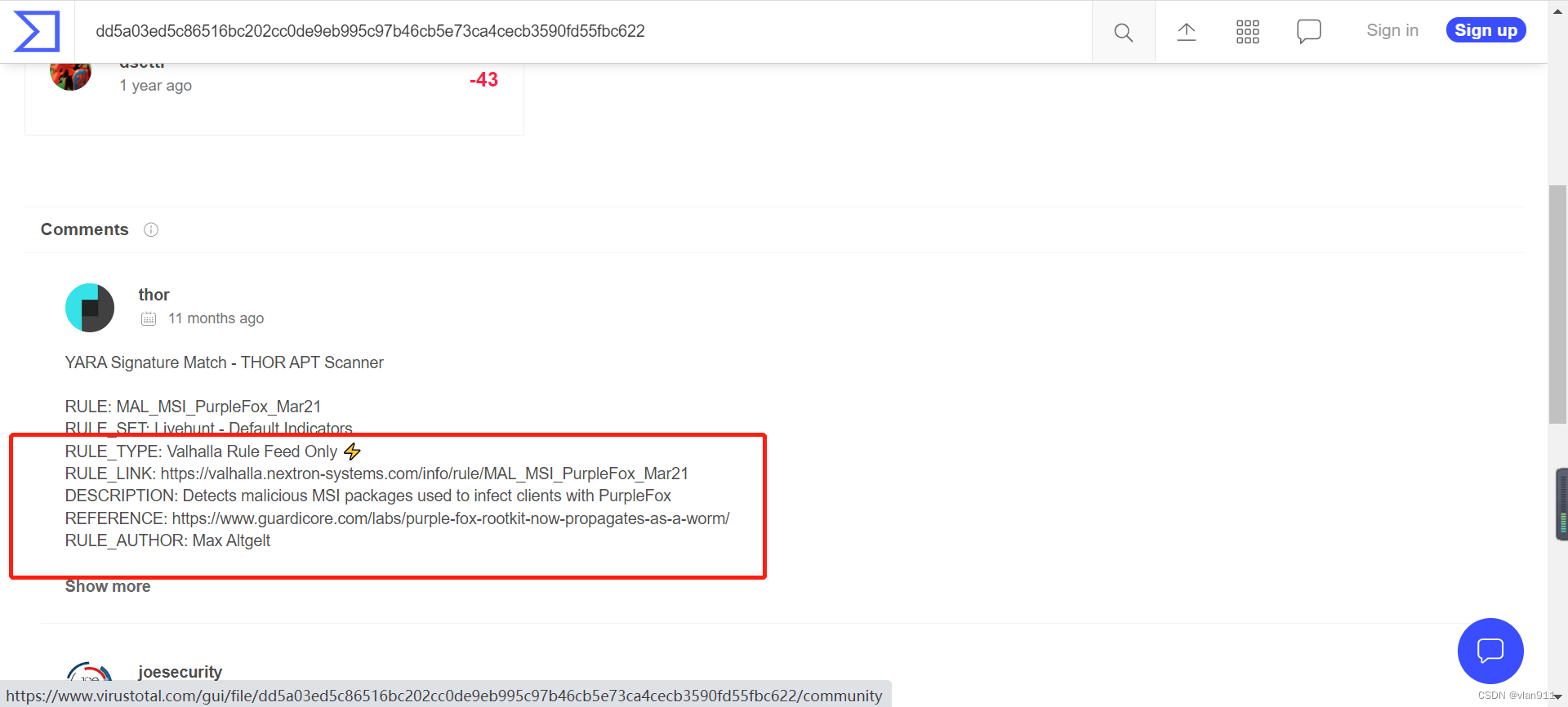

最后笔者在vt上看到了人家的分析

可以发现,已经是接近一年前的了,但是我这个发现的时候也蛮早的,嘻嘻嘻

应急响应总结

处置建议

说实话,笔者这么菜的人当然是没办法处置这么高难度的东西的,要知道落下一个dll文件的话,可能重启后就全出来了,更何况很多东西是删不了的,所以笔者建议把关键数据备份后重做系统,抓紧排查其他的机器,最好是找到是从哪个入口进来的,该改密码改密码,该打补丁打补丁,又是一场大仗啊!

安装反Rootkit安全软件,缺点是无法匹配最新的rootkit

对下载的文件进行完整性监测,该方法计算关键的、不变的操作系统文件的哈希,并将其与存储在数据库中的已知值进行比较。

使用安全设备基于网络的检测,理论上,rootkit可能会试图隐藏其网络通信,以逃避操作系统或用户的检测,但是从系统外部还是能看到流量的,这方面成了C2隐藏通信和网络检测的较量。