单包攻击防御

目录

单包攻击防御

畸形报文攻击防御

1.smurf攻击

处理方式

2.Land攻击

处理方式

3.Fraggle攻击

处理方式

IP分片报文攻击 (IP Fragment攻击)

定义:

处理方式

Ping of Death攻击

定义

处理方式

TCP报文标志位攻击

定义

tcp报头

处理方式

Teardrop攻击

定义

处理方式

WinNuke攻击

定义

处理方式

扫描型攻击防御

1.ip地址扫描攻击

2.端口扫描攻击

特殊报文攻击防御

1.超大ICMP报文攻击

2.ICMP重定向报文攻击

3.ICMP不可达报文

4.Tracert报文攻击

简介:在DDOS攻击中最常见的攻击便是单包攻击,单包攻击防御是防火墙具备的最基本的防御功能,华为全系列防火墙都具有防御单包攻击的能力。

畸形报文攻击防御

畸形报文攻击通常指攻击者发送大量有缺陷的报文,从而造成主机或服务器在处理这类报文时系统崩溃。

1.smurf攻击

|

处理方式

|

2.Land攻击

|

处理方式

|

3.Fraggle攻击

定义:Fraggle攻击类似于smurf攻击使用UDP应答消息而非ICMP

|

处理方式

|

IP分片报文攻击 (IP Fragment攻击)

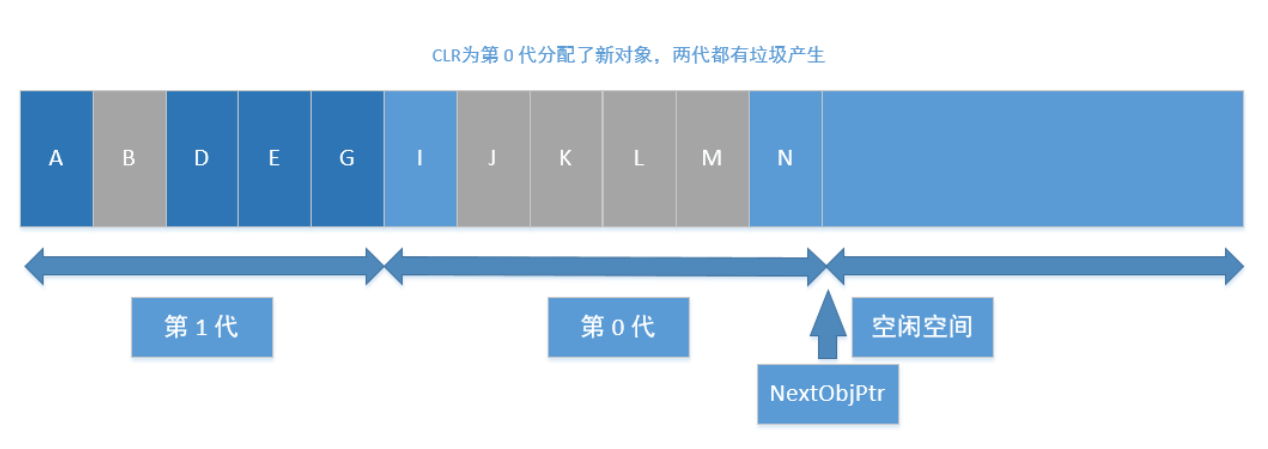

定义:

|

.标志:该字段是与ip分片有关的。其中有三位,但只有两位是有效的,分别为MF,DF,MF。MF标识后面是否还有分片,为1时,表示后面还有分片。DF标识是否能分片,为0表示可以分片。

处理方式

|

Ping of Death攻击

定义

|

处理方式

|

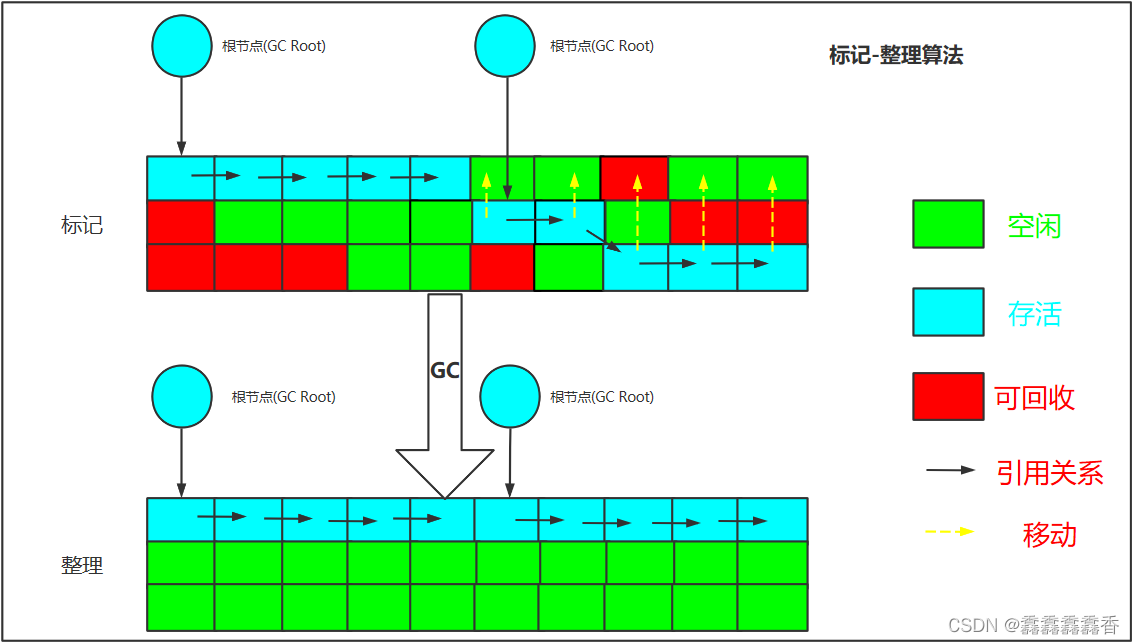

TCP报文标志位攻击

定义

|

tcp报头

SYN

TCP三次握手中,如果A是发起端,则A就对服务器发一个SYN报文。表示建立连接。

ACK

收到数据或请求后发送响应时发送ACK报文。

RST

表示连接重置

FIN

TCP四次挥手时,表示关闭连接

PSH

发送端需要发送一段数据,这个数据需要接收端一收到就进行向上交付。而接收端在收到PSH标志位有效的数据时,迅速将数据交付给应用层。所以PSH又叫急迫比特。

但是现在已经不需要将数据交付给应用层了,因为这些效果在TCP栈已经可以自行处理这些问题了。

URG

URG成为紧急指针,意为URG位有效的数据包,是一个紧急需要处理的数据包,需要接收端在接收到之后迅速处理。此处解释转自

处理方式

|

Teardrop攻击

定义

|

处理方式

|

WinNuke攻击

定义

|

处理方式

|

1. SMURF

利用ICMP的echo-request和echo-reply

利用伪造ICMP echo-request报文,让受害主机响应请求报文,形成攻击解决方案: 配置

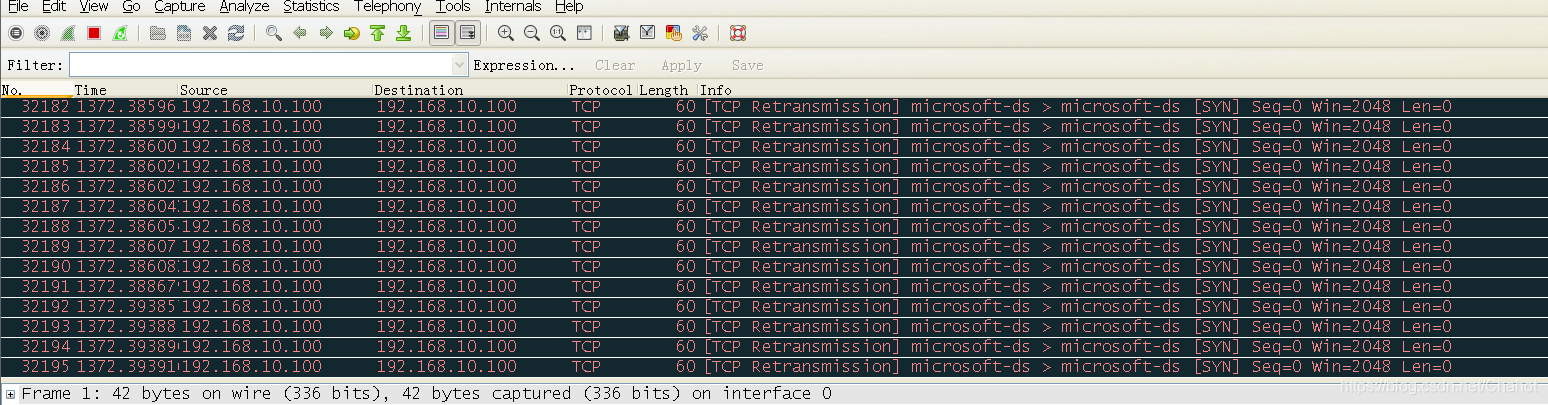

firewall defend smurf enable2. land

利用系统bug, 自己建立大量TCP三次握手的空连接解决方案:配置

firewall defend land enable3. fraggle

利用UDP7和19端口产生的大量的无用应答报文解决方案:配置

firewall defend fraggle enable

4.IP分片攻击

利用字段(DF位、MF位、片偏置量、总长度)是否一致解决方案:配置

firewall defend fraggle enable5.IP欺骗攻击

利用只检测目的的IP地址是否存在,不检查源地址,造成伪装源地址解决方案: 配置

firewall defend ip-spoofing enable6.ping-of-death

利用windows 98系统的BUG,收到65535报文不知怎么处理解决方案:配置

firewall defend ping-of-death enable7.TCP Flag攻击

利用6个标志位:URG、ACK、PSH、RST、SYN、FIN不一致性,或者矛盾解决方案:配置

firewall defend tcp-flag enable8.teardrop

利用分片重叠

解决方案:配置

firewall defend teardrop enable

10.winnuke

利用net-bios 139端口和IGMP分片报文解决方案:配置

firewall defend winnuke enable

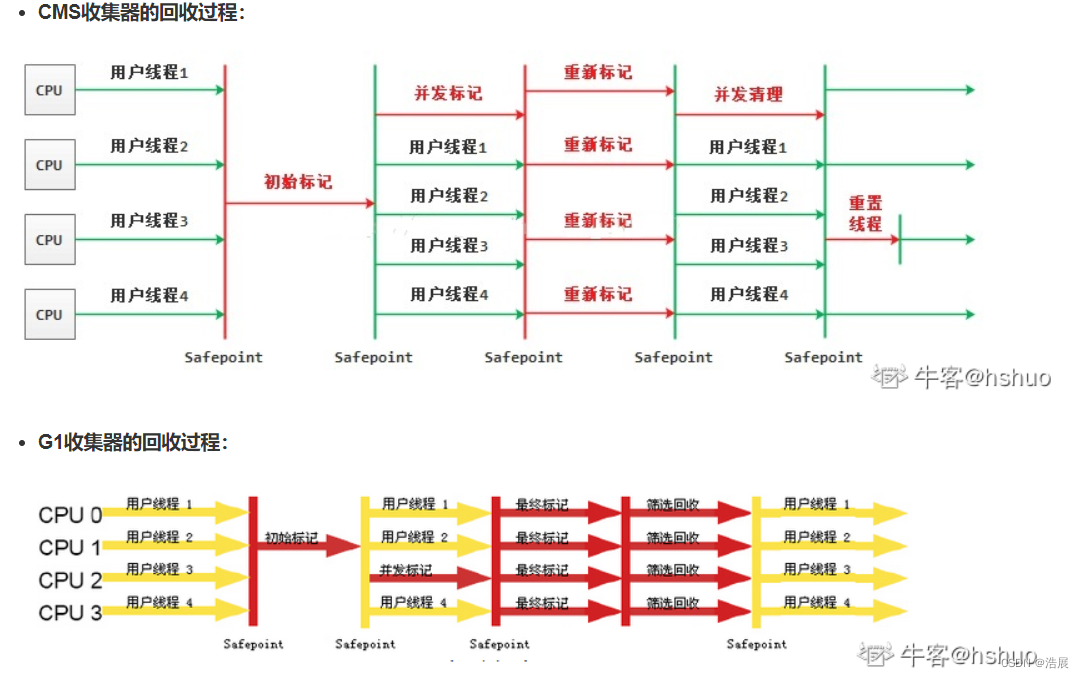

扫描型攻击防御

定义:扫描型攻击是一种潜在的攻击行为,并不具备直接的破坏行为,通常是攻击者发动真正攻击前的网络探测行为。

1.ip地址扫描攻击

定义:IP地址扫描攻击,即攻击者运用ICMP报文(如Ping和Tracert命令)探测目标地址,或者使用TCP/UDP报文对一定地址发起连接(如TCP ping),通过判断是否有应答报文,以确定哪些目标系统确实存活着并且连接在目标网络上。

处理方式:

Anti-DDoS设备对进入的TCP、UDP、ICMP报文进行检测,当某源IP地址发送报文的目的IP地址与此源IP地址发送的前一个报文的目的IP地址不同时,则记为一次异常,当异常次数超过预定义的阈值时,则认为该源IP地址的报文为IP地址扫描攻击,并将该源IP地址加入黑名单。//就是检测是否有程序在快速扫描网络中的主机

2.端口扫描攻击

定义: 端口扫描攻击,攻击者通常使用Port Scan攻击软件,向网络中存活主机的一系列TCP/UDP端口发起连接,根据应答报文判断主机是否使用这些端口提供服务。

处理方式:

Anti-DDoS设备对进入的TCP、UDP、ICMP报文进行检测,当某个源IP地址异常频率超过预定义的阈值时,则认为该源IP地址的报文为端口扫描攻击,并将该源IP地址加入黑名单。

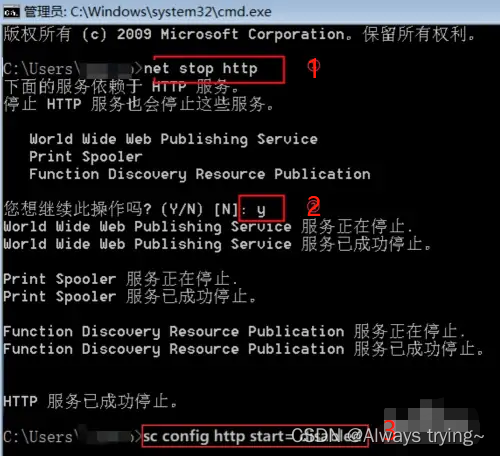

FW配置命令

特殊报文攻击防御

特殊控制报文攻击也是一种潜在的攻击行为,不具备直接的破坏行为,攻击者通过发送特殊控制报文探测网络结构,

1.超大ICMP报文攻击

超大ICMP报文攻击是指利用长度超大的ICMP报文对目标系统进行攻击。对于有些系统,在接收到超大ICMP报文后,由于处理不当,会造成系统崩溃或重启。

处理方式:用户可以根据实际网络需要配置允许通过的ICMP报文的最大长度,当实际ICMP报文的长度超过该值时,Anti-DDoS设备认为发生了超大ICMP报文攻击,将丢弃该报文。FW6000默认该值为4000

2.ICMP重定向报文攻击

一般情况下,网络设备会向同一个子网的主机发送ICMP重定向报文,请求主机改变路由,且设备仅向主机而不向其他设备发送ICMP重定向报文。但一些恶意的攻击可能跨越网段向另外一个网络的主机发送虚假的重定向报文,以改变主机的路由表,干扰主机正常的IP报文转发。

//这里首先假设有两台电脑,正常情况下,两台机器互相进行网络交流的时候需要经过路由,但是路由器有一个策略,就是当发现网络中有一台机器使用的是非优化路由的时候,路由就会向那台机器发送一个ICMP重定向的特殊报文,告诉机器改变路由,让机器的路由改为最优的,这个优化和非优化可以理解两点直接直线最短,怎么快就怎么弄,这本身是一个对网络有益的机制。

但是这个更改路由的ICMP重定向特殊报文是可以伪造的,并且不需要经过一些校验,合法性检查。也就是说攻击者完全可以向他向受害主机发送ICMP重定向报文,迫使受害主机更改路由表

处理方式:Anti-DDoS设备将对ICMP重定向报文进行丢弃,并记录攻击日志

3.ICMP不可达报文

不同的主机对ICMP不可达报文的处理方式不同,有的主机在收到网络或主机不可达的ICMP报文后,对于后续发往此目的地址的报文直接认为不可达,从而切断了目的地与主机的连接。

攻击者利用这一点,伪造不可达ICMP报文,切断受害者与目的地的连接,造成攻击。

处理方式:Anti-DDoS设备对ICMP不可达报文进行丢弃并记录攻击日志。

4.Tracert报文攻击

Tracert报文攻击是攻击者利用TTL为0时返回的ICMP超时报文,和到达目的地址时返回的ICMP端口不可达报文来发现报文到达目的地所经过的路径,它可以窥探网络的结构。

处理方式:Anti-DDoS设备将检测到的超时的ICMP报文,或者目的端口不可达报文丢弃。

//Tracert工作原理 :Tracert 先发送 TTL 为 1 的回应数据包,并在随后的每次发送过程将 TTL 递增 1,直到目标响应或 TTL 达到最大值,从而确定路由。

1. 超大ICMP

firewall defend large-icmp max-length 1000 --------------默认长度40002.ICMP不可可达 -------- 建议不要开启

ICMP重定向 ------------建议不要开启

检查;

[FW1]display firewall defend flag

2020-10-18 10:42:49.380 +08:00port-scan : disable

ip-sweep : disable

teardrop : enable

time-stamp : disable

route-record : disable

source-route : disable

ip-fragment : enable

tcp-flag : enable

winnuke : enable

fraggle : enable

tracert : disable

icmp-unreachable : disable

icmp-unreachable(DF) : disable

icmp-redirect : disable

large-icmp : disable

ping-of-death : enable

smurf : enable

land : enable

ip-spoofing : enable

arp-spoofing : disable