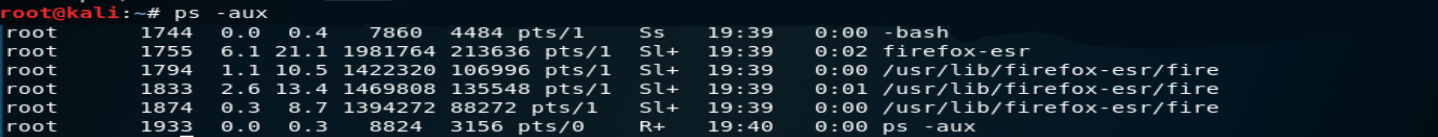

什么是ssh?

SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

SSH是标准的网络协议,可用于大多数UNIX操作系统,能够实现字符界面的远程登录管理,它默认使用22号端口,采用密文的形式在网络中传输数据,相对于通过明文传输的Telnet,具有更高的安全性。

SSH提供了口令和密钥两种用户验证方式,这两者都是通过密文传输数据的。不同的是,口令用户验证方式传输的是用户的账户名和密码,这要求输入的密码具有足够的复杂度才能具有更高的安全性。

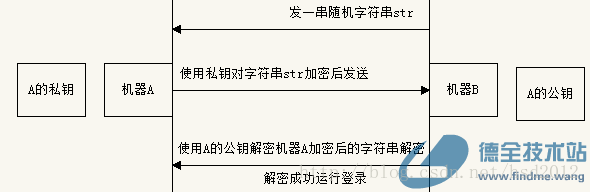

而基于密钥的安全验证必须为用户自己创建一对密钥,并把共有的密钥放在需要访问的服务器上。当需要连接到SSH服务器上时,客户端软件就会向服务器发出请求,请求使用客户端的密钥进行安全验证。服务器收到请求之后,先在该用户的根目录下寻找共有密钥,然后把它和发送过来的公有密钥进行比较。如果两个密钥一致,服务器就用公有的密钥加密“质询”,并把它发送给客户端软件。客户端收到质询之后,就可以用本地的私人密钥解密再把它发送给服务器。这种方式是相当安全的。

SSH服务认证类型:

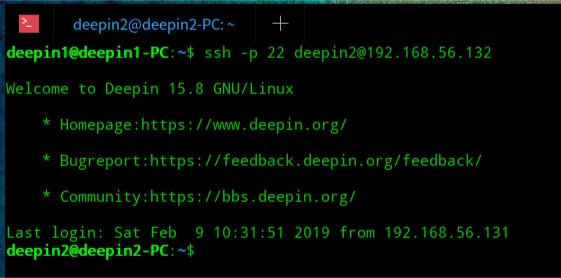

基于口令的认证

基于口令的安全验证的方式就是大家现在一直在用的,只要知道服务器的SSH连接帐号和口令(当然也要知道对应服务器的 IP及开放的 SSH端口,默认为22 ),就可以通过 ssh客户端登录到这台远程主机。此时,联机过程中所有传输的数据都是加密的。事例:

ssh 192.168.152.130

基于秘钥认证:

首先在客户端生成一对秘钥:

ssh-keygen -t dsa

#或

ssh-keygen -t rsa

生成的私钥默认位置在/root/.ssh/下面

下面输入的密码意为是否对私钥再进行加密。

将刚才客户端生成的公钥上传到服务器端:

ssh-copy-id -i id_dsa.pub root@192.168.152.136

测试:

ssh 192.168.152.136

可以直接登录了,不需要密码

SSH配置文件详解:

Ssh客户端配置文件详解:

vi /etc/ssh/ssh_config

Host * #选项“Host”只对能够匹配后面字串的计算机有效。“*”表示所有的

计算机。

ForwardAgent no #设置连接是否经过验证代理(如果存在)转发给远程计算机。

ForwardX11 no #设置X11连接是否被自动重定向到安全的通道和显示集(DISPLAY set)

RhostsAuthentication n #设置是否使用基于rhosts的安全验证。

RhostsRSAAuthentication no #设置是否使用用RSA算法的基于rhosts的安全验证。

RSAAuthentication yes #设置是否使用RSA算法进行安全验证。

PasswordAuthentication yes #设置是否使用口令验证。

FallBackToRsh no #设置如果用ssh连接出现错误是否自动使用rsh。

UseRsh no #设置是否在这台计算机上使用“rlogin/rsh”。

BatchMode no #如果设为“yes”,passphrase/password(交互式输入口令)的提示将被禁止。当不能交互式输入口令的时候,这个选项对脚本文件和批处理任务十分有用。

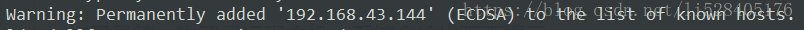

CheckHostIP yes #设置ssh是否查看连接到服务器的主机的IP地址以防止DNS欺骗。建议设置为“yes”。

StrictHostKeyChecking no #如果设置成“yes”,ssh就不会自动把计算机的密匙加入“

$HOME/.ssh/known_hosts”文件,并且一旦计算机的密匙发生了变化,就拒绝连接。

IdentityFile ~/.ssh/identity #设置从哪个文件读取用户的RSA安全验证标识。

Port 22 #设置连接到远程主机的端口。

Cipher blowfish #设置加密用的密码。

EscapeChar ~ #设置escape字符

Ssh服务端配置文件详解:

vi /etc/ssh/sshd_config

Port 22 # SSH 预设使用 22 这个 port,您也可以使用多的 port !

Protocol 2,1 # 选择的 SSH 协议版本,可以是 1 也可以是 2 ,如果要同时支持两者,就必须要使用 2,1 这个分隔了!

ListenAddress 0.0.0.0

#监听的主机适配卡!举个例子来说,如果您有两个 IP,分别是 192.168.0.100 及 192.168.2.20 ,那么只想要开放 192.168.0.100 时,

#就可以写如同下面的样式:ListenAddress 192.168.0.100 只监听来自 192.168.0.100 这个 IP 的SSH联机。如果不使用设定的话,则预设所有接口均接受 SSH

PidFile /var/run/sshd.pid # 可以放置 SSHD 这个 PID 的档案!左列为默认值

LoginGraceTime 600 # 当使用者连上 SSH server 之后,会出现输入密码的画面,在该画面中,在多久时间内没有成功连上 SSH server ,就断线!时间为秒!

Compression yes # 是否可以使用压缩指令?

HostKey /etc/ssh/ssh_host_key # SSH version 1 使用的私钥

HostKey /etc/ssh/ssh_host_rsa_key # SSH version 2 使用的 RSA 私钥

HostKey /etc/ssh/ssh_host_dsa_key # SSH version 2 使用的 DSA 私钥

KeyRegenerationInterval 3600 # 由前面联机的说明可以知道, version 1 会使用 server 的

Public Key ,每隔一段时间来重新建立一次!时间为秒!

ServerKeyBits 768 # Server key 的长度!

SyslogFacility AUTH # 当有人使用 SSH 登入系统的时候,SSH会记录信息

LogLevel INFO # 登录记录的等级—》全部

PermitRootLogin no # 是否允许 root 登入!预设是允许的,但是建议设定成 no!

UserLogin no # 在 SSH 底下本来就不接受 login 这个程序的登入!

StrictModes yes # 当使用者的 host key 改变之后,Server 就不接受联机

RSAAuthentication yes # 是否使用纯的 RSA 认证!?仅针对 version 1 !

PubkeyAuthentication yes # 是否允许 Public Key ?只有 version 2

AuthorizedKeysFile .ssh/authorized_keys #设定若要使用不需要密码登入的账号时,那么那个账号的存放档案所在档名!

RhostsAuthentication no # 本机系统不使用 .rhosts , .rhosts 不安全!

IgnoreRhosts yes # 是否取消使用 ~/.ssh/.rhosts 来做为认证!

RhostsRSAAuthentication no # 针对 version 1 ,使用 rhosts 档案在/etc/hosts.equiv配合 RSA 演算方式来进行认证!

HostbasedAuthentication no # 这个项目与上面的项目类似,不过是给 version 2 使用的!

IgnoreUserKnownHosts no # 是否忽略家目录内的 ~/.ssh/known_hosts 这个档案所记录的主机内容

PasswordAuthentication yes # 密码验证当然是需要的!

PermitEmptyPasswords no # 上面那一项如果设定为 yes 的话,这一项就最好设定为 no ,这个项目在是否允许以空的密码登入!

ChallengeResponseAuthentication yes # 挑战任何的密码认证!所以,任何 login.conf规定的认证方式,均可适用!

PAMAuthenticationViaKbdInt yes # 是否启用其它的 PAM 模块!启用这个模块将会导致

PasswordAuthentication 设定失效!

与Kerberos 有关的参数设定!底下不用设定

KerberosAuthentication no

KerberosOrLocalPasswd yes

KerberosTicketCleanup yes

KerberosTgtPassing no

有关在 X-Window 底下使用的相关设定

X11Forwarding yes

X11DisplayOffset 10

X11UseLocalhost yes

PrintMotd no # 登入后是否显示出一些信息呢?例如上次登入的时间、地点等,预设是 yes ,但是,如果为了安全,可以考虑改为 no !

PrintLastLog yes # 显示上次登入的信息!可以啊!预设也是 yes !

KeepAlive yes # 一般而言,如果设定这项目的话,那么 SSH Server 会传送

KeepAlive 的讯息给 Client 端,以确保两者的联机正常!在这个情况下,任何一端死掉后, SSH 可以立刻知道!而不会有僵尸程序的发生!

UsePrivilegeSeparation yes # 使用者的权限设定项目!

MaxStartups 10 # 同时允许几个尚未登入的联机画面?

DenyUsers * # 设定受抵挡的使用者名称

SSH其他功能:

SSH端口转发:

SSH 不光会自动加密和解密所有 SSH 客户端与服务端之间的网络数据。而且SSH 还有一个非常有用的功能,这就是端口转发。它能够将其他 TCP 端口的网络数据通过 SSH 链接来转发,并且自动提供了相应的加密及解密服务。这一过程有时也被叫做“隧道”(tunneling),这是因为 SSH 为其他 TCP 链接提供了一个安全的通道来进行传输而得名。

ssh端口转发两大功能

1.加密SSH Client 端至SSH Server端之间的通信数据

2.为了突破防火墙的限制完成一些之前无法建立的TCP连接ssh端口转发又分为本地转发和远程转发

本地转发

本地转发主要运用于目标服务器因为防火墙规则无法访问,只能由处于同一个局域网内的机器访问,这时候就需要我们用本地端口转发了

本地端口转发格式如下:

ssh -L <local port>:<remote host>:<remote port> <SSH hostname>

外部主机A要访问数据库服务器C,但是因为防火墙规则无法直接访问,这时候我们要先连接内部服务器B,通过B来连接C,也就是拿B做跳板

首先我们要在外部主机上选择一个端口作为监听端口,我们使用telnet访问,所以不能用管理员访问,而非管理员用户对1-1023端口是没有权限的,所以我们要选1024-65535之间未被占用的端口。

在数据库服务器上也要安装telnet.server

我们只需要在外部主机上操作就可以了

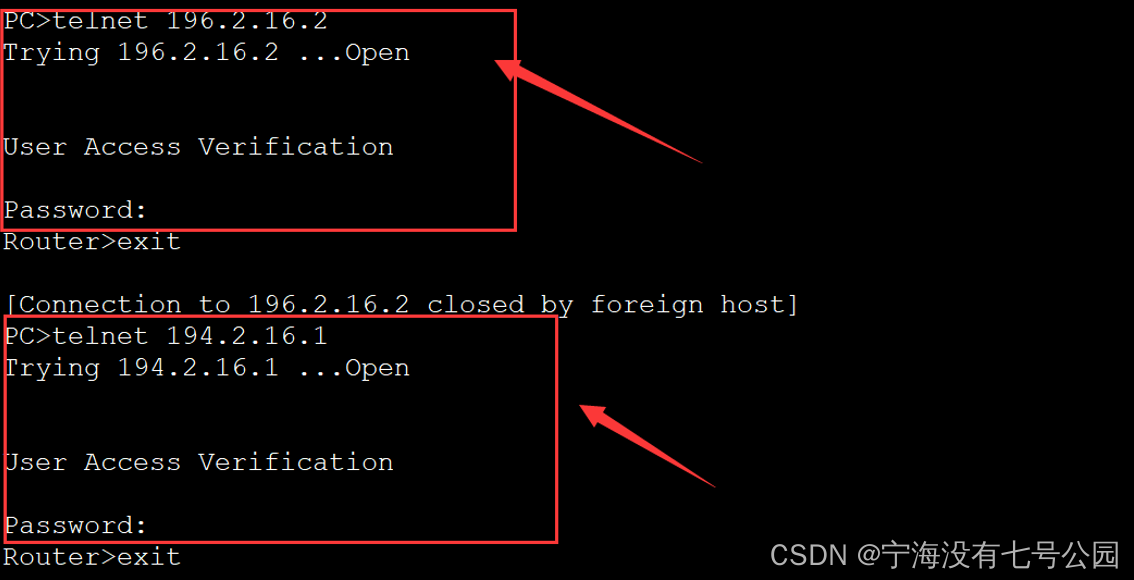

首先我们看能否直接连接数据库服务器

我们做一个本地端口转发

ssh -L 1080:centos6:23 -Nf centos7dns

centos6就是我们要访问的数据库服务器

centos7dns就是我们的转发服务器

1080就是我们选择的本地端口

-f:后台启用

-N:不打开远程shell,处于等待状态

-g:启用网关功能

这个时候我们只需通过本地监听的1080端口就能访问数据库服务器了

远程转发

远程转发不同之处在于远程转发的监听端口是在远程主机上打开的,就像我们要访问数据库服务器C,使用远程端口转发就是在内部服务器B上进行,使用远程端口转发要保证端口转发服务器和目标服务器之间没有被防火墙拦截。

SSH 的远程端口转发的格式如下所示

ssh -R sshserver_port:remote_host:remotehost_port sshserver

远程端口的转发应用于数据库服务器和内部管理都不允许外网连接,这时候我们就需要在内部管理服务器上做一个远程端口转发隧道,让远程主机可以与数据库服务器建立连接

ssh -R 1080:centos6 -Nf centos7

这样远程主机监听本地端口,使用telnet协议就可以远程访问数据库服务器了。