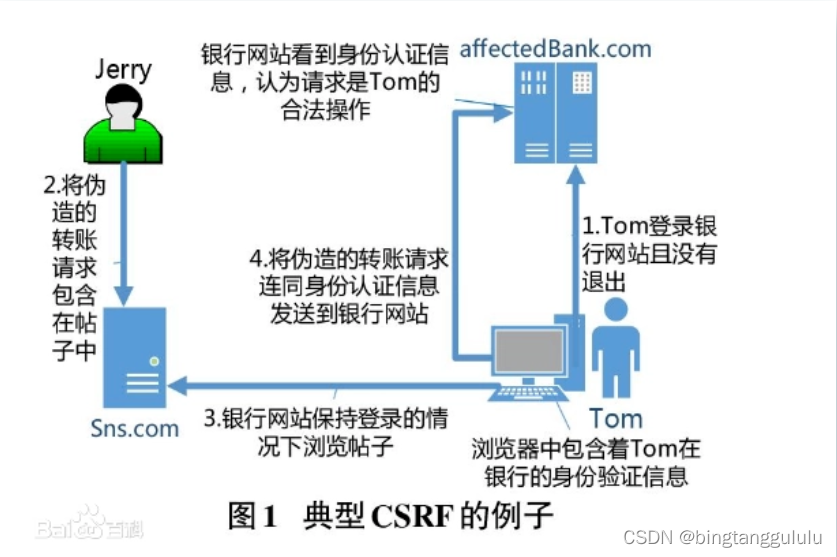

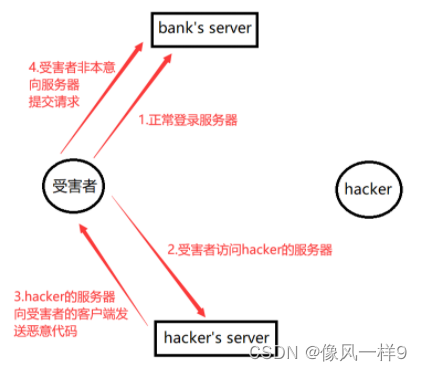

CSRF(Cross Site Request Forgery)

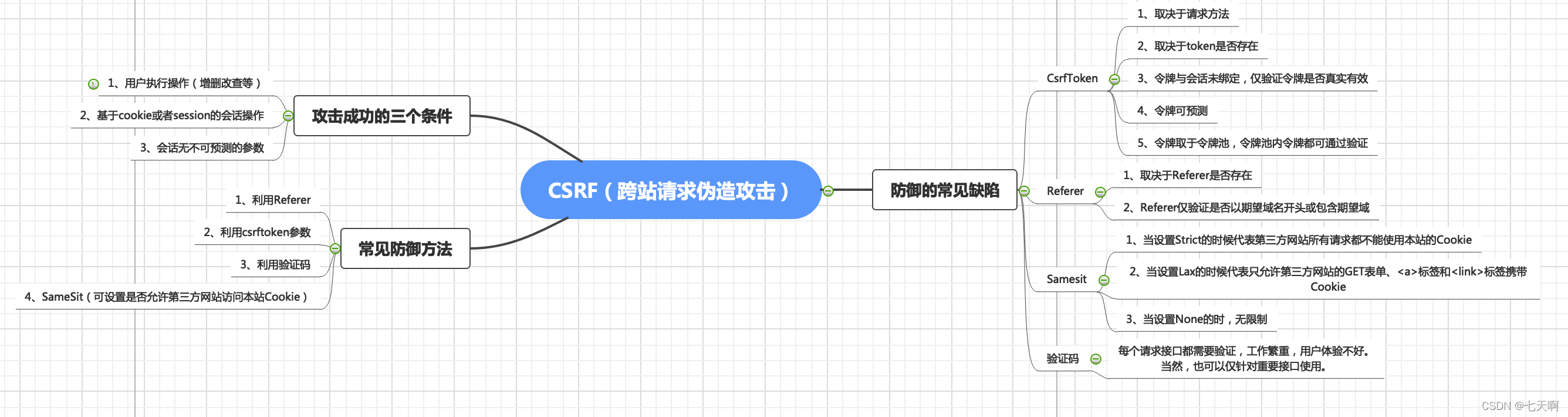

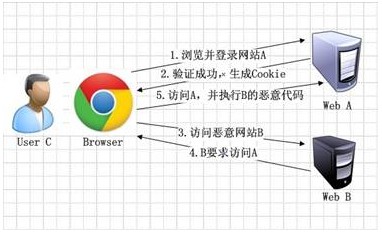

跨站点请求伪造。是攻击者欺骗用户的浏览器去访问一个自己曾经认证过的网站。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了 web 中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。

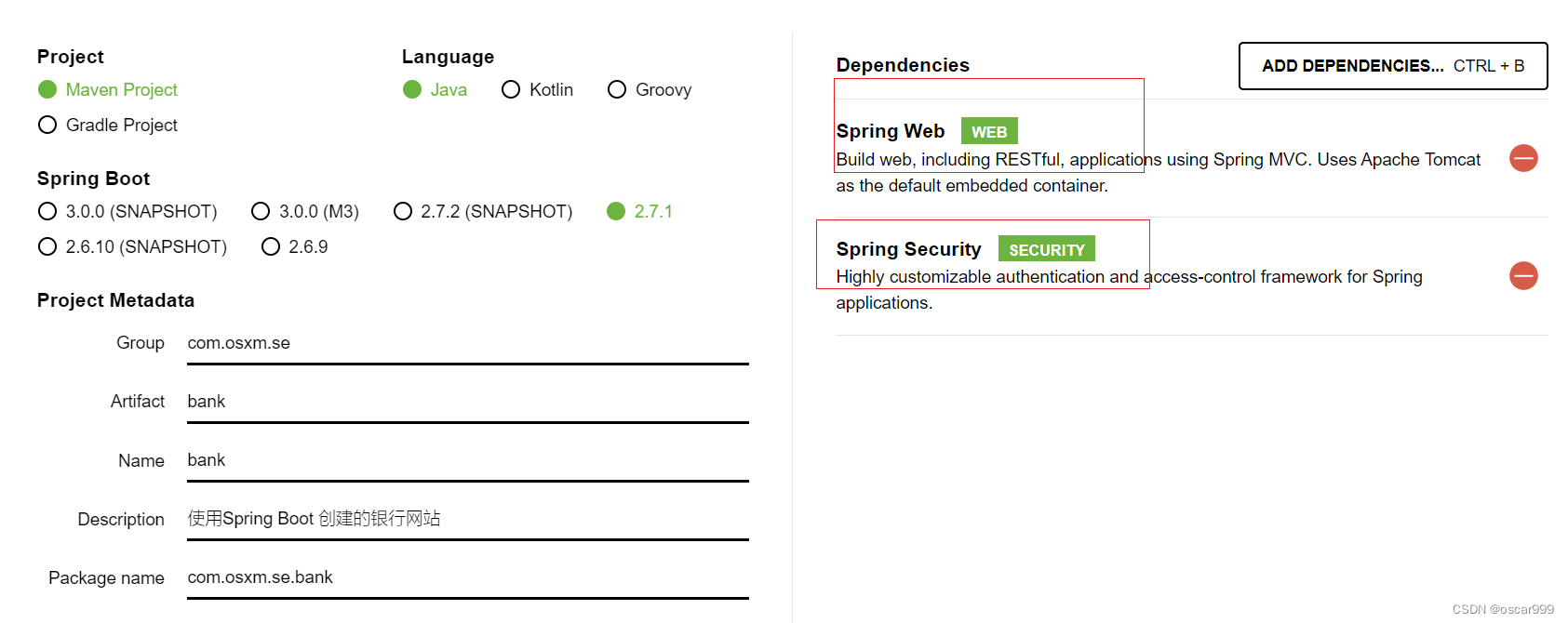

Spring Security 中 CRSF实现

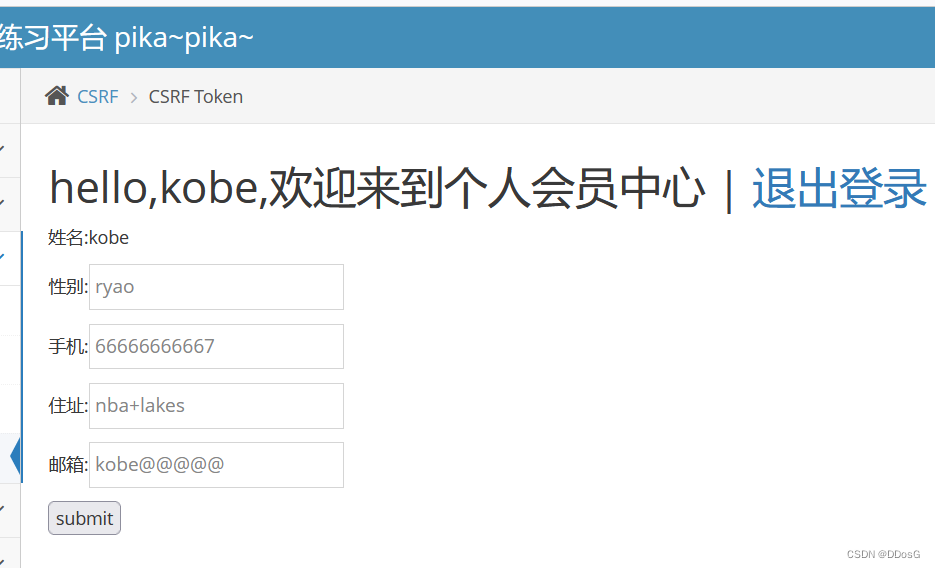

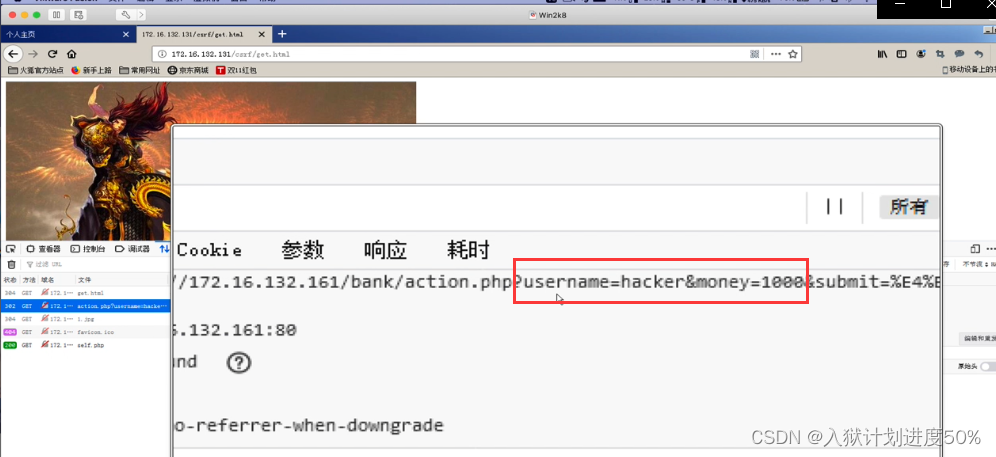

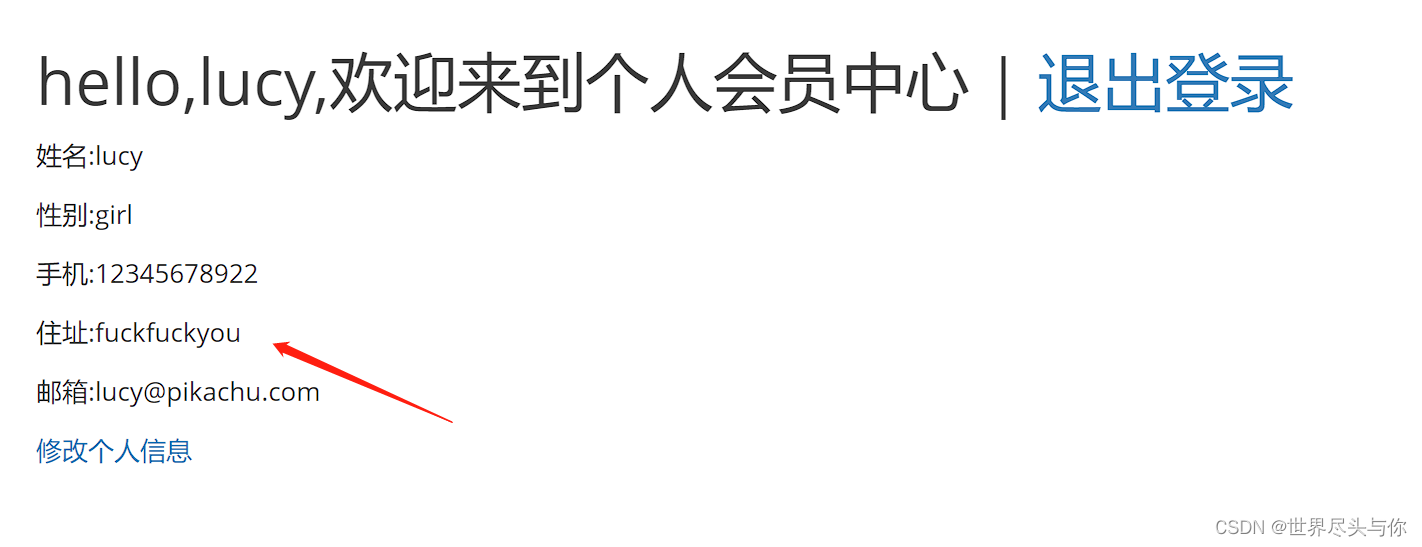

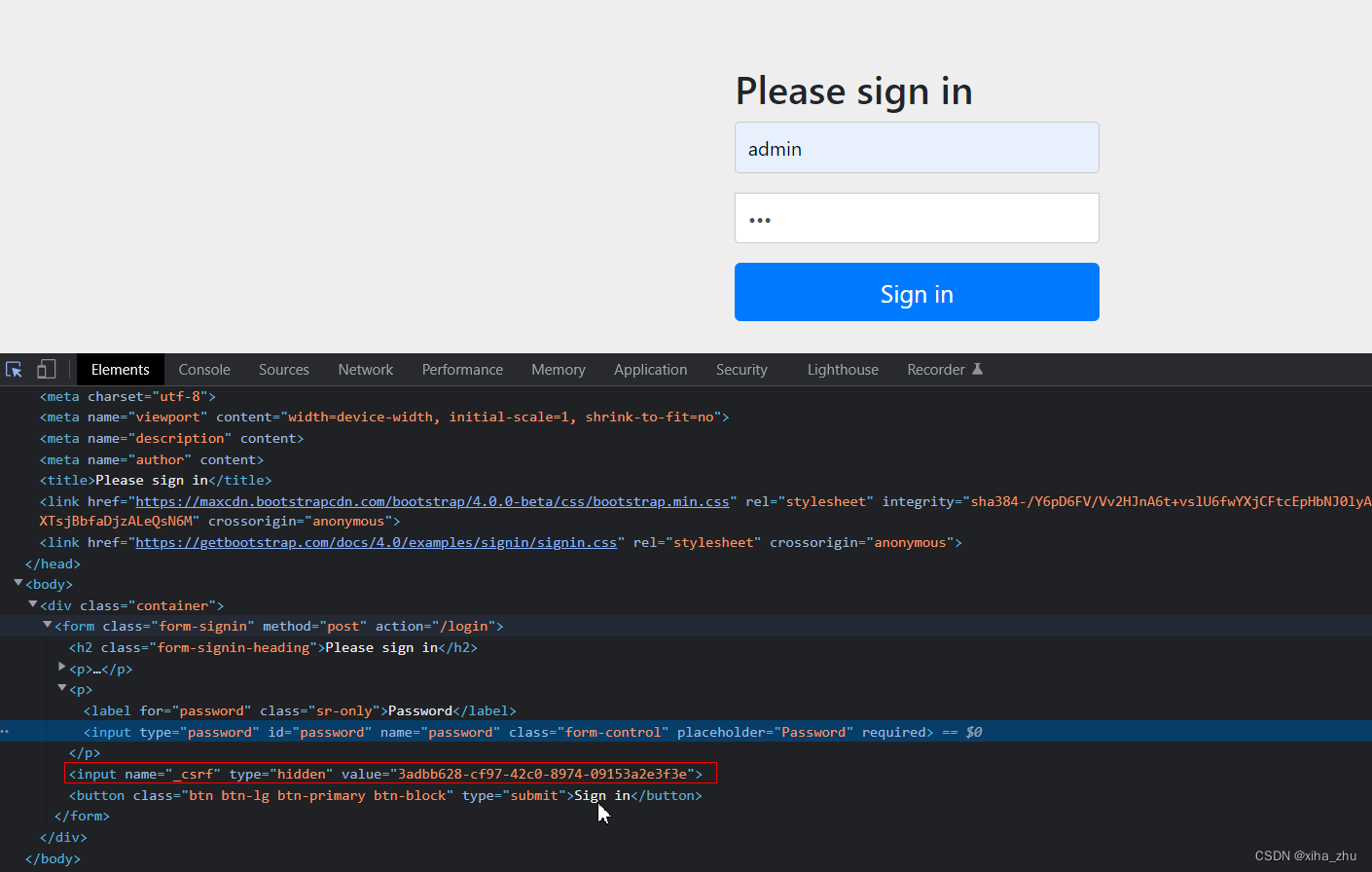

springboot项目集成spring security 5.3.4.RELEASE 后,默认情况crsf是开启的。每次请求会校验请求头中 X-CSRF-TOKEN 的值与内存中保存的的是否一致,如果一致框架则认为当然登录页面是安全的,如果不一致,会报403。

默认首次登录页面会有一个_csrf的隐藏域

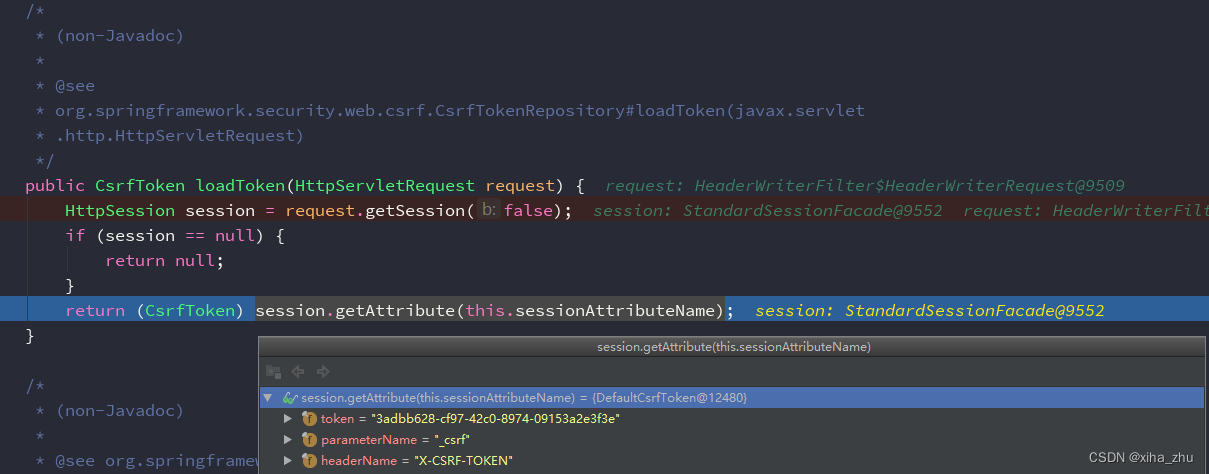

主要实现CsrfFilter过滤器

@Overrideprotected void doFilterInternal(HttpServletRequest request,HttpServletResponse response, FilterChain filterChain)throws ServletException, IOException {request.setAttribute(HttpServletResponse.class.getName(), response);// 从存储库session获取csrf tokenCsrfToken csrfToken = this.tokenRepository.loadToken(request);final boolean missingToken = csrfToken == null;if (missingToken) {// 如果没有,就生成并保存csrfToken = this.tokenRepository.generateToken(request);this.tokenRepository.saveToken(csrfToken, request, response);}// 将token设置到request中request.setAttribute(CsrfToken.class.getName(), csrfToken);request.setAttribute(csrfToken.getParameterName(), csrfToken);// 如果是默认方法(或者自定义的匹配方法),就放过if (!this.requireCsrfProtectionMatcher.matches(request)) {filterChain.doFilter(request, response);return;}// 从请求中获取浏览器端传递过来的 X-CSRF-TOKENString actualToken = request.getHeader(csrfToken.getHeaderName());// 浏览器没有,从头部取出时使用header name: X-CSRF-TOKENif (actualToken == null) {actualToken = request.getParameter(csrfToken.getParameterName());}// 不匹配或者没有token,抛出异常if (!csrfToken.getToken().equals(actualToken)) {if (this.logger.isDebugEnabled()) {this.logger.debug("Invalid CSRF token found for "+ UrlUtils.buildFullRequestUrl(request));}if (missingToken) {this.accessDeniedHandler.handle(request, response,new MissingCsrfTokenException(actualToken));}else {this.accessDeniedHandler.handle(request, response,new InvalidCsrfTokenException(csrfToken, actualToken));}return;}filterChain.doFilter(request, response);}1. 从存储库session获取csrf token

HttpSessionCsrfTokenRepository.loadToken实现:

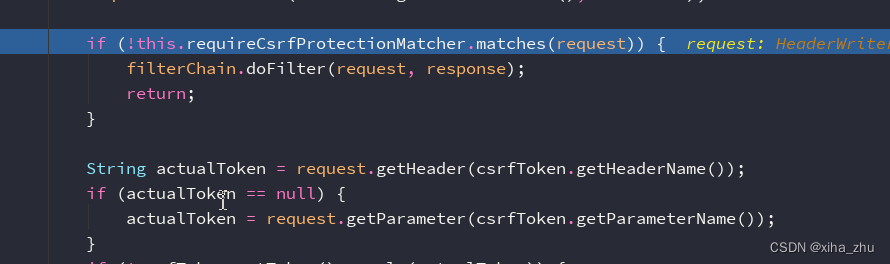

2. 默认方法放行

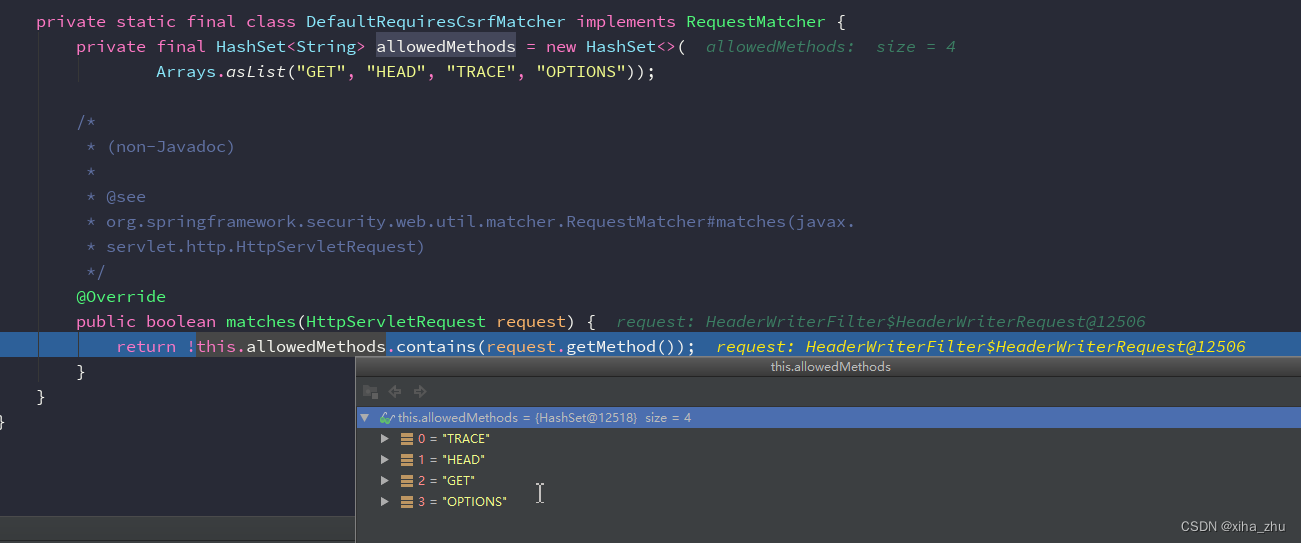

"GET", "HEAD", "TRACE", "OPTIONS"这4类方法会被放行,其它Method的http请求,都要验证_csrf的token是否正确。

matches方法实现 :

3. 从请求头获取实际token

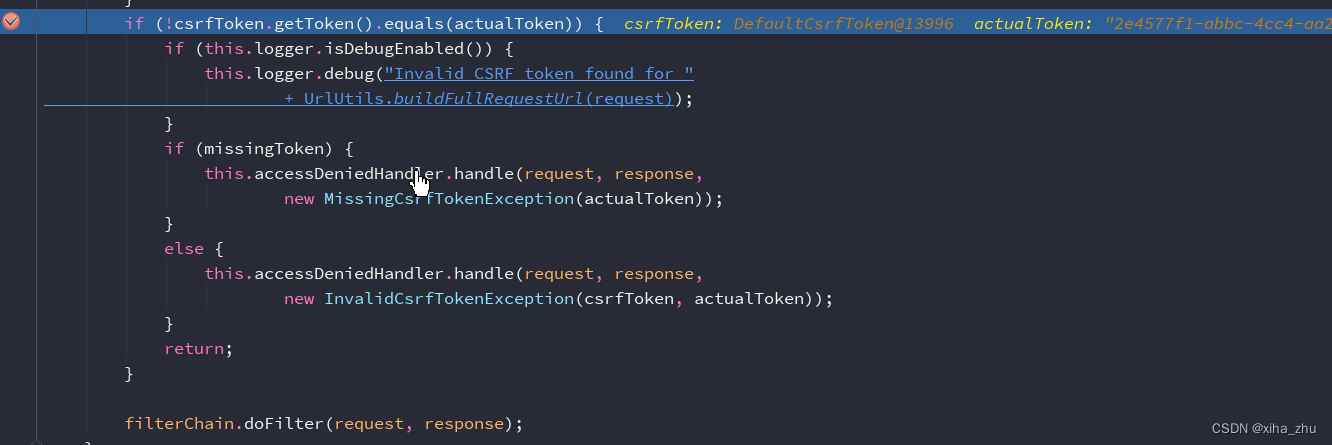

4. 存储库token和实际token对比

不一致抛出异常,通过就放行。

Spirng Security 关闭 CSRF

public class SecurityConfig extends WebSecurityConfigurerAdapter {@Overrideprotected void configure(HttpSecurity httpSecurity) throws Exception {httpSecurity.csrf().disable();}

}